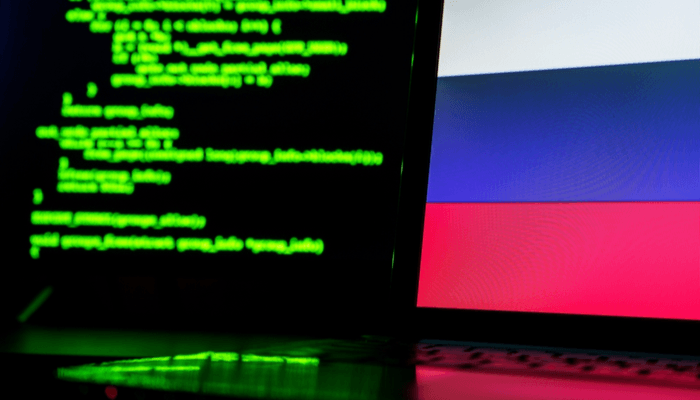

Die CISA (Cybersecurity and Infrastructure Security Agency) hat eine wichtige Warnung (AA22-103A) veröffentlicht. Darin weist sie darauf hin, dass Hacker ein spezielles Toolset entwickelt haben, das auf ICS- und SCADA-OT-Sicherheitsgeräte abzielt, auf die sich Unternehmen mit kritischen Infrastrukturen verlassen.

Die von der US-Regierung herausgegebene Joint Advisory über fortschrittliche Tools, die für Angriffe auf industrielle Steuerungssysteme (ICS) und OT-Umgebungen verwendet werden, ist besorgniserregend. Marty Edwards, VP for OT Security bei Tenable, kommentiert die von der CISA herausgegebene Warnung.

Am 13.4.2022 wurde durch die US-Behörden CISA, DOE, NSA und FBI ein gemeinsames Security Advisory veröffentlicht, welches verschiedene Tools beschreibt, die zum Einsatz gegen industrielle Steuerungs- und Automatisierungssysteme entwickelt wurden.

Amit Yoran, CEO und Chairman von Tenable, hat im Rahmen der Anhörung des House Committee on Homeland Security mit dem Titel „Mobilizing our Cyber Defenses: Securing Critical Infrastructure Against Russian Cyber Threats“ die folgende schriftliche Erklärung abgegeben, die hier kurz in Auszügen zusammengefasst werden.

Die zunehmende Häufigkeit und Raffinesse erfolgreicher OT-Cyberangriffe ist ein Weckruf für alle Anlagenbetreiber, Steuerungstechniker, IT-Netzwerkbetreiber und Cybersicherheitsteams, sowohl in der IT (Information Technology) als auch in der OT (Operational Technology).

Nicht erst die Cyberangriffe der vergangenen zwei Wochen auf kritische Infrastrukturen – Energie, Logistik, Telekommunikation – haben gezeigt, wie verwundbar viele Organisationen und deren Infrastrukturen sind. Besonders heikel und kritisch wird es dann, wenn Angriffe sowohl IT (Informationstechnologie – PCs, Server etc.) als auch OT (Betriebstechnologie –

TXOne Networks, Anbieter von Sicherheitslösungen zum Schutz industrieller Kontrollsysteme (ICS) und dem industriellen Internet der Dinge (IIoT), hat seinen jährlichen Cybersecurity Report 2021 veröffentlicht, der sich auf die Schwachstellen von ICS-Umgebungen konzentriert.

Kritische und sensible Infrastrukturen müssen besonders stark vor Hackern geschützt werden. Eine Möglichkeit ist die Nutzung sogenannter „Air Gap“-Netzwerke.