Ein neuer Bericht des Security-Anbieters Gigamon zeigt deutlich, dass bei der Sicherheit von Hybrid Clouds nicht alles so ist, wie es auf den ersten Blick erscheint. Bei genauerem Hinsehen offenbaren sich erhebliche Mängel beim verschlüsselten Datenverkehr, lateralen Datenbewegungen und unentdeckte blinde Flecken.

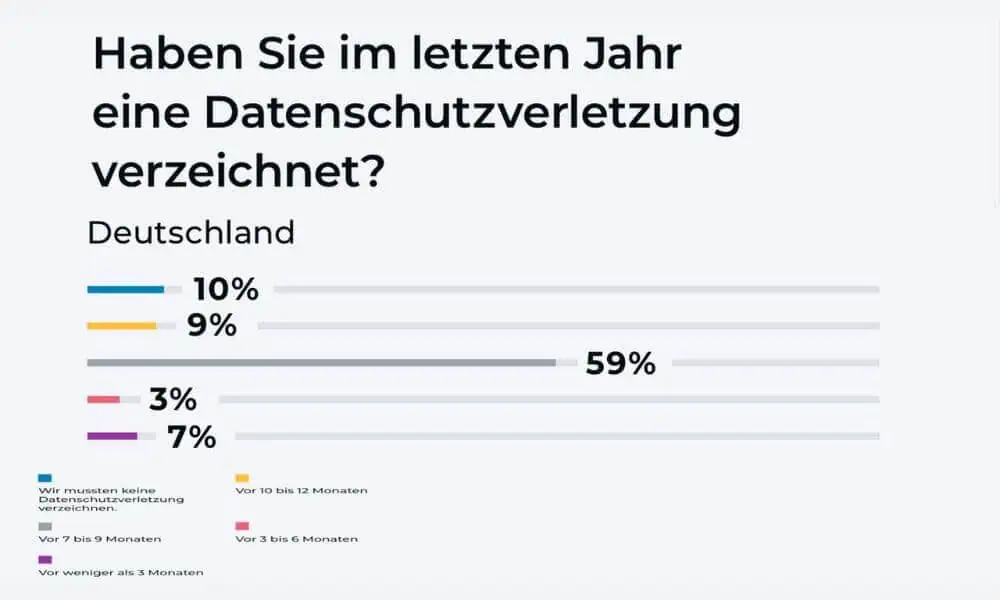

»Deep Observability« sei das, was Firmen bei der Hybrid-Cloud-Nutzung benötigen, argumentiert der IT-Security-Anbieter Gigamon in seinem Report 2023 Hybrid-Cloud-Sicherheit. Darin haben 94 Prozent der auch aus Deutschland stammenden Befragten angegeben, dass »ihre Sicherheitswerkzeuge und -prozesse vollständige Sichtbarkeit und tiefe Einblicke in ihre Hybrid-Cloud-Infrastrukturen bieten«. Gleichzeitig mussten aber auch 90 Prozent zugeben, dass sie innerhalb der vergangenen 18 Monate mit mindestens einer Datenschutzverletzung zu kämpfen hatten.

Das zeigt den Autoren der Studie zufolge »eine erhebliche Diskrepanz zwischen dem wahrgenommenen Sicherheitsniveau der Hybrid-Cloud-Infrastruktur und dem tatsächlichen Schutz der Daten« – eine Schlussfolgerung, der man sich sicherlich anschließen kann. Abhilfe schaffen können hier die eingangs erwähnte »Deep Observability« – also ein Echtzeit-Überblick zu allen Daten im Transit. Deep Observability definieren sie als »die Leistungsverstärkung traditioneller Sicherheits- und Beobachtungswerkzeuge durch Erweiterung mit sofort verwertbaren Informationen und Erkenntnissen, die aus dem Netzwerk gewonnen werden.« Dies ermögliche es, blinde Flecken in Bezug auf Sicherheit und Performance zu eliminieren, andererseits helfe es den Verantwortlichen Sicherheits- und Compliance-Risiken in der Hybrid-Cloud einzudämmen, bevor etwas passiert.

Fast ein Drittel der Sicherheitsverstöße bleibt zunächst unentdeckt

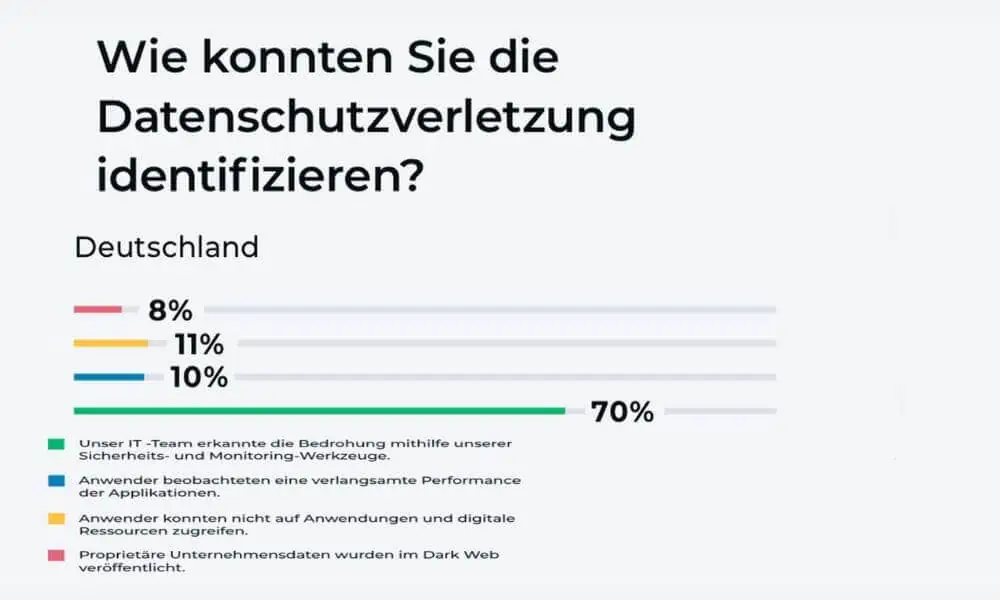

Der Gigamon-Umfrage zufolge wurde fast ein Drittel der Sicherheitsverletzungen erst im Nachhinein erkannt. Meist dadurch, dass Firmendaten im Dark-Web auftauchen, Dateien nicht mehr zugänglich waren oder Anwender durch langsame Applikationen ausgebremst wurden, wofür häufig DoS-Attacken oder eine gerade stattfindende Daten-Exfiltration verantwortlich waren.

Als ein weiteres Problem deckt der Bericht auf, dass mehr als 70 Prozent der befragten IT- und Sicherheitsverantwortlichen verschlüsselten Datenverkehr nicht näher kontrollieren. Allerdings ist der der Anteil des verschlüsselten Traffics gerade in Hybrid-Cloud-Umgebungen sehr hoch. Genaue Zahlen fehlen hier, weil es sich um Traffic zwischen Unternehmen handelt, darf man aber davon ausgehen, dass der Anteil noch über dem des Internets insgesamt liegt.

Bereits im Januar 2017 meldete Mozilla, dass rund die Hälfte des gesamten Web-Traffics verschlüsselt ist. Die NSS Labs prognostizierten dann 2018, dass bis Ende 2019 rund 75 Prozent des Web-Traffics verschlüsselt sind und aktuell sind es dem Netzwerk-Security-Anbieter Radware zufolge 90 Prozent des gesamten Datenverkehrs im Internet. Gleichzeitig nehme Untersuchungen von Radware zufolge die Anzahl der Angriffe zu, die bereits auf der Anwendungsebene verschlüsselt sind. Ihr Anteil lag zuletzt bei 50 Prozent. HTTPS-Angriffe sind dem Anbieter zufolge im Vergleich zum Vorjahr um 20 Prozent gestiegen.

Ohne große Zuspitzung lässt sich also sagen, dass Firmen, die nur unverschlüsselten Traffic kontrollieren schon jetzt nicht mehr viel und bald überhaupt keinen Einblick mehr in das haben, was in ihrem Netzwerk vorgeht.

Zusammenarbeit bei IT-Security nur auf dem Papier

Die insgesamt gestiegene Bedrohungslage hat in den vergangenen Jahren auch die Politik erkannt. In den USA soll die Executive Order 14028 eine neue, nationale Cybersicherheits-Strategie voranbringen, in der EU dient der »Cyber Resilience Act« demselben Ziel und in Deutschland sind die Neuauflage des IT-Sicherheitsgesetzes und die Erweiterung der KRITIS-Verordnung.

Die Unternehmen sehen das durchaus und wollen auch Schritt halten. Eine der Maßnahmen dafür ist eine stärkere Kollaboration über Abteilungsgrenzen hinweg, um die mit Hybrid-Cloud komplexer werdenden Infrastrukturen im Griff zu behalten. 97 Prozent der Befragten sind zum Beispiel der Meinung, dass sie bei der Erkennung und Behebung von Schwachstellen abteilungsübergreifend zusammenarbeiten können. Weitere 83 Prozent glauben, dass sie bereits in einer Sicherheitskultur der »kollektiven Verantwortlichkeit«.

Aber auch hier ist Papier geduldig. Denn auf genaueres Nachfragen sagten 69 Prozent der Befragten, dass bei ihnen das CloudOps-Team die Führung bei Sicherheitsstrategien und der Abwehr von Cyberangriffen im Unternehmen übernimmt. Rund 53 Prozent sehen SecOps in derselben Position. Auch ohne Taschenrechner lässt sich hier feststellen: Die Verantwortlichkeiten sind keineswegs so klär geklärt, wie das wünschenswert wäre.

Ein weiteres Problem ist, dass die Wahrnehmung zwischen unterschiedlichen Hierarchiestufen abweicht. Während 30 Prozent der CISOs sehr zuversichtlich sind, dass sie Initiativen zur Cloud-Migration sicher vorantreiben und das gewünschte Sicherheitsniveau erreichen, sind die Personen, die für die Migration zuständigen Teams tatsächlich anführen, deutlich weniger überzeugt: Von ihnen zeigen sich in diesem Punkt nur zwölf Prozent »sehr zuversichtlich«.

»Shared Responsibility« in Chefetagen oft noch Fremdwort

Das von den Cloud-Anbietern gelebte Modell der »Shared Resonsibility« wird von ihnen inzwischen auch offener kommuniziert. Microsoft geht hier mit gutem Beispiel voran und erklärt wofür Kunden auch dann verantwortlich bleiben, wenn sie einen Cloud-Dienst nutzen – zum Beispiel für ihre Daten oder die genutzten Identitäten.

Allerdings kommt die Gigamon-Umfrage zu dem Schluss, dass die ganze Bedeutung dieser Verantwortungs-Aufteilung auf den Chefetagen noch nicht wirklich angekommen ist. Weltweit sind 52 Prozent der Befragten der Meinung, dass auf den Vorstandsetagen das Modell der geteilten Verantwortung für die Cloud nicht verstanden wird.

In Deutschland (45 Prozent) liegt dieser Wert niedriger. Hier stimmen 35 Prozent »zu« und 15 Prozent sogar »voll und ganz« zu, dass der Vorstand das Konzept verstanden hat. Höher sind diese Werte nur noch in Frankreich (56 respektive 23 Prozent). In Großbritannien und den USA stimmen dagegen 64 beziehungswiese sogar 83 Prozent nicht zu.

Sag mir, wo die vertraulichen Daten sind

Bedenklich wird es allgemein, wenn die Verantwortlichen angeben sollen, wo ihre »sensibelsten Daten« liegen. Das können von allen befragten IT- und Sicherheitsverantwortlichen nur die Hälfte. Zwar sind 94 Prozent der Befragten der Ansicht, dass ihre Sicherheitswerkzeuge und -prozesse ihnen vollständige Sichtbarkeit und Einblicke in die Hybrid-Cloud-Infrastruktur bieten. »Doch in der Praxis versagt die Strategie, wenn sich IT- und Sicherheitsverantwortliche nicht darüber im Klaren sind, wie und wo die sensibelsten Daten gespeichert werden und welche Sicherheitsmaßnahmen vorhanden sind«, stellt Gigamon dazu fest.

Denn 35 Prozent verfügen zwar über eine gute Sichtbarkeit im Netzwerk, aber nur über begrenzten Einblick in Container. Nur 30 Prozent (in Deutschland sogar nur 21Prozent) haben Einblick in verschlüsselte Daten und nur knapp die Hälfte (48 Prozent) haben Einblicke in laterale Datenbewegungen (Ost-West-Datenverkehr) – also der Übertragung von Daten von einem Server zu einem anderen. Hier sieht Ian Farquhar, Security CTO bei Gigamon, besondere Handlungsbedarf. »Das ursprüngliche Konzept des Ost-West- und Nord-Süd-Datenverkehrs bezieht sich auf On-Premises-Netzwerke, bei denen ein klarer Perimeter im Fokus steht. In der Hybrid-Cloud-Welt existiert so etwas nicht mehr. In den Infrastrukturen von heute ist Deep Observability des lateralen Datenverkehrs genauso wichtig wie die Sichtbarkeit des Datenverkehrs aus externen Quellen. «

Weiterführende Links: