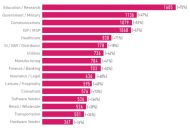

Eine regelrechte Angriffswut auf Software-Lieferketten, deckt der aktuelle Sicherheitsbericht von Check Point Research (CPR) als einen der wichtigsten Trends bei Cyberattacken im Kalenderjahr 2021 auf. Um durchschnittlich 50 Prozent haben Cyberangriffe weltweit 2021 zugenommen, im Vergleich zum Vorjahr 2020. Bildung und Forschung sind die am häufigsten angegriffenen Sektoren, gefolgt von Regierung und Militär.

Die wichtigsten Trends bei Cyber-Attacken im Kalenderjahr 2021 fasst der Sicherheitsbericht von Check Point Research auf. Cyber-Angriffe auf Organisationen weltweit haben 2021 um durchschnittlich 50 Prozent im Vergleich zu 2020 zugenommen, Software-Anbieter und ihre Lieferketten verzeichneten mit einem Anstieg von 146 Prozent das größte Wachstum im Vergleich zum Vorjahr.

Mit 1.605 wöchentlichen Angriffen und damit einem Anstieg um 75 Prozent steht der Sektor Bildung und Forschung an der Spitze. Es folgten Regierung und Militär mit 1.136 wöchentlichen Angriffen (47 Prozent Anstieg) und Kommunikation mit 1.079 wöchentlichen Angriffen (51 Prozent Anstieg). Im vergangenen Jahr gab es auch immer mehr Angriffe auf Mobilgeräte, eine Zunahme der Schwachstellen bei Cloud-Diensten und die Rückkehr des berüchtigten Emotet-Botnetzes, sagt der CPR-Bericht.

Erkenntnisse aus dem Sicherheitsbericht 2022:

Angriffe auf die Lieferkette: Der berüchtigte SolarWinds-Angriff legte den Grundstein für eine Angriffswelle auf die Lieferkette. Im Jahr 2021 gab es zahlreiche ausgeklügelte Angriffe wie Codecov im April und Kaseya im Juli, die mit der im Dezember aufgedeckten Leck endeten. Die Wirkung, die diese eine Schwachstelle in einer Open-Source-Bibliothek erzielte, zeige das immense Risiko, das von Software-Lieferketten ausgeht.

Cyberangriffe gegen die öffentliche Sicherheit: 2021 gab es eine Vielzahl von Angriffen auf kritische Infrastrukturen, die den Alltag der Menschen massiv beeinträchtigten und in einigen Fällen sogar ihr Gefühl der physischen Sicherheit bedrohten.

Cloud-Dienste unter Beschuss: Die Schwachstellen bei Cloud-Anbietern waren im Jahr 2021 wesentlich alarmierender als zuvor. Die im Laufe des Jahres aufgedeckten Schwachstellen ermöglichten es Angreifern, jederzeit beliebige Codes auszuführen, sich Root-Rechte zu verschaffen, auf große Mengen privater Inhalte zuzugreifen und zwischen verschiedenen Umgebungen zu wechseln.

Entwicklungen in der mobilen Landschaft: Im Laufe des Jahres haben Bedrohungsakteure zunehmend Smishing (SMS-Phishing) für die Verbreitung von Malware eingesetzt und erhebliche Anstrengungen unternommen, um durch das Hacken von Social-Media-Konten Zugang zu mobilen Geräten zu erhalten. Die fortschreitende Digitalisierung des Bankensektors im Jahr 2021 führte zur Einführung verschiedener Apps, die darauf ausgelegt sind, persönliche Interaktionen zu begrenzen, was wiederum zur Verbreitung neuer Bedrohungen geführt hat.

Umbruch bei der Ransomware-Bekämpfung: Regierungen und Strafverfolgungsbehörden änderten 2021 ihre Haltung gegenüber organisierten Ransomware-Gruppen und gingen von präventiven und reaktiven Maßnahmen zu proaktiven, offensiven Operationen gegen die Ransomware-Betreiber, ihre Mittel und die unterstützende Infrastruktur über. Dieser Wandel erfolgte nach dem Colonial Pipeline-Vorfall im Mai, der die US-Regierung unter Präsident Biden zu der Einsicht brachte, dass sie ihre Bemühungen zur Bekämpfung dieser Bedrohung verstärken muss.

Rückkehr von Emotet: Eines der gefährlichsten und berüchtigtsten Botnetze der Geschichte ist wieder da. Seit der Rückkehr von Emotet im November hat CPR festgestellt, dass die Aktivität der Malware mindestens 50 Prozent des Niveaus vom Januar 2021, kurz vor der ersten Abschaltung, erreicht hat. Dieser Aufwärtstrend setzte sich im Dezember mit mehreren Kampagnen zum Jahresende fort und wird voraussichtlich bis weit in das Jahr 2022 hinein anhalten, zumindest bis zum nächsten Takedown-Versuch.

»In einem Jahr, das mit den Auswirkungen eines der verheerendsten Angriffe auf die Lieferkette in der Geschichte begann, haben wir gesehen, dass die Bedrohungsakteure an Selbstvertrauen und Raffinesse gewonnen haben«, sagt Maya Horowitz, VP Research bei Check Point Software. »Dies kulminierte in der Ausnutzung der Log4j-Schwachstelle, die die Sicherheitsgemeinschaft wieder einmal unvorbereitet traf und das schiere Ausmaß des Risikos, das mit Software-Lieferketten verbunden ist, in den Vordergrund stellte. In den Monaten dazwischen wurden Cloud-Dienste angegriffen, Bedrohungsakteure konzentrierten sich zunehmend auf mobile Geräte, die Colonial Pipeline wurde erpresst und eines der gefährlichsten Botnetze der Geschichte tauchte wieder auf.«

Die Ergebnisse des Sicherheitsberichts 2022 basieren auf Daten, die zwischen Januar und Dezember 2021 aus der ThreatCloud Intelligence-Abteilung von Check Point Software gewonnen wurden und zeigen die wichtigsten Taktiken auf, mit denen Cyberkriminelle Unternehmen angreifen.