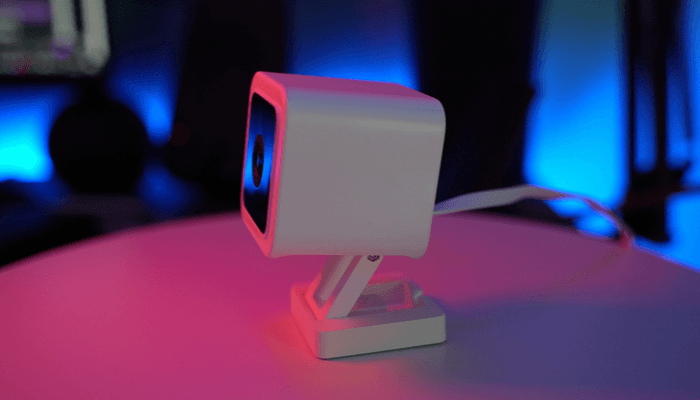

Bitdefender hat Sicherheitslücken der Wyze CAM IP-Videokameras entdeckt. Angreifer können den Authentifizierungsprozess umgehen, die komplette Kontrolle über das Gerät erlangen und Informationen sowie Konfigurationsdaten aus der SD-Karte der Kamera herauslesen sowie weiteren Schadcode installieren.

Durch ein Update lässt sich die Lücke ab der Wyze Cam V2 schließen. Für die erste Version der Kamera ist ein Patchen aber nicht möglich.

Überwachungskameras liefern sensible Inhalte und das Auswerten der Daten unterliegt den strengen Vorgaben des Datenschutzes. Eine Sicherheitslücke, die den Zugang auf aufgenommene Videos ermöglicht, gefährdet daher nicht nur die Sicherheit eines Gebäudes, sondern kann auch Persönlichkeitsrechte verletzen. Eine vernetzte Kamera als Internet-of-Things (IoT)-Hardware braucht denselben Schutz wie ein PC-Endpunkt.

Mängel in der Authentifikation sind bei der ersten Version der Wyze CAM wie so oft in der IoT-Welt das Einstiegstor für die Angreifer. Durch einen Fehler im ursprünglichen Authentifikationsverfahren können Dritte den Login umgehen, ohne den dazu eigentlich notwendigen „enr“-Wert zu kennen. So kann ein Hacker im Fernmodus das Gerät vollständig kontrollieren, das Objektiv frei in seinem Sinne bewegen (pan/tilt), die Aufnahme stoppen oder die Kamera vollständig ausschalten.

Zunächst kann der Angreifer auf die verschlüsselten Inhalte nicht zugreifen. Ein nachfolgender Stack Buffer Overflow ermöglicht es ihm aber im nächsten Schritt, im Fernzugriff Code ausführen und die Videos zu betrachten.

Zusätzlich ist der unerlaubte Zugriff auf alle Inhalte der SD-Karte einer Kamera nötig. Hier rufen die unberechtigten Zuschauer den Inhalt über einen Symlink auf die Directory, der automatisch hergestellt wird, ab. Die Logfiles der SD-Karte lassen sich auslesen und geben den „enr“-Wert zur Authentifikation und die UID zum Vernetzen der Kamera preis.

Für die erste Version der Wyze Cam konnte der Hersteller aus verschiedenen Gründen keinen Patch mehr liefern, die Wyze Cam V1 vertreibt er nicht mehr. Kunden, die sie nutzen, sollten sie austauschen.

Weitere Informationen:

Die ausführliche Analyse der Schwachstelle lesen Sie hier.

www.bitdefender.de