Wieder einmal macht ein Ransomware-Angriff deutschlandweite Schlagzeilen. Wieder einmal konnte ein Unternehmensnetzwerk nicht ausreichend geschützt und überwacht werden. Ein Kommentar von René Golembewski, Director, Technical Solutions Engineering bei Tanium.

Brisant in diesem Fall der vergangenen Woche ist aber, dass Kritische Infrastrukturen (KRITIS) davon betroffen waren und damit eine Kette von weitreichenden Folgen in Gang gesetzt wurde. Wie das hessische Innenministerium in Wiesbaden bestätigte, ist der IT-Dienstleister Count+Care GmbH Opfer einer Ransomware-Attacke geworden. Den Angreifern sei es dabei gelungen, ins Unternehmensnetzwerk einzudringen und Daten und Systeme des Anbieters zu verschlüsseln. Wer die Täter sind und wie hoch der bisherige Schaden ist, wird zurzeit noch ermittelt.

Durch den erfolgreichen Angriff sind viele Kunden des Unternehmens betroffen, darunter wichtige KRITIS Betreiber. Immer öfter geraten auch Service Provider in den Fokus von Cyberkriminellen, da durch einen erfolgreichen Angriff meist auch viele regionale Verbündete mitinfiltriert und getroffen werden können. So auch im Fall der vergangenen Woche. Zu den Opfern zählen die Frankfurter Entsorgungs- und Service Gruppe, der Energieversorger Entega, das Darmstädter Verkehrsunternehmen Heag sowie die Mainzer Stadtwerke und der Mainzer Personennahverkehr. Die Energie- und Wasserversorgung konnte zwar gewährleistet werden, doch weitete sich der Angriff im Laufe der Woche immer weiter aus. So sind mittlerweile viele Unternehmen im Rhein-Main-Gebiet betroffen und es kam zu erheblichen Störungen auf den Websites der Unternehmen, bei angebotenen Dienstleistungen und im öffentlichen Nahverkehr.

Ransomware-Angriffe wie dieser zeigen zwei wichtige Dinge: zum einen wie verheerend und folgenreich ein Angriff sein kann, zum anderen wie viel Nachholbedarf immer noch bei der IT-Sicherheit besteht. Dies ist umso wichtiger, wenn KRITIS-relevante Unternehmen davon abhängen.

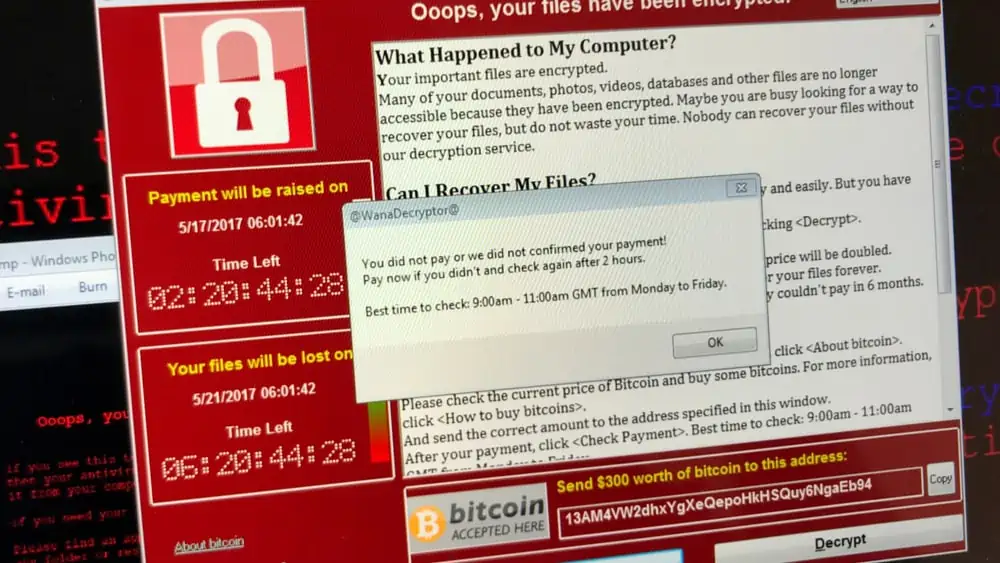

Dabei ist es oftmals nicht so schwer sich vor einem Ransomware-Angriff zu schützen. Denn auch für Hacker ist solch ein Unterfangen mit einem erheblichen Aufwand verbunden. Ist eine Schwachstelle gefunden, wird das Unternehmensnetzwerk darüber infiltriert. Dieses sogenannte „Lateral Movement“ beginnt bereits Wochen bis Monate vor der eigentlichen Attacke und bleibt meist unentdeckt. Sind genug Daten gesammelt, werden mit einer Schadstoffsoftware die internen Systeme vollends kompromittiert, lahmgelegt und die Spuren verwischt. Mit einer damit verbundenen Lösegeldforderung zur Entschlüsselung der Daten und Systeme geben sich die Angreifer dann schlussendlich zu erkennen.

Zwischen dem Eindringen und dem eigentlichen Angriff vergeht oftmals viel Zeit – genug um die Angreifer entdecken zu können. Deshalb ist es wichtig, dass Unternehmen ihre gesamte IT-Umgebung vollständig und in Echtzeit überblicken können. Denn mit den geeigneten Mitteln kann ein Angreifer gefunden werden, bevor die Attacke durch den Einsatz von Schadstoffsoftware bemerkbar wird. Dies ist durch eine automatisierte und zentral verwaltbare Endpoint Management und -Security Lösung am besten zu bewerkstelligen. Durch diese ist es möglich, dass IT-Teams alle Endpunkte im Unternehmensnetzwerk in Echtzeit überblicken können und volle Transparenz und Kontrolle über sie haben. Kritische Schwachstellen können so frühzeitig erkannt und geschlossen werden, was die Wahrscheinlichkeit eines erfolgreichen Angriffs erheblich reduziert und dessen Auswirkungen deutlich eingrenzt. Denn ein allumfänglicher und aktualisierter Überblick ist der Schlüssel zu einem sicheren Unternehmensnetzwerk.