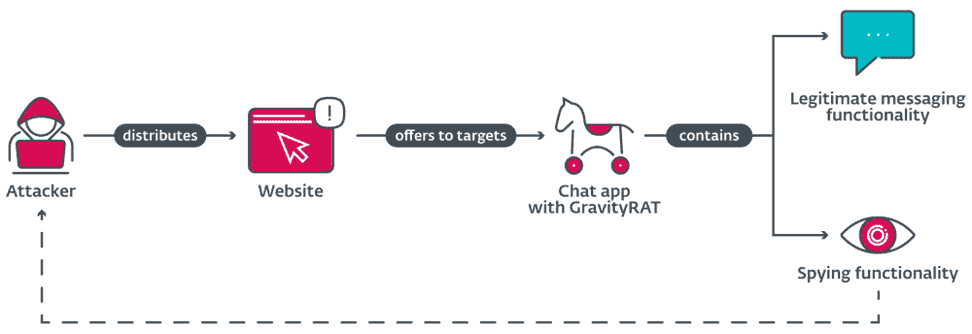

WhatsApp-Nutzer sollten immer genau darauf achten, was sie auf ihre Android-Smartphones herunterladen. Das gilt erst recht, wenn sie Apps aus anderen Quellen als Google Play installieren. ESET-Forscher haben eine neue Android-Version der Spyware GravityRAT aufgespürt, die sich in infizierten Versionen der Messaging-Apps BingeChat und Chatico versteckt.

Im untersuchten Fall stiehlt die Schad-App WhatsApp-Backups und kann zudem Dateien auf den Geräten löschen. Um nicht sofort aufzufallen, bietet die App eine legitime Chat-Funktionalität, die auf der Open-Source-Anwendung OMEMO Instant Messenger basiert. ESET vermutet die Gruppe SpaceCobra hinter dieser Kampagne, die bereits seit August 2022 aktiv ist.

Einsatz bei gezielten Angriffen

Die schadhafte BingeChat-App wird über eine Website verbreitet, die eine Registrierung erfordert und wahrscheinlich nur dann geöffnet wird, wenn die Angreifer erwarten, dass bestimmte Opfer sie besuchen. „Wir haben eine Webseite gefunden, die die Schad-App nach dem Tippen auf die Schaltfläche DOWNLOAD APP bereitstellen sollte. Allerdings müssen sich Besucher dafür anmelden. Wir hatten jedoch keine Anmeldedaten und die Registrierung war geschlossen. Wir gehen davon aus, dass die Betreiber die Registrierung nur bereitstellen, wenn sie den Besuch eines bestimmten Opfers erwarten. Möglicherweise benötigen die potenziellen Ziele eine bestimmte IP-Adresse, Geolocation, benutzerdefinierte URL oder müssen zu einer bestimmten Zeit die Webseite besuchen“, sagt ESET-Forscher Lukas Stefanko. Die App wurde nie im Google Play Store zur Verfügung gestellt.

Die manipulierte Chatico-App zielte auf einen Nutzer in Indien ab. Insgesamt vermuten die ESET-Forscher, dass die Kampagne sehr gezielt agiert und penibel ausgesuchte Ziele damit attackiert werden.

Akteure hinter der Kampagne unklar

Die Gruppe, die hinter der Malware steckt, ist nach wie vor unbekannt. Facebook-Forscher und Experten von Cisco Tales schreiben GravityRAT einer Gruppe mit Sitz in Pakistan zu. ESET beobachtet diese unter dem Namen SpaceCobra und führt sowohl die BingeChat- als auch die Chatico-Kampagnen auf diese Gruppe zurück.

Als Teil der legitimen Funktionalität der Apps bieten sie Optionen zur Erstellung eines Kontos und zur Anmeldung. Bevor sich der Benutzer bei der App anmeldet, beginnt GravityRAT mit seinem C&C-Server zu interagieren, die Daten des Gerätebenutzers zu stehlen und auf die Ausführung von Befehlen zu warten. GravityRAT ist in der Lage, Anrufprotokolle, Kontaktlisten, SMS-Nachrichten, den Standort des Geräts, grundlegende Geräteinformationen und Dateien mit bestimmten Erweiterungen für Bilder, Fotos und Dokumente zu suchen und zu exfiltrieren. Diese Version von GravityRAT hat zwei kleine Updates im Vergleich zu früheren, öffentlich bekannten Versionen von GravityRAT: Exfiltration von WhatsApp-Backups und Empfang von Befehlen zum Löschen von Dateien.

Die komplette Analyse gibt es auf WeLiveSecurity.

www.eset.com/de