Wie europäische Daten in der Cloud geschützt sind

Dr. Joseph Reger, Fujitsu Technology Solutions, rät: Erst das Kleingedruckte lesen und dann Risiken eliminieren!

Dr. Joseph Reger, Fujitsu Technology Solutions, rät: Erst das Kleingedruckte lesen und dann Risiken eliminieren!

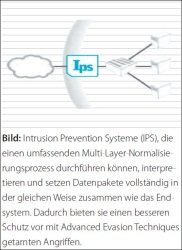

Evasion-Techniken tarnen Angriffe und Schadcodes, sodass Sicherheitssysteme sie nicht wahrnehmen. Bis vor einiger Zeit waren nur wenige dieser Tarnmethoden bekannt und die meisten Sicherheitslösungen kamen damit zurecht. Ende 2010 hat der finnische Netzwerkspezialist Stonesoft jedoch eine neue Art, die so genannten Advanced Evasion Techniques (AETs), entdeckt.

Machen uns das Internet und die personalisierte Datensauce blöd?

Machen uns das Internet und die personalisierte Datensauce blöd?

Unified Communication and Collaboration (UCC) wird zur festen Größe in der Unternehmenslandschaft. Um die Chancen dieser Technologien für das eigene Businesss zu nutzen, kommt es darauf an, die bestehende Infrastruktur zu analysieren und nachhaltige Strategien im Unternehmen zu verankern.

Bereits 77 Prozent der deutschen CIOs lagern geschäftskritische Prozesse aus und betreiben sogenanntes Business Process Outsourcing (BPO). Zu diesen Ergebnissen kommt eine Studie, die von der Warwick Business School im Auftrag von Cognizant durchgeführt wurde.

Verloren, gestohlen, zerstört: Notebooks machen das Arbeiten flexibler, erhöhen aber auch das Risiko für Datenverluste.

Die Facebook-Nutzerschaft auf dem W3B-Prüfstand. Die Nutzung von Social Networks steigt rasant, doch nicht nur sie:

Das "Cloud Computing" soll die Datenverarbeitung revolutionieren.