Welche Geräte stellen das größte Security-Risiko dar?

In diesem Jahr sind Angreifer mehr denn je dazu in der Lage, über Silos hinweg Zugangspunkte in allen Bereichen von Geräten, Betriebssystemen und eingebetteter Firmware zu finden.

In diesem Jahr sind Angreifer mehr denn je dazu in der Lage, über Silos hinweg Zugangspunkte in allen Bereichen von Geräten, Betriebssystemen und eingebetteter Firmware zu finden.

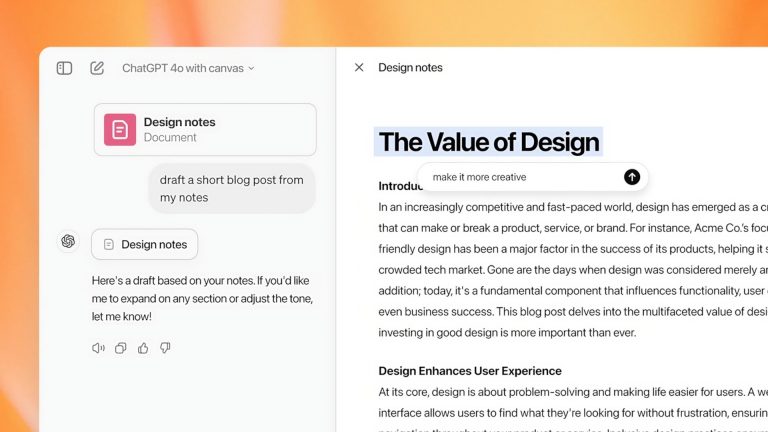

OpenAI hat eine neue Möglichkeit vorgestellt, mit ChatGPT zu interagieren: eine Oberfläche, die das Unternehmen als "Canvas" bezeichnet. Das Produkt öffnet neben dem normalen Chat-Fenster ein separates Fenster mit einem Arbeitsbereich für Schreib- und Codierungsprojekte.

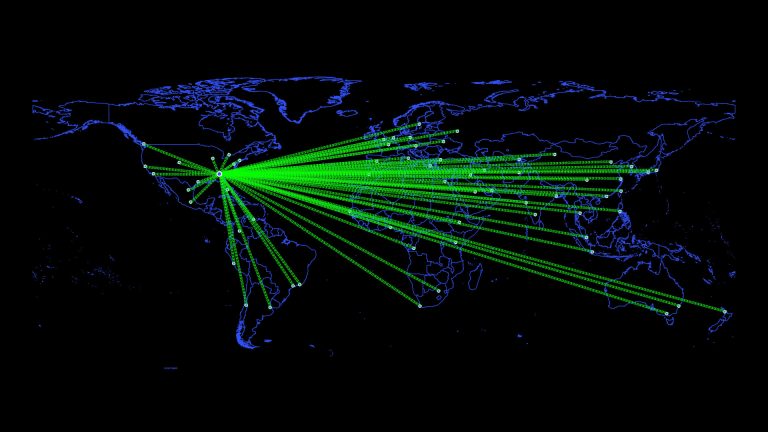

Cloudflare hat kürzlich den bisher größten öffentlich bekannten DDoS-Angriff (Distributed Denial of Service) abgewehrt. Der Angriff erreichte eine Spitzenleistung von 5,6 Terabit pro Sekunde (Tbps) und zielte auf Organisationen in den Bereichen Finanzdienstleistungen, Internet und Telekommunikation ab.

Das Marktforschungs- und Beratungsunternehmen Information Services Group (ISG) hat die Portfolio- und Wettbewerbsstärke von 85 IT-Dienstleistern und Produktanbietern untersucht, die Unternehmen und öffentliche Einrichtungen dabei unterstützen, Cyber-Angriffe abzuwehren und Datenschutzverletzungen zu vermeiden.

Die sogenannte „Generation Z“ (geboren zwischen 1997 und 2012) wird als „digital natives“ bezeichnet und oft als technikaffin wahrgenommen. Ihnen wird nachgesagt, dass sie schnell neue Technologien und soziale Medien adaptieren und nahtlos zwischen digitalem Lernen und Telearbeit wechseln können.

In der Vergangenheit haben IT und Betriebstechnologie (OT) in getrennten Silos gearbeitet, mit jeweils eigenen Protokollen, Standards und Cybersicherheitsmaßnahmen. Mit dem Aufkommen des industriellen Internet der Dinge (IIoT) wachsen diese beiden Bereiche jedoch zunehmend zusammen.

Wenn Unternehmen in der Cloud geistiges Eigentum oder persönliche Informationen verlieren, drohen ihnen erhebliche Konsequenzen. Mit den richtigen Maßnahmen für Datensicherheit in der Cloud können sie zuverlässig Vorsorge treffen. Forcepoint erläutert die fünf wichtigsten davon.

Trend Micro veröffentlicht neue Studienergebnisse zu Cyberrisiken in Unternehmen. Die Ergebnisse zeigen: IT-Sicherheitsverantwortliche sind gefordert, sich einen besseren Überblick über die Risiken ihrer Angriffsoberfläche zu verschaffen.

Akamai Technologies hat einen neuen nativen Konnektor zur Verbindung von Akamai API Security und Akamai Connected Cloud vorgestellt. Diese Integration beschleunigt die Erkennung und den Schutz von APIs.

Microsoft und der US-Justiz ist ein Schlag gegen eine russische Hackergruppe gelungen, die Journalisten und Nicht-Regierungs-Organisationen ins Visier nahm.