Zero Trust dürfte in den vergangenen Monaten das mit am häufigsten genannte Schlagwort in der IT-Security gewesen sein. Auch wir haben in unserem Printtitel it security und auf it-daily.net zahlreiche Artikel zu dem Thema publiziert. Eng mit dem Thema Zero Trust verwoben sind weitere Begriffe wie ZTNA, VPN, IAM oder auch die Verschlüsselungsthematik.

Zero Trust ist als allererstes kein Produkt, es ist ein Mindset, dessen sollte man sich bewusst sein. Wir sagen es immer wieder: vor allen Tools, die uns

helfen sicherer zu werden, stehen Prozesse und natürlich die Frage der Architektur. Eine Zero-Trust-Architektur ist ein Sicherheitsmodell, das darauf abzielt, Cyber-Angriffe durch eine gründliche Überprüfung und Verifizierung von Netzwerkverbindungen und -aktivitäten zu verhindern. Im Wesentlichen vertraut eine Zero-Trust-Architektur keiner Verbindung oder Identität standardmäßig, sondern erfordert eine strenge Authentifizierung und Autorisierung für jeden Zugriff auf Netzwerkressourcen.

Schichtenmodell

Eine Zero-Trust-Architektur besteht immer aus mehreren Schichten, die eine hohe Sicherheit und ein geringes Risiko von Angriffen gewährleisten sollen.

Hier sind einige wichtige Merkmale einer Zero-Trust-Architektur:

- Micro-Segmentation: Eine Zero-Trust-Architektur implementiert die strikte Segmentierung von Netzwerken in kleine, unabhängige Abschnitte. Diese Abschnitte sind voneinander isoliert und erfordern eine separate Authentifizierung und Autorisierung, um auf sie zuzugreifen.

- Identitäts- und Zugriffsmanagement: Eine Zero-Trust-Architektur setzt auf eine starke Authentifizierung und Autorisierung von Benutzern, Geräten und Anwendungen. Hierzu gehört eine Identitätsprüfung auf Basis von biometrischen Merkmalen, Zwei-Faktor-Authentifizierung und die Einhaltung von Richtlinien.

- Netzwerküberwachung und -analyse: Eine Zero-Trust-Architektur erfordert eine ständige Überwachung des Netzwerks, um Verhaltensmuster und Anomalien zu erkennen und darauf zu reagieren. Hierbei werden maschinelle Lern- und Analysetechnologien eingesetzt.

- Data Protection: Eine ZeroTrust-Architektur schützt Daten durch Verschlüsselung und Zugriffskontrolle, um sicherzustellen, dass nur autorisierte Benutzer auf Daten zugreifen können.

Insgesamt ist eine Zero-Trust-Architektur also eine sicherheitsorientierte Netzwerkstruktur, die darauf abzielt, die Angriffsfläche zu minimieren und sensible Daten zu schützen.

Das Zero Trust-Reifegradmodell

In Summe ist Zero Trust nichts anderes als eine Sammlung von Konzepten und Ideen, ergo ein Mindset, das darauf abzielt, die Unsicherheit bei der Durchsetzung präziser Zugriffsentscheidungen mit den geringsten Rechten pro Anfrage in Informationssystemen und -diensten zu minimieren. Es soll den unbefugten Zugriff auf Daten und Dienste verhindern und die Durchsetzung der Zugriffskontrolle so granular wie möglich gestalten. Konzeptionell stellt es eine Verlagerung von einem ortsbezogenen Modell zu einem stärker datenbezogenen Ansatz für feinkörnige, granulare Sicherheitskontrollen zwischen Benutzern, Systemen, Daten und Vermögenswerten dar, die sich im Laufe der Zeit ändern. Dies bietet die nötige Transparenz, um die Entwicklung, Implementierung, Durchsetzung und Weiterentwicklung von Sicherheitsrichtlinien zu unterstützen.

Die Cybersecurity & Infrastructure Security Agency, kurz CISA, hat sich im Zuge des Zero Trust-Hypes näher mit dem Thema beschäftigt und eine von vielen Roadmaps erstellt, auf die sich Behörden beim Übergang zu einer Zero TrustArchitektur beziehen können. Ziel des Reifegradmodells ist es, die Behörden bei der Entwicklung ihrer Zero TrustStrategien und Implementierungspläne zu unterstützen und Wege aufzuzeigen, wie verschiedene CISA-Dienste ZeroTrust-Lösungen in den Behörden unterstützen können. Die CISA hat das Zero Trust Maturity Model 2021 ursprünglich entworfen, um die Behörden bei der Einhaltung der Executive Order zu unterstützen. Analog ist so eine Reifegradmodell natürlich auf jedes Unternehmen anwendbar.

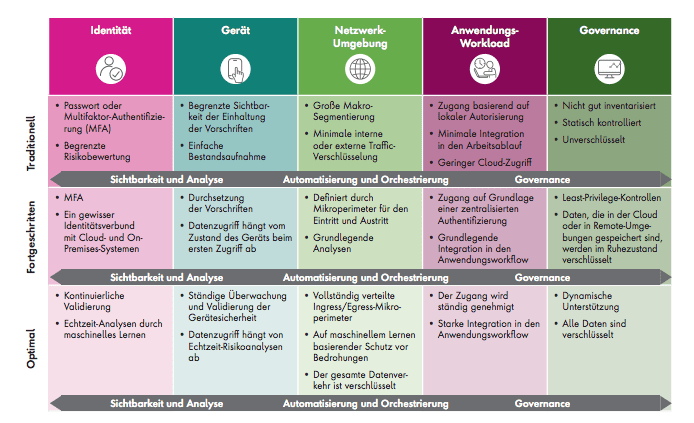

Das Reifegradmodell, das fünf Säulen und drei übergreifende Fähigkeiten umfasst, basiert auf den Grundlagen von Zero Trust. Innerhalb jeder Säule bietet das Reifegradmodell Unternehmen wie Behörden spezifische Beispiele für eine traditionelle, fortgeschrittene und optimale Zero-Trust-Architektur. Barracuda hat das in seinem Blog ganz gut beschrieben.

Die fünf verschiedenen Säulen für die Zero-Trust-Implementierung umfassen demnach:

Identität: Ein Attribut oder eine Gruppe von Attributen, die einen Behördenbenutzer oder eine Entität eindeutig beschreibt.

Gerät: Jedes Hardware-Asset, das eine Verbindung zu einem Netzwerk herstellen kann, einschließlich Internet-ofThings-Geräte (IoT), Mobiltelefone, Laptops, Server und andere.

Netzwerk: Ein offenes Kommunikationsmedium, einschließlich behördeninterne Netzwerke, Drahtlosnetzwerke und das Internet, das zur Übertragung von Nachrichten verwendet wird.

Anwendungs-Workload: Systeme, Computerprogramme und Dienste, die sowohl lokal als auch in einer Cloud-Umgebung ausgeführt werden.

Daten: Daten sollten auf Geräten, in Anwendungen und in Netzwerken geschützt werden.

Das Maturity-Modell beschreibt einen Verlauf der Implementierung dieser Säulen, was bedeutet, dass die Bereitstellung für jede Säule unabhängig und zu unterschiedlichen Zeiten beginnen kann. Die unternehmensweite ZeroTrust-Bereitstellung kann auf diese Weise erfolgen, bis sie den Punkt erreicht hat, an dem Automatisierung, Transparenz und dynamische Richtlinienerstellung die Integration aller fünf Säulen erfordern.

Drei Reifephasen

Um den Verlauf des Modells zu unterstützen, hat die CISA drei Reifephasen für jede Säule festgelegt:

- Traditionell: Manuelle Konfigurationen und statische Sicherheitsrichtlinien.

- Erweitert: Zentralisierte Transparenz, Identitätskontrolle und Richtliniendurchsetzung auf der Grundlage einer teilweisen säulenübergreifenden Koordination.

- Optimal: Vollautomatische Zuweisung von Attributen zu Assets und Ressourcen, dynamische Richtlinien basierend auf automatischen Auslösern und Abstimmung mit offenen Standards für säulenübergreifende Interoperabilität.