Als Zugänge zu Unternehmensnetzwerken sind VPNs ein attraktives Ziel für Angreifer, die Zugriff auf Active Directory-Umgebungen suchen. Wenn VPN-Anmeldedaten kompromittiert werden – zum Beispiel durch etwas so scheinbar Harmloses wie die Wiederverwendung eines Passworts durch einen Mitarbeiter – könnte die Sicherheit Ihres gesamten Netzwerks gefährdet sein.

Hier erfahren Sie, wie Hacker kompromittierte VPN-Passwörter nutzen und wie Sie Ihr Unternehmen schützen können.

Die Rolle von VPNs in der Netzwerksicherheit

Ein Virtual Private Network (VPN) erstellt einen verschlüsselten Tunnel zwischen dem Gerät eines Benutzers und Ihrem Unternehmensnetzwerk, um sicheren Fernzugriff auf interne Ressourcen zu ermöglichen. Durch verschlüsselte Verbindungen schützen VPNs die Datenübertragung über jedes Netzwerk und gewährleisten sichere Kommunikation, selbst über ungesicherte öffentliche Internetzugangspunkte.

Organisationen nutzen VPNs hauptsächlich für zwei Anwendungsfälle: die Unterstützung von Remote-Arbeit und den sicheren Zugriff auf interne Ressourcen von externen Standorten aus. Doch die erweiterte Nutzung von VPNs bringt neue Sicherheitsherausforderungen mit sich, wenn Anmeldedaten kompromittiert werden.

Wie kompromittierte VPN-Passwörter zu einem Active-Directory-Verstoß führen

Die jüngste Forschung von Specops zeigt, dass im vergangenen Jahr über 2,1 Millionen VPN-Passwörter gestohlen wurden. Angreifer setzen verschiedene Techniken ein, um VPN-Anmeldedaten zu erbeuten – von der Verwendung ausgefeilter Malware und dem Erstellen überzeugender Phishing-Kampagnen bis hin zur Installation von Keyloggern und der Erstellung täuschend echter VPN-Anmeldeportale.

Diese gestohlenen Anmeldedaten werden dann in riesigen Passwort-Datenbanken gesammelt und auf Dark-Web-Marktplätzen gehandelt, was es Angreifern erleichtert, Zugang zu Unternehmensnetzwerken zu kaufen. Doch das größte Risiko ist nicht nur der anfängliche Diebstahl – es ist die Wiederverwendung von Passwörtern. Viele Mitarbeiter verwenden ihre Active-Directory-Zugangsdaten, um auf Unternehmens-VPNs zuzugreifen – eine häufige und oft absichtliche Konfiguration. Einige Mitarbeiter nutzen dieselben Passwörter auch für persönliche VPN-Dienste. Studien zeigen, dass 52 % der Erwachsenen Passwörter über mehrere Konten hinweg wiederverwenden, und jeder Achte verwendet dasselbe Passwort für alle seine Online-Dienste.

Die Wiederverwendung von Passwörtern schafft ein gefährliches Szenario: Wenn Angreifer einen persönlichen VPN-Dienst kompromittieren, erhalten sie möglicherweise Zugang zu den Active-Directory-Zugangsdaten eines Unternehmens. Selbst große VPN-Anbieter bleiben verwundbar. ProtonVPN-Benutzer hatten über 1,3 Millionen gestohlene Anmeldedaten, während ExpressVPN und NordVPN jeweils fast 100.000 Passwörter durch Malware verloren.

Wie Hacker kompromittierte Passwörter nutzen

Nach dem Erhalt gültiger VPN-Anmeldedaten verschaffen sich Angreifer initialen Netzwerkzugang, indem sie sich als legitime Benutzer ausgeben. Einmal im Netzwerk, verwenden sie verschiedene Techniken zur seitlichen Bewegung, darunter Pass-the-Hash– und Pass-the-Ticket-Angriffe, bei denen kompromittierte Authentifizierungstoken genutzt werden, um auf weitere Systeme zuzugreifen, ohne die ursprünglichen Passwörter zu benötigen.

Anschließend konzentrieren sich die Angreifer darauf, ihre Privilegien zu erweitern, indem sie Schwachstellen ausnutzen oder Social-Engineering-Methoden anwenden, um administrative Zugriffsrechte zu erlangen. Kompromittierte Admin-VPN-Anmeldedaten sind das Äquivalent zu einem Hauptgewinn, da sie Hackern sofort ermöglichen, Domain-Controller und Sicherheitseinstellungen zu manipulieren. Aber auch Standard-Benutzerkonten sind wertvoll, da sie es Angreifern ermöglichen, durch Privilegieneskalationsangriffe schrittweise Zugriff auf Domain-Admin-Rechte zu erlangen.

Schutz vor kompromittierten VPN-Passwörtern

Möchten Sie Ihr Active Directory vor kompromittierten VPN-Zugangsdaten schützen? Ihr Ansatz muss über die Durchsetzung grundlegender Passwortanforderungen hinausgehen. Die folgenden Sicherheitsmaßnahmen können Ihrem Unternehmen helfen, sich gegen unbefugten Zugriff zu verteidigen.

Stärkung der Passwortrichtlinien

Traditionelle Anforderungen an die Passwortkomplexität reichen nicht aus, um einen angemessenen Schutz zu gewährleisten. Um Ihre Sicherheit zu stärken, sollten die Passwortrichtlinien Ihres Unternehmens verhindern, dass Mitarbeiter bekannte kompromittierte Passwörter verwenden, unabhängig von deren Komplexität. Außerdem sollten regelmäßige Passwortänderungen vorgeschrieben und Regeln zur Passworthistorie durchgesetzt werden, um die Auswirkungen eines möglichen Datenlecks zu minimieren.

Multi-Faktor-Authentifizierung (MFA)

Eine der besten Möglichkeiten, zusätzliche Sicherheit zu gewährleisten, besteht darin, MFA für den VPN-Zugriff zu implementieren – die Anforderung eines zweiten Authentifizierungsfaktors verhindert, dass Angreifer mit gültigen Anmeldedaten auf Ihre Systeme zugreifen können. Ihr Unternehmen sollte MFA mit Authentifizierungs-Apps oder Hardware-Token einsetzen und dies für alle VPN-Verbindungen verpflichtend machen.

Überwachung und Prüfung

Intrusion-Detection-Systeme (IDS) und Security-Information-and-Event-Management-Tools (SIEM) ermöglichen es, VPN-Anmeldeversuche und Benutzeraktivitäten zu überwachen. Ihre Sicherheitsteams sollten auf ungewöhnliche Muster achten, wie z. B. Zugriffe außerhalb der üblichen Arbeitszeiten, mehrere fehlgeschlagene Anmeldeversuche oder Verbindungen aus unerwarteten Standorten. Denken Sie außerdem daran, regelmäßige Sicherheitsprüfungen durchzuführen, da diese potenzielle Schwachstellen aufdecken können, bevor Angreifer sie ausnutzen.

Mitarbeiterschulungen und Bewusstseinsschaffung

Bieten Sie regelmäßige Schulungen zur Sicherheitsbewusstseinsbildung an, die darauf abzielen, den Benutzern zu helfen, Phishing-Versuche zu erkennen und die Risiken der Wiederverwendung von Passwörtern zu verstehen. Unterstützen Sie die Mitarbeiter außerdem dabei, legitime VPN-Anmeldeseiten zu erkennen und sichere Passwortpraktiken zu erlernen, wie z. B. die Verwendung von Passwort-Managern, um einzigartige Zugangsdaten zu erstellen und sicher zu speichern.

Überprüfung von Active Directory auf kompromittierte Passwörter

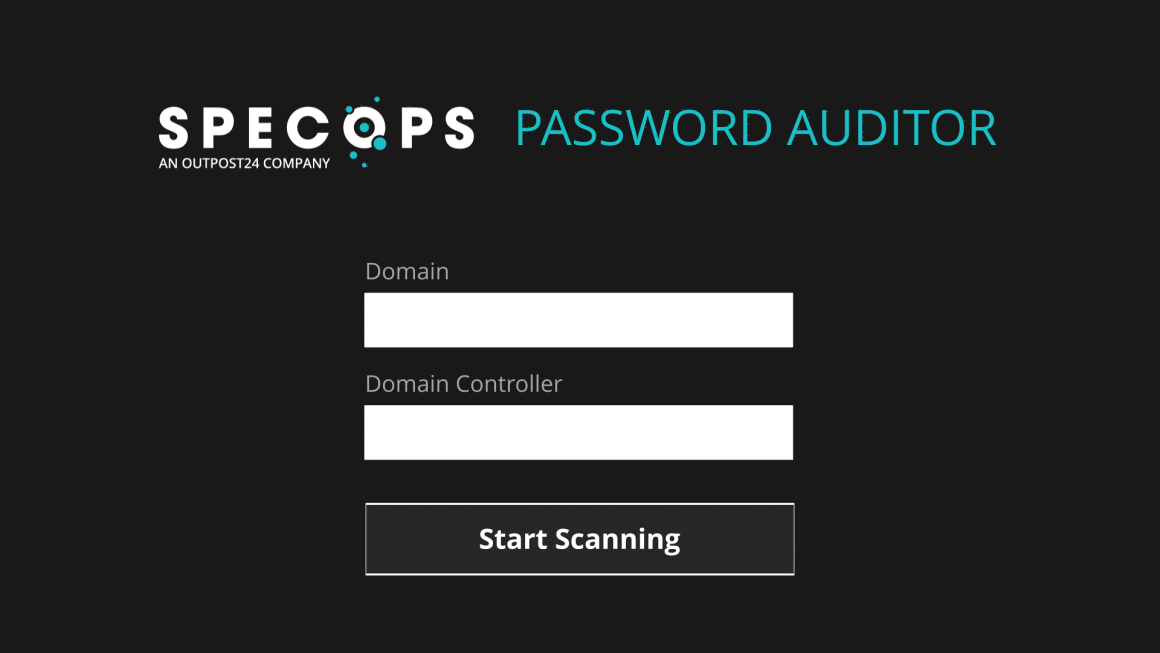

Um Sicherheitslücken zu vermeiden und potenzielle Schwachstellen zu erkennen, bevor Hacker sie ausnutzen können, sollten Sie Ihre Active-Directory-Passwörter regelmäßig mit Datenbanken bekannter kompromittierter Zugangsdaten abgleichen. Tools wie Specops Password Policy ermöglichen es Ihnen, Ihre Active-Directory-Passwörter kontinuierlich mit einer umfangreichen Datenbank kompromittierter Zugangsdaten zu überwachen und die Verwendung gestohlener Passwörter zu verhindern, bevor sie zu einer Sicherheitsverletzung führen.

Ergreifen Sie Maßnahmen gegen kompromittierte Zugangsdaten

Remote-Arbeit und Cloud-Dienste sind gekommen, um zu bleiben, was die Sicherheit von VPNs wichtiger denn je macht. Wenn Angreifer VPN-Zugangsdaten kompromittieren, können sie die Kontrolle über Ihre gesamte Active-Directory-Umgebung übernehmen.

Durch die Umsetzung starker Passwortrichtlinien, den Einsatz von MFA, die aufmerksame Überwachung und das regelmäßige Scannen nach kompromittierten Zugangsdaten können Sie Ihr Risiko für VPN-basierte Angriffe reduzieren. Mit den richtigen Sicherheitskontrollen und Tools wie Specops Password Policy können Sie verhindern, dass Angreifer gestohlene VPN-Passwörter verwenden, um Ihr Active Directory zu kompromittieren. Kontaktieren Sie uns für eine kostenlose Testversion.

SpecOps