Die ersten nennenswerten Cyberangriffe geschahen seit den 80er Jahren, insbesondere durch schadhafte Virensoftware. Heute sind es keine Einzeltäter mehr, sondern spezialisierte Cybergangs mit einem riesigen Volumen an Kryptowährung, das sie von den Geschädigten erpressen.

Durch das Darknet, quasi ein zweites, kommerzielles, aber illegales Internet, gelingt es Hackern mithilfe verschiedener Spezialisten und Gruppen, groß angelegte Angriffe durchzuführen, die zu massiven Schäden der Opfer führen.

Aus diesem Grund reichen die bekannten Maßnahmen und Tools nicht mehr aus, um sich in der heutigen Cyberwelt zu wappnen. Die EU hat daher im Dezember 2022 eine zweite Richtlinie erlassen, die NIS2-RL. Diese EU-Richtlinie zur Netzwerk- und Informationssicherheit soll systematisch den richtigen Cyberschutz kritischer oder auch wichtiger Organisationen und Unternehmen veranlassen. Jeder EU-Mitgliedsstaat setzt aktuell diese Richtlinie in nationales Recht um. Eine konkrete Ausformulierung der Regelungen ist in Deutschland Ende des ersten Quartals 2025 zu erwarten. Der Regierungsentwurf aus Juli 2024 begründet die Notwendigkeit der neuen Gesetze mit der Tatsache, dass Cyber-und physische Angriffe auf kritische Infrastrukturen (kurz: KRITIS) eines von vier Hauptrisiken für die europäische Volkswirtschaft sind.

Ein Identity und Access Management-System ist der Schlüssel zu mehr Cybersicherheit

Für viele sind jedoch die richtigen Maßnahmen unklar, wie in 2016 bei der EU weiten Einführung der Datenschutzgrundverordnung. Daher erläutere ich wichtige Punkte aus dem NIS2-Anforderungskatalog, die vor allem die systemseitige, personenbezogene Sicherheit im Internet betreffen: die Aufgaben eines Identity und Access Management-Systems, kurz IAM-System.

Um das Risiko eines erfolgreichen Cyberangriffs zu reduzieren, stellt ein IAM-System Lösungen bereit:

- …zur sicheren Authentifizierung,

- …für die Zugriffssteuerung (im aktuellen Regierungsentwurf als Zugriffskontrolle bezeichnet), sowie die geforderten Berechtigungskonzepte,

- …zum Monitoring und der Detektion und

- …zur Prävention

Im Falle eines Angriffs hilft ein IAM-System den Angriffsweg von Hackern zu erkennen. Mit einem manipulationssicheren Audit und einem auf IAM-Prozessen ausgelegten Monitoring, lässt sich schnell entscheiden, wo Hacker das System infiltriert und kompromittiert haben. Jedoch lässt sich sagen, dass durch die Umsetzung aller zuvor genannten Lösungen, insgesamt das Cybersicherheitsniveau stark ansteigt. Betreiber können erfolgreiche Angriffe dadurch unterbinden.

NIS2 & KMU – auch für diese gibt es IAM-Lösungen

Für kleine und mittlere Unternehmen (KMU) ist ein IAM-System oft noch ein blinder Fleck. Mit NIS2 kommt einiges auf sie zu, falls sie davon betroffen sind. Damit KMUs sich ein solches System leisten können, ist zu empfehlen auf einen Identity as a Service-Dienst zu gehen, der auch kleine Nutzergruppen bedient. Dieser authentifiziert, autorisiert und managt Benutzer und deren Credentials schon ab 100 Nutzer. Entspricht ein Cloud-Modell nicht der Organisations-Policy, so gibt es Anbieter, die auch kleine Lizenzen für ein On-Premises-Hosting der IAM-Lösung zur Verfügung stellen.

Häufig ist nur die Notwendigkeit eines Logins bekannt oder IAM wird damit gleichgesetzt, da die Anwendungen passwortgeschützt sind. Das ist nur ein kleiner Teil der IAM-Aufgaben, die zur Cybersicherheit beitragen.

Entweder sichert eine Organisation sensible Daten ab oder das Geschäftsmodell basiert sogar auf der geschützten Anwendung. Damit hängt der gesamte Umsatz eines Unternehmens, sein Image und seine Existenz davon ab. Im Falle von KRITIS-Organisationen sind Bürger und die gesamte Volkswirtschaft betroffen. Und der Datenschutz einzelner Personen ist hier ein gewichtiges Argument, um das Cybersicherheitsniveau anzuheben.

Mit welchen Funktionen entlastet ein IAM-System aber konkret Betreiber kritischer Infrastrukturen und wichtige, andere Akteure in der Lieferkette?

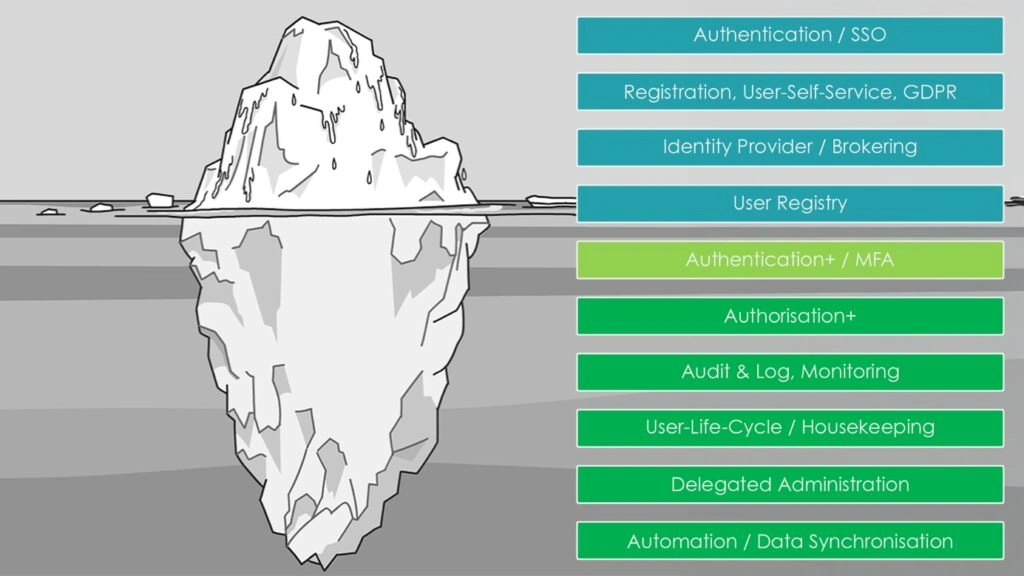

Die Darstellung zeigt, wie oben beschrieben, die Authentifizierung als Spitze des Eisbergs und darunter die wichtigsten Funktionen im Überblick.

Weit verbreitete und bekannte Aufgaben eines IAM-Systems sind:

#1 Login und mehr:

a. Authentifizierung, Single-Sign-On

b. Registrierung, Nutzer-Self-Service, Datenschutz (DSGVO)

c. Zugang über Dritte (Identity Provider)

d. Zentrale Nutzerverwaltung

Wenig verbreitete und eher unbekannte Aufgaben sind:

#2 Sicherer Zugang & Berechtigung:

a. Multifaktor-Authentifizierung (MFA), passwortlos (Passkeys, etc.), adaptive und kontinuierliche Authentifizierung, Identifikation

b. Dynamische Berechtigungen, Zero Trust-Prinzip

#3 Account-Lebenszyklus bzw. User-Life-Cycle:

a. Audit, Log-Management und Monitoring

b. Housekeeping-Prozesse zur systemseitigen Cyberhygiene

c. Delegierte oder dezentrale Administration

d. Automatisierung durch Workflows

e. Datensynchronisation, Anpassung von Identitätsdaten und Berechtigungen nach Veränderungen, wie „Joiner, Mover, Leaver“

Im Weiteren erkläre ich die, für NIS2-relevanten IAM-Funktionen tiefergehend, da gerade sie großen Einfluss auf die Anwendungs- und Identitätsdatensicherheit im Cyberspace haben.

Der Beginn einer Interaktion zwischen einem Nutzer und der geschützten Anwendung ist die Registrierung. Damit eng verbunden ist der Datenschutz, der ein Argument für die NIS2-Regulierung darstellt. Ab dem Punkt, an dem der Nutzer der Datenschutz-Policy zustimmt, gelten alle Datenschutzpflichten des Betreibers gegenüber dem Nutzer. Das bedeutet, dass der Betreiber im Falle eines Cyberangriffes für den Datenschutz des Nutzers verantwortlich ist. Ein ganzheitliches IAM-System offeriert den vollen Datenschutz in alle angeschlossenen Systeme hinein.

Gute IAM-Systeme bieten viele Möglichkeiten für eine wesentlich sicherere Authentifizierung

Nach der Registrierung kommt der Login, der oft unsicher ist. Die traditionelle Passwort-Authentifizierung ist anfällig für Angriffe wie Phishing. Heutige Cyberbedrohungen erfordern eine mehrschichtige Verteidigung. Während Passwort-Hashing und die Aufteilung von Zugangsdaten wichtige Sicherheitsmaßnahmen sind, bietet nur eine Zweifaktor-Authentifizierung (MFA) einen wirklichen Schutz vor unbefugtem Zugriff. MFA ist nicht nur eine Empfehlung, sondern wird mit NIS2 zur Pflicht. Darüber hinaus ermöglichen KI-gestützte Systeme eine noch präzisere Überprüfung der Benutzeridentität, indem sie das Nutzerverhalten analysieren. Diese kontinuierliche Authentifizierung ist ein wichtiger Baustein für das Zero-Trust-Prinzip, das davon ausgeht, dass jeder Zugriff als potenziell gefährlich betrachtet werden muss.

Bei einer großen Anwendungslandschaft kommt das Single-Sign-On (SSO) ins Spiel: ein Login für alle Anwendungen. Das ist nicht zu verwechseln mit einem Passwortmanager. Dieser speichert verschiedene Passwörter sicher und setzt diese für den Login in voneinander unabhängigen Anwendungen verschiedener Betreiber ein. Aber die Kombination aus Passwortmanager und SSO macht eindeutig Sinn und erbringt nachgewiesenermaßen eine höhere Sicherheit im Cyberraum.

Durch NIS2 werden betroffene KMU’s den Einsatz eines IAM-Tools schnellstens in Angriff nehmen.

Stephanie Ta, IAM Business Development Consultant, Syntlogo GmbH

Authentifizierung und Autorisierung – zwei verschiedene IAM-Funktionen

Und nun kommen wir zum eigentlichen Kern eines IAM-Systems: das Berechtigungsmanagement bzw. als Zugriffssteuerung bezeichnet.

Es empfiehlt sich, dass das IAM-System den Zero-Trust-Ansatz umsetzt. Es ist meist gar nicht so einfach zu verstehen, denn eine andere Autorität sollte die Authentisierung durchführen als die der Autorisierung. Durch den geöffneten Zugang, aus einem erfolgreichen Login, darf sich noch keine weitere Berechtigung im System ableiten. Grundsätzlich sollte man eine zweite Ebene des Vertrauens einführen. Eingeloggte Nutzer dürfen nur berechtigt sein, wenn sie auch die zweite Kontrollebene im System erfolgreich durchlaufen haben. Damit wäre der Solarwinds-Hack aus dem Jahr 2020 nicht möglich gewesen.

Letztendlich muss ein System alle Login-und Berechtigungsvorgänge auditieren. So, dass bei einem Angriff die Administratoren schnell einen kompromittierten Account lokalisieren können. Damit es gar nicht so weit kommt, sind verschiedene Maßnahmen präventiv durch den Einsatz eines IAM-Systems zu empfehlen. Diese zu implementieren bedeutet von Grund auf einen höheren Schutz, auch bevor Hacker einen Account kapern.

„Housekeeping“ ist eine notwendige, aber zielführende Maßnahme, um sich Hacker vom Hals zu halten

Das sogenannte „Housekeeping“ ist eine Routine, die es möglich macht, verwaiste oder Geister-Accounts zu detektieren. Nach einer Prüfung, bei der das System automatisiert den Nutzer und/oder den verantwortlichen Administrator über die Inaktivität des Accounts informiert hat, kann das System den Account zumindest sperren.

Außer für den Fall, dass der Benutzer den Account wieder aktiviert. Für den anderen Fall kann das System solche inaktiven Accounts nach einer definierten Zeitspanne löschen. Es ist bekannt, dass Hacker gerade inaktive Accounts einsetzen, um sich erstmalig Zugang in IT-Systeme zu verschaffen, wie es zum Beispiel im Fall der Neuen Zürcher Zeitung im Jahr 2023 geschehen ist. Diesen erfolgreichen Angriff könnte man auch als „multiples Organversagen“ titulieren. Eine Reihe von Sicherheitsmechanismen, ob technischer oder menschlicher Natur, war ausgesetzt. Die Verkettung von verschiedenen Angriffstaktiken in Kombination führte zu dem Totalausfall der IT-Systeme inklusive einer Erpressung. Letztendlich geschah ein Datenschutzbruch durch Veröffentlichung von Identitätsdaten und anderer sensibler Informationen im Darknet.

Ein modernes IAM-System bietet alle wichtigen Stellschrauben, um im Cyberangriff gewappnet zu sein

Fazit: Ein IAM-System besitzt weitreichende Funktionen, damit Nutzer sich zu passwortgeschützten Anwendungen registrieren und diese gemäß ihren individuellen Berechtigungen einsetzen können. Durch erweiterte, technische Prozesse, durch Automatisierung und Workflows bietet ein IAM-System ein komfortables Werkzeug, damit Unternehmen die NIS2-Regeln in den entsprechenden Punkten umsetzen können.

Lesen Sie hier: Inaktive Benutzerkonten sind ein Cyberrisiko.