Eine Zusammenfassung des Vortrags von Dr. André Kudra, esatus AG, bei der it-daily Konferenz „Thought Leadership in der IT 2023“. Er geht der Frage nach, was SSI und traditionelle IAM-Systeme unterscheidet, welche Vorteile SSI für den Austausch im digitalen Raum bietet.

1. Einführung in das Thema und kurze Vorstellung der esatus AG

Ich begrüße Sie aus Berlin und möchte Ihnen gerne eine Art „Pioneering Impuls“ geben, denn ich befinde mich gerade beim IT-Sicherheitsrechtstag des Bundesverband IT Sicherheit e.V., TeleTrusT, der als Pionier der IT Security bezeichnet werden kann. Mein Impuls befasst sich mit dem Thema Decentralized Identity und stellt eine sehr wichtige, grundsätzliche Architekturkomponente dar, die sich problemlos in bestehende IT-Landschaften einfügen lässt. Wie wir gesehen haben, gibt auch das Thema KI einen gewissen Anlass, sich Sorgen zu machen bzw. im Bereich Decentralized Identity aktiv zu werden.

In der Einführung wurde der Begriff Self-Sovereign-Identity – kurz SSI – bereits angesprochen. Wir schauen uns an, was SSI mittlerweile bedeutet und was die Community dazu sagt.

Zu Beginn möchte ich ganz kurz auf die esatus AG eingehen, denn wir werden oft als SSI- oder Decentralized Identity Start-up angesehen. Wir sind aber bereits seit dreieinhalb Jahrzehnten im Markt – damals hat man Digitalisierung noch als EDV bezeichnet! esatus befasst sich mit allen Themen rund um Development Operations, Identity, Security und speziell Decentralized Identity. Außerdem sind wir international in verschiedenen Programmen und Community-Projekten sehr aktiv, an denen viele Leute weltweit arbeiten.

Seit 2015 engagiert sich esatus für das Thema Decentralized Identity, das wir als naheliegende Lösung betrachtet haben. Jedoch haben wir mittlerweile festgestellt, dass es eher ein Marathon ist und die Umsetzung noch in den Startlöchern steht. Es gibt derzeit immer noch ein paar „Wartepositionen“ aufgrund der EU-Gesetzgebung.

2. Künstliche Intelligenz und Deep Fakes

Wie wir heute Morgen von einem meiner Vorredner aus Kalifornien gehört haben, bietet uns die KI natürlich für einige spannende Themen bessere Lösungsansätze. Auf der anderen, der „dunklen Seite“, entstehen dadurch natürlich auch ganz verschiedene Threat Vektoren.

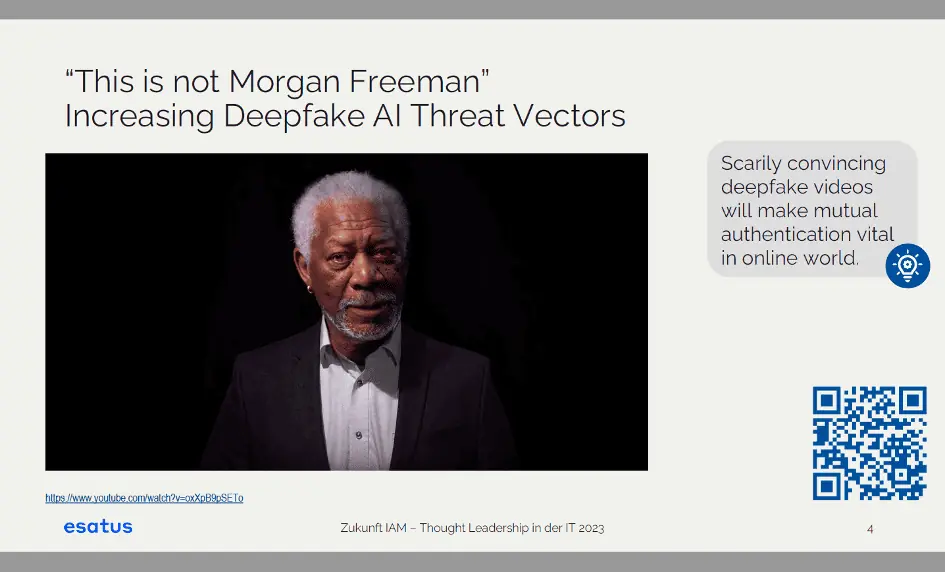

Das Video „This is not Morgan Freeman“ haben sicher schon einige gesehen, darin ist sehr plakativ dargestellt, wie man einer Person – hier einer Person des öffentlichen Interesses – Worte in den Mund legen kann, von denen sie gar nichts weiß. Das sind sogenannte „deep fake AI videos“. Außerdem habe ich gerade noch von Kollegen ein Video zugespielt bekommen, das anschaulich zeigt, wie chinesische Influencer mittlerweile ihre Arbeit optimieren, indem sie einfach Deep Fake-Videos produzieren und damit 24/7 ihre Community beschallen können, obwohl sie vielleicht gerade am Strand liegen…

Deshalb gehen wir davon aus, dass wir in der Online-Welt keine Art von gegenseitigem Vertrauen aufbauen können, wenn wir nicht eine gegenseitige Authentifizierung vornehmen, um zu wissen, mit wem rede ich denn auf der anderen Seite tatsächlich. Diese Bedrohung ist sehr real, wie diese Beispiele sehr gut verdeutlichen.

3. Architekturmodelle und Zero Trust

Es gibt natürlich tolle Architekturmodelle, von meiner Vorrednerin Frau Roth haben wir bereits viel dazu gehört.

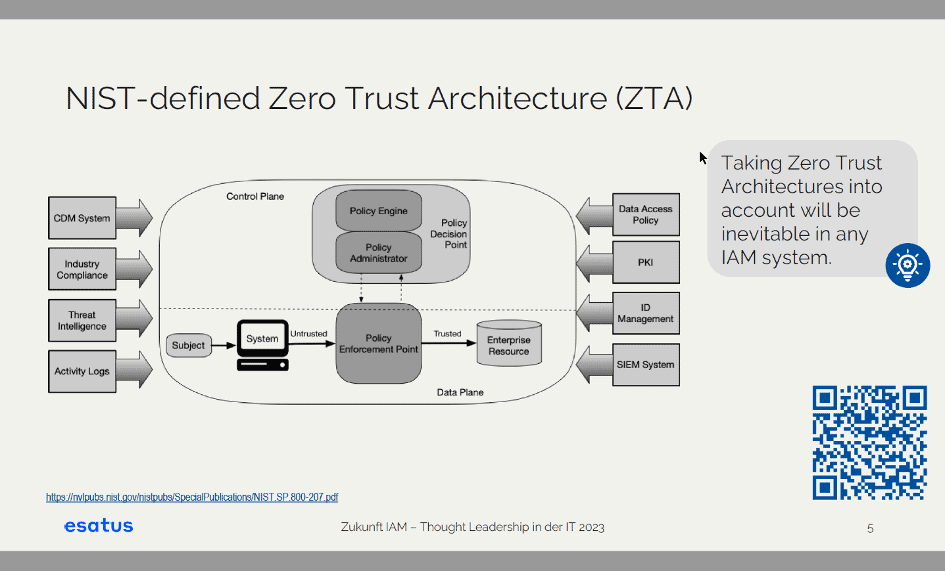

Im Bereich Berechtigungsmanagement und Zugriffssteuerung gibt es das sogenannte Zero-Trust-Architekturmodell, das heißt: Ich muss eigentlich immer davon ausgehen, dass meine Systeme schon kompromittiert sind, dass der Angreifer sich schon in meinen Netzen befindet und ich ein Problem habe. Das heißt: was wir als klassischen sogenannten Perimeterschutz bezeichnen – man hat ein Netzwerk abgesichert mit Firewall usw. – wird komplett infrage gestellt und auf ein Zero-Trust-Architekturmodell umgestellt. Auch die amerikanische Regierung fordert das mittlerweile sehr stark.

Es handelt sich im Wesentlichen um ein NIST-definiertes Architekturmodell, das kann man sich hier auf der Slide sehr schön anschauen.

Zero Trust bedeutet, dass prinzipiell jeder Zugriff auf ein System, sei es machine to machine oder durch eine Person, immer authentifiziert werden muss und dass diese Authentifizierungsentscheidung immer individuell getroffen werden muss. Dies kann durch eine „policy engine“, einen „policy enforcement plan“ oder dgl. geschehen, worauf hier nicht im Detail eingegangen wird.

Grundsätzlich ist also die Annahme, dass wir keinen umfassenden Perimeterschutz mehr haben, sondern dass wir prinzipiell jede Art von Zugriff authentifizieren müssen, zu dem Zeitpunkt, wann er stattfindet und an dem – nennen wir es mal so – Mini-Perimeter der Anwendung, wo er entsteht.

Auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) begrüßt diesen Ansatz sehr. Allerdings ist Zero Trust nicht standardisiert, es ist sehr schwierig umzusetzen und aufrechtzuerhalten, denn man muss prinzipiell immer eine Policy definieren, die die Regeln festlegt, nach denen man auf das System zugreifen kann. Das erfordert natürlich einen hohen Pflegeaufwand.

4. IAM und Decentralized Identity

Wer sich im Bereich Identity und Access Management (IAM) auskennt, weiß, dass schon immer ein Berechtigungskonzept vorliegen musste, welches definiert „Wer darf eigentlich was in welchem System?“ Wir haben von einem Vorredner die erschreckenden Worte aus Kalifornien gehört: „Wenn ich alle meine geheimen Inhalte in die KI kippe, wie soll ich dann noch Zugangskontrolle machen?“ Ein wichtiger Impuls und eine spannende Challenge, denn mit genau dieser Situation müssen wir uns momentan auseinandersetzen! Also ist es notwendig, dass wir ein Berechtigungsmodell oder -konzept aufbauen und dieses dann in eine Zero-Trust-Architektur überführt und aufrechterhalten werden muss.

Wenn wir uns nun fragen, wie kann das ermöglicht werden und welche Faktoren erleichtern die Durchführung, kommen die Begriffe SelfSovereign Identity und Decentralized Identity ins Spiel.

Wenn man bei Unternehmen nachfragt, ob sie schon Decentralized Identity im Einsatz haben, also ob sie mit verifiable Credentials und digitalen Wallets arbeiten, dann ist die Wahrscheinlichkeit, dass die Antwort „ja“ lautet, äußerst gering. Es handelt sich nämlich um ein Paradigma, das erst Raum greifen muss, also auch in Architekturmodellen für Unternehmen und öffentliche Organisationen überhaupt erst als relevanter Faktor wahrgenommen werden muss. Unser eigenes Unternehmen hat es zwar für einige Kunden und uns selbst im Einsatz, aber die Verbreitung in der Fläche hat noch nicht stattgefunden.

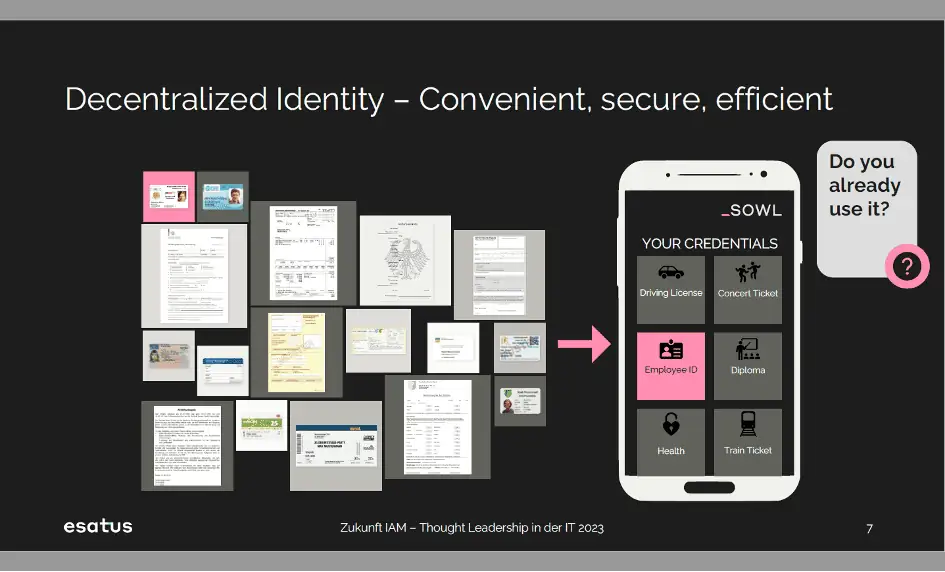

Ich möchte hier gerne etwas mehr Hintergrundinformationen geben und die grundlegende Idee hinter Decentralized Identity veranschaulichen: Sie haben idealerweise auf Ihrem Smartphone eine elektronische Wallet-App, sozusagen eine digitale Brieftasche, in der sich Ihre digitalen Nachweise befinden. Der international gebräuchliche Begriff dafür ist „verifiable credentials“. Das kann ein Identitätsnachweisdokument sein, also ein Personalausweis, eine Bescheinigung vom Arzt, ein Diplom, ein Zeugnis, ein Mitarbeiterausweis, ein Ticket für den Bus oder ein Konzert. Alles, was man üblicherweise in Papierform hatte, könnte damit in ein Credential überführt und in der eigenen Wallet zur Verfügung gestellt werden. Auf diese Weise habe ich komplette Kontrolle darüber, wer solche Daten anfragen kann und diese dann auch von mir bekommt.

Über dieses Wallet und die Credentials erlangt der Endanwender wieder eine machtvollere Entscheidungsposition, was sein Daten betrifft.