Angesichts der in jüngster Zeit rapide ansteigenden Zahl von Mitarbeitern, die von zu Hause arbeiten, sind VPN-Infrastrukturen (Virtual Private Network) besonders gefährdet. Im Mittelpunkt stehen dabei so genannte VPN-Konzentratoren.

Ein VPN-Konzentrator befindet sich in der ‚Mitte‘ des Netzwerks, also am Hub; er konzentriert VPN-Verbindungen und leitet den Traffic weiter.

Üblicherweise handelt es sich dabei um Hardware für kryptographische Prozesse, die sehr viele VPN-Abläufe bündeln oder bedienen kann. Durch die Zunahme an VPN-Traffic im Unternehmens-Netzwerk insgesamt werden diese Systeme zunehmend belastet. Hinzu kommen unzureichend gesicherte Betriebsabläufe sowie unternehmensinterne Systeme, die neue Angriffsflächen schaffen.

Wie jede Netzwerk-Infrastruktur stellt auch ein VPN ein attraktives Ziel für Angreifer dar, denn ein solcher ‚Tunnel‘ ist ein vertrauenswürdiger Weg, um in das Firmen-Netzwerk zu gelangen. Sollten Angreifer die VPN-Infrastruktur kompromittieren, könnten sie potenziell auf das interne Netzwerk und die Verwaltungs-Infrastruktur zugreifen. Darin enthalten sind wichtige Assets wie die Protokollierung und sogar die Active Directory.

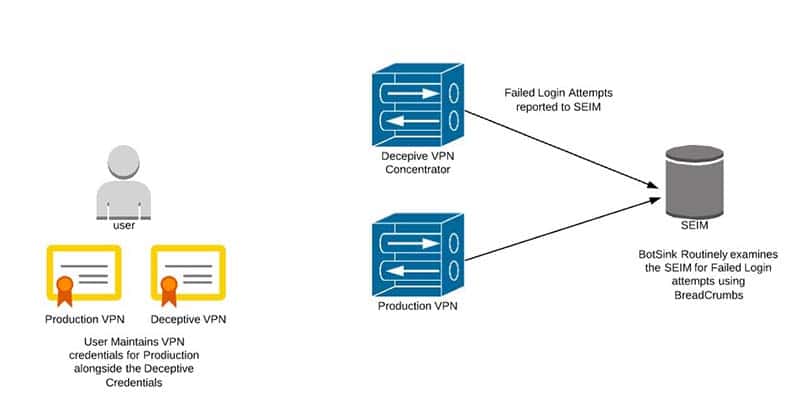

Bild 1: Täuschungs-Kampagnen ermöglichen den Einsatz trügerischer Berechtigungsnachweise für Produktions-EPs und überwachen SIEMs auf die versuchte Verwendung von Berechtigungs-Nachweisen für kritische Systeme. (Quelle: Attivo Networks).

In der Praxis hinken viele Unternehmen den Sicherheitsanforderungen hinterher. Gerade wenn es schnell gehen muss, kann nicht immer auf alle regulären Sicherheits-Mechanismen geachtet werden. Dazu ist die Security-Landschaft einfach zu komplex und schnelllebig. Im Vordergrund steht oftmals die Entscheidung über die Aufrechthaltung der Betriebsabläufe; es muss rasch zwischen Bedienbarkeit und Sicherheit abgewogen werden. Wenn dies geschieht, sollte ein Security-Experte sicherstellen, dass die interne Sicherheits-Lösung über angemessene Erkennungs-Fähigkeiten (Detection) verfügt. Nur so können Security-Teams oder Systeme rechtzeitig informiert werden, sobald ein Angreifer die Präventions-Abwehr durchbrochen hat.

Erkennung durch Täuschung

Für die Erkennung von Bedrohungen stellt Deception ein wirkungsvolles Instrument dar, wenn es darum geht, sowohl normale als auch kritische Cyber-Bedrohungen in Netzwerken effektiv aufzudecken. Täuschungs-Lösungen sind deshalb so effektiv, weil Angreifer gar nicht anders können, als den ausgelegten Köder zu schlucken. So lassen sich Angreifer, die in ein vermeintlich relevantes Netzwerk gelockt wurden, sehr leicht erkennen und isolieren.

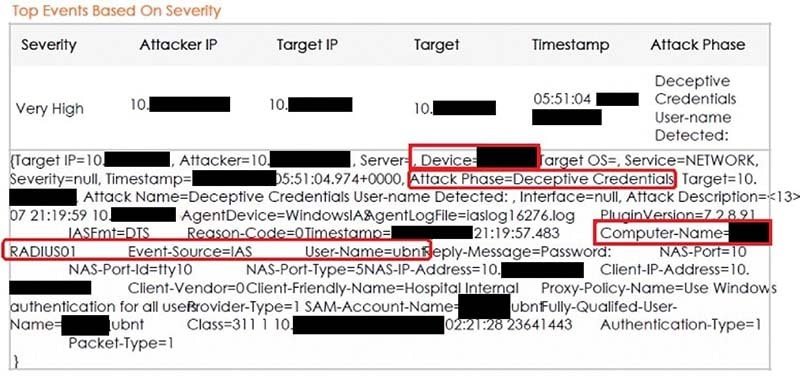

Bild 2: Beispiel eines während des Szenarios generierten realen Alarmdetails (Quelle: Attivo Networks).

Zu den vielen Vorteilen der Technologie zur Erkennung durch Täuschung zählt außerdem, dass sie zu jeder Zeit eine wirksame Sicherheits-Abdeckung bietet. Etwa bei Änderungen an Drittanbieter-Security-

Maßgeschneiderte Kampagnen für spezielle Sicherheits-Lücken

Ein weiterer Vorteil einer Täuschungs-Plattform besteht darin, Kampagnen zu erstellen, die sich auf ganz bestimmte maliziöse oder betrügerische Referenz-Werte konzentrieren. Diese Kampagnen arbeiten flexibel und basieren auf echten oder gefälschten Konto- oder Benutzer-Namen. Sie beziehen sich sogar auf Service-Konten, die auf Cloud- oder SaaS-Anwendungen ausgelegt sind. Eine solche Vielfalt ermöglicht Security-Experten ungeahnte Kreativität bei der Bereitstellung und Verwaltung solcher Kampagnen.

Der typische Anwendungsfall besteht darin, betrügerische Credential-Kampagnen zur Verwendung auf Endpoints, Servern und Cloud-Umgebungen auszurollen. Diese schlagen Alarm, sobald Angreifer auf sie zugreifen. Darüber hinaus kann die Verwendung kritischer Konten überwacht werden, ohne dass die Credential-Kampagnen auf Endpunkten eingesetzt werden müssen.

Flexibler als ein SIEM

SIEMs (Security Information and Event Management) protokollieren fehlgeschlagene Zugriffs-Versuche, auf Infrastruktur-Services. Ihr schierer Umfang führt allerdings häufig dazu, dass Analysten ihnen nicht die angemessene Aufmerksamkeit schenken, obwohl solche Fehlversuche auf schädliche Aktivitäten hindeuten können. Eine Täuschungs-Lösung hingegen kann so konfiguriert werden, dass sie das SIEM auf Fehlversuche bei diesen kritischen Konten hinweist. Auf diese Weise erhalten Security-Experten einen wirksamen Warn-Mechanismus, der präzise arbeitet und rasch Details zu auffälligen Aktivitäten aufzeigt. In der Folge kann die forensische Analyse sofort beginnen.

VPN-Konzentrator-Beispiel aus der Praxis

Das folgende Beispiel für die Überwachung eines Service-Kontos stammt von einem Attivo Networks-Kunden.

- Zunächst wurde eine Täuschungs-Kampagne für Anmelde-Informationen erstellt. Diese basiert auf realen Service-Kontonamen für kritische Infrastruktur-Geräte.

- Anschließend wurde der Täuschungs-Server so konfiguriert, dass er das SIEM mit Hilfe der Service-Konto-Kampagne alarmiert, sobald ein Anmelde-Fehler auftritt. Die Lösung wurde auf höchster Ebene implementiert, sodass das SIEM jegliche fehlgeschlagene Service-Konto-Anmeldung protokollierte.

- Der Täuschungs-Server wies so auf SIEM-generierte Anmeldefehler in den VPN-Konzentratoren hin, sobald das Geräte-Service-Konto und das Standard-Passwort verwendet wurden. Die Warnung enthielt die angreifende IP, die IP der VPN-Konzentratoren sowie die Details des verwendeten Kontos.

- Ferner wurden die Warnungen von den Security-Experten einer forensischen Analyse unterzogen. Es stellte sich heraus, dass eine Angreifer-Gruppe systematisch die VPN-Geräte des Unternehmens sondierte, um sich so ohne großes Aufsehen Zugang zum Netzwerk zu verschaffen.

- Letztendlich konnten die Security-Experten schnell reagieren und die Konfiguration des VPN-Konzentrators überprüfen. Jegliches weiteres Vorgehen der Angreifer-Gruppe wurde infolge dessen im Keim erstickt.

Wäre der Versuch erfolgreich gewesen, hätten sich die Angreifer Zugriff zum Netzwerk und zur sensiblen RADIUS-Infrastruktur verschafft. Die Folgen wären fatal gewesen.