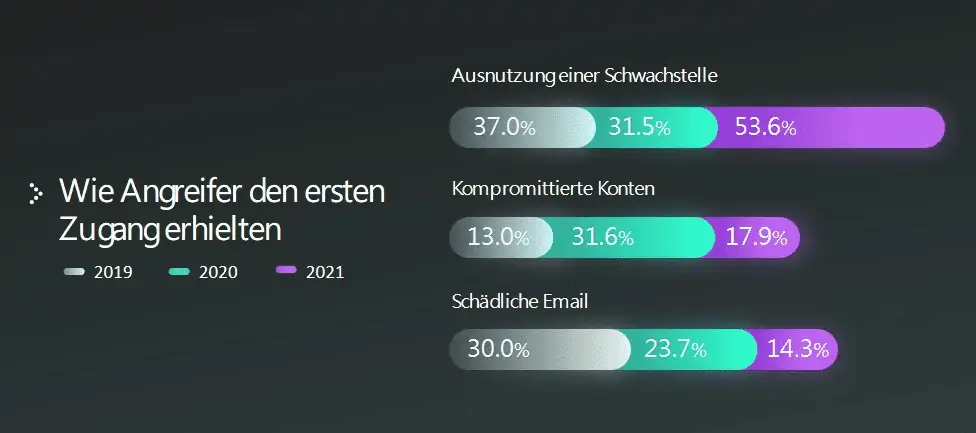

Mehr als die Hälfte (53,6 Prozent) der Cyberangriffe im Jahr 2021 begannen mit der Ausnutzung von mit dem Internet verbundenen Anwendungen. Des Weiteren waren kompromittierte Konten und schädliche E-Mails als Initialvektoren für Angriffe verantwortlich. Verschlüsselte Daten sind die häufigste Konsequenz erfolgreicher Angriffe.

Diese Ergebnisse gehen aus dem aktuellen Incident Response Analyse Report von Kaspersky hervor.

Analyse der initialen Angriffsvektoren

Um ihre Attacken zu starten, nutzen Cyberkriminelle üblicherweise leicht identifizierbare Sicherheitsprobleme, wie beispielsweise öffentliche Server mit bekannten Schwachstellen, schlechten Passwörtern oder kompromittierten Konten. Dabei haben die Initialvektoren, die Angreifer nutzen, um erstmals in das Netzwerk eines Unternehmens einzudringen, in den vergangenen Jahren zu einer steigenden Zahl von schwerwiegenden Cybersicherheitsvorfällen geführt.

Die Analyse anonymisierter Daten aus weltweiten Incident-Response-Fällen, die von Kasperskys Global Emergency Response Team (GERT) bearbeitet werden, zeigt, dass Cyberkriminelle im Jahr 2021 am häufigsten öffentliche Anwendungen, auf die sowohl über das interne Netzwerk als auch über das Internet zugegriffen werden kann, ausgenutzt haben. Der Anteil dieser Methode stieg von 31,5 Prozent im Jahr 2020 auf 53,6 Prozent im darauffolgenden Jahr an. In Relation dazu steht der Rückgang der Nutzung kompromittierter Konten (von 31,6 Prozent auf 17,9 Prozent) und schädlicher E-Mails (von 23,7 Prozent auf 14,3 Prozent). Diese Veränderung dürfte mit den Schwachstellen zusammenhängen, die vergangenes Jahr in Microsoft-Exchange-Servern entdeckt wurden. Denn die Beliebtheit dieses E-Mail-Dienstes sowie die öffentliche Verfügbarkeit von Exploits für diese Sicherheitslücken haben zu einer großen Anzahl ähnlicher Vorfälle geführt.

Verschlüsselte Daten sind die häufigste Konsequenz eines erfolgreichen Angriffs

Im Falle eines erfolgreichen Angriffs haben Unternehmen vor allem mit verschlüsselten Dateien zu kämpfen – eine der häufigsten Ransomware-Arten, die Unternehmen den Zugriff auf ihre Daten verwehrt. Sie sind das dritte Jahr in Folge das Hauptproblem. Darüber hinaus stieg die Zahl der Organisationen, die Verschlüsselungssoftware in ihrem Netzwerk begegneten, deutlich an (von 34 Prozent im Jahr 2019 auf 51,9 Prozent im Jahr 2021).

Des Weiteren verbringen Angreifer in fast zwei Drittel der Fälle (62,5 Prozent) mehr als einen Monat im Netzwerk, bevor sie Daten verschlüsseln. Aufgrund von Betriebssystemtools, bekannten Angriffstools und der Verwendung kommerzieller Frameworks, die an 40 Prozent aller Vorfälle beteiligt sind, bleiben Cyberkriminelle innerhalb einer Infrastruktur unbemerkt. Nach dem ersten Eindringen ins Netzwerk setzen diese legitimen Tools für verschiedene Zwecke ein:

- PowerShell zum Sammeln von Daten

- Mimikatz zum Eskalieren von Berechtigungen

- PsExec zum Ausführen von Befehlen aus der Ferne

- Frameworks wie Cobalt Strike für alle Angriffsphasen

„Unsere Analyse zeigt, dass allein eine angemessene Patch-Management-Richtlinie die Wahrscheinlichkeit eines erfolgreichen Angriffs um 50 Prozent reduzieren könnte“, erklärt Kai Schuricht, Senior Incident Response Specialist bei Kaspersky. „Dies zeigt einmal mehr die Bedeutung grundlegender Cybersecurity-Maßnahmen – auch wenn sie keine kompromisslose Verteidigung gewährleisten können. Da Angreifer auf verschiedene schädliche Methoden zurückgreifen, ist der beste Weg sich zu schützen, Tools und Ansätze zu nutzen, mit denen gegnerische Aktionen in den verschiedenen Phasen eines Angriffs bemerkt und blockiert werden können.“

Empfehlungen zur Minimierung der Auswirkungen eines Angriffs

- Alle Daten regelmäßig sichern, damit im Falle eines Ransomware-Angriffs darauf zugriffen werden kann.

- Lösungen wie Kaspersky Anti Ransomware Tool verwenden, die alle Versuche zur Verschlüsselung von Daten blockieren können.

- Mit einem vertrauenswürdigen Incident-Response-Retainer-Partner zusammenarbeiten, um Vorfälle mit schnellen Service-Level-Agreements (SLAs) zu bearbeiten.

- Das Incident-Response-Team kontinuierlich schulen, um dessen Fachwissen auf dem neuesten Stand zu halten.

- Strenge Sicherheitsrichtlinien für Anwendungen mit personenbezogenen Daten implementieren.

- Threat Intelligence nutzen, um sich über Angreifer, die auf die eigene Branche und Region abzielen, zu informieren und so die Entwicklung von Sicherheitsoperationen zu priorisieren.

- Endpoint-Detection-and-Response-Lösung mit einem Managed-Detection-and-Response-Service kombinieren, um Angriffe schnell erkennen und darauf reagieren zu können.

Weitere Ergebnisse des Incident Response Analyse Reports von Kaspersky sind hier verfügbar.

www.kaspersky.de