Das ThreatLabZ-Team von Zscaler warnt vor gefälschten Online Meeting-Seiten, über die verschiedene Malware-Familien verbreitet werden.

Anfang Dezember 2023 entdeckten die Forscher einen Bedrohungsakteur, der gefälschte Skype-, Google Meet- und Zoom-Webseiten zur Verbreitung von Malware erstellt, um darüber Remote Access Trojaner wie SpyNote RAT an Android-User und NjRAT und DCRat an Windows-User zu verbreiten.

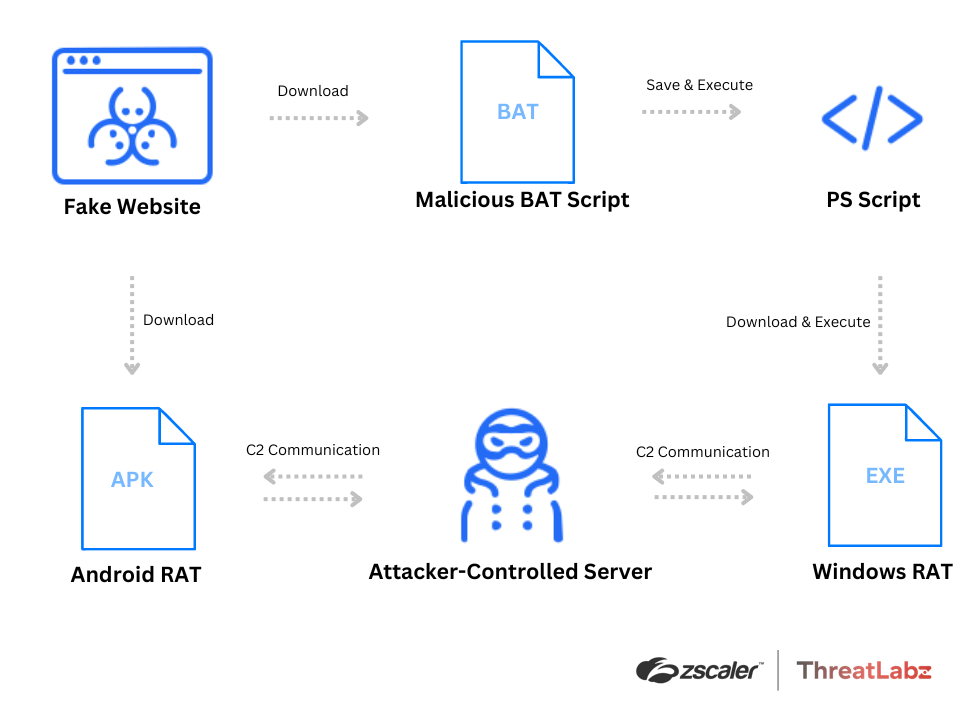

Der Malware-Akteur setzte dafür auf shared Webhosting und hostet alle gefälschten Webseiten für Online-Meetings auf einer einzigen IP-Adresse. Dabei waren die URLs der gefälschten Websites den echten sehr ähnlich, so dass die Fälschung durch einen flüchtigen Blick nicht zu erkennen ist. Wenn ein User eine der gefälschten Websites besucht, wird durch Klicken auf die Android-Schaltfläche der Download einer bösartigen APK-Datei gestartet. Das Klicken auf die entsprechende Windows-Schaltfläche löst dagegen den Download einer BAT-Datei aus. Die BAT-Datei sorgt bei ihrer Ausführung für zusätzliche Aktionen, die letztendlich zum Download einer RAT-Payload führen.

Das folgende Diagramm veranschaulicht die Angriffskette und zeigt, wie die Malware während der Kampagne auf dem Computer des Opfers verteilt und ausgeführt wird:

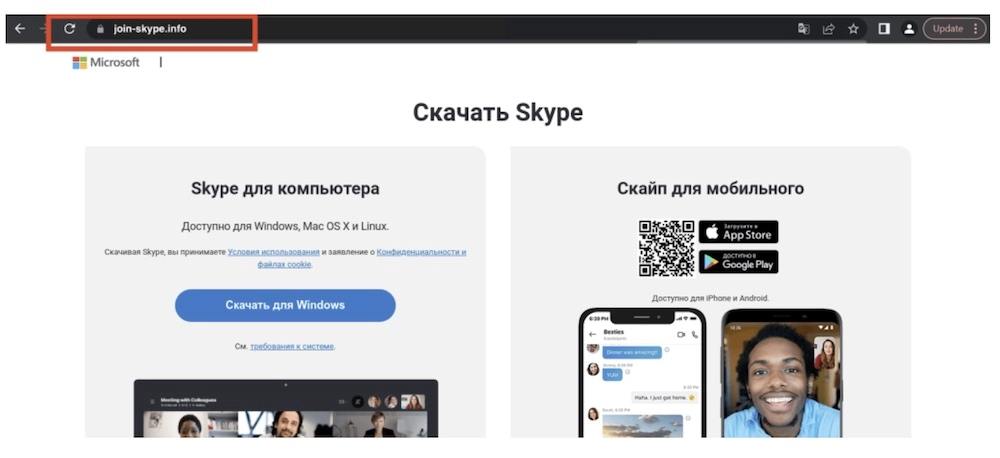

Beispiel Skype

Bei ihren Untersuchungen haben die Sicherheitsforscher entdeckt, dass die erste gefälschte Website “join-skype[.]info” Anfang Dezember erstellt wurde, um User zum Herunterladen einer gefälschten Skype-Anwendung zu verleiten.

Die Windows-Schaltfläche verwies auf eine Datei mit der Bezeichnung “Skype8.exe” und die Google Play-Schaltfläche auf “Skype.apk”. Die Apple App Store-Schaltfläche leitete zu https://go.skype.com/skype.download.for.phone.iphone weiter, was darauf hindeutet, dass der Bedrohungsakteur mit seiner Malware nicht auf iOS-User abzielte.

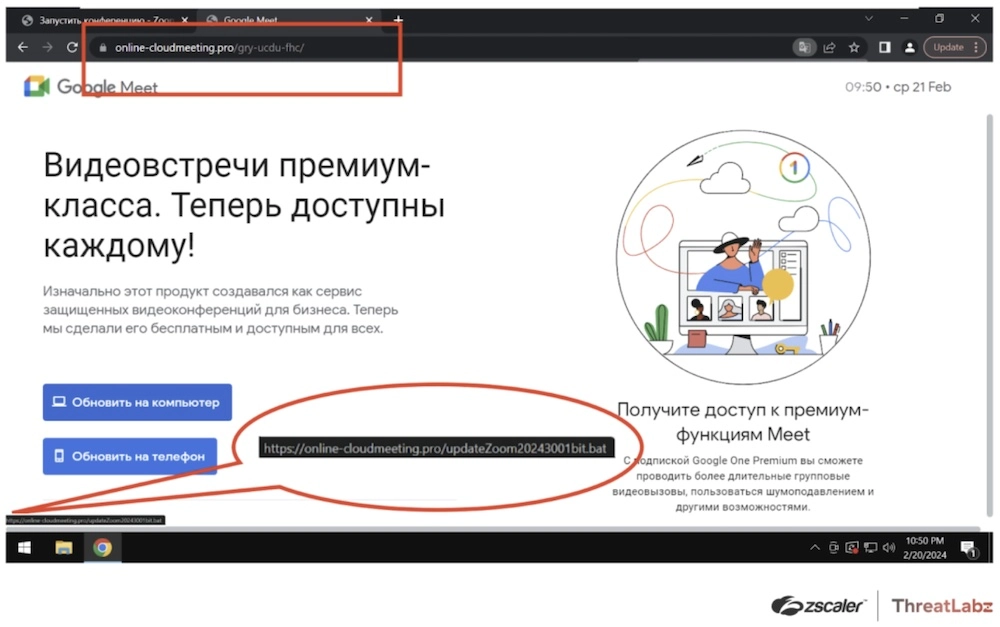

Beispiel Google Meet

Ende Dezember erstellte der Angreifer eine weitere gefälschte Website “online-cloudmeeting[.]pro”, die Google Meet imitierte. Die gefälschte Google Meet-Seite wurde unter “online-cloudmeeting[.]pro/gry-ucdu-fhc/” gehostet, wobei der Unterpfad “gry-ucdu-fhc“ absichtlich so erstellt wurde, dass er einem Google Meet-Beitrittslink ähnelt.

Beispiel Zoom

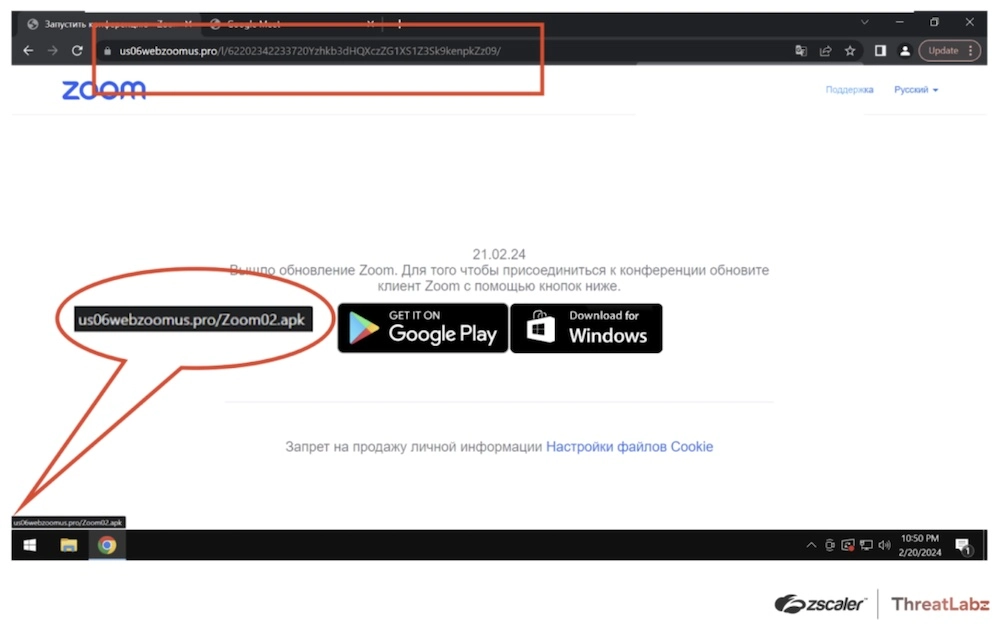

Ende Januar 2024 deckten die Forscher zudem die gefälschte Zoom-Seite “us06webzoomus[.]pro” auf. Diese wird unter der URL “us06webzoomus[.]pro/l/62202342233720Yzhkb3dHQXczZG1XS1Z3Sk9kenpkZz09/” gehostet und enthält einen Unterpfad, der einer vom Zoom-Client generierten Meeting-ID sehr ähnlich ist.

Die Bedrohungsakteure adressieren mit dieser Kampagne auf Unternehmen und verwenden bekannte und beliebte Online Meeting-Dienste als Köder, um RATs für Android und Windows zu verbreiten. Diese Remote Access Trojaner sind in der Lage, vertrauliche Informationen zu stehlen, Tastenanschläge zu protokollieren oder Dateien abzuziehen. Diese Ergebnisse unterstreichen die Notwendigkeit robuster Sicherheitsmaßnahmen zum Schutz vor sich weiterentwickelnden Bedrohungen sowie die Bedeutung regelmäßiger Updates und Sicherheits-Patches. Die Zscaler Cloud Sandbox erkennt die Samples durch ihr Verhalten und verweisen auf spezifische MITRE ATT&ACK-Techniken die während der Analyse getriggert werden.

Weitere Informationen:

Die vollständige Analyse ist im Blog nachzulesen.

www.zscaler.com