Check Point Research (CPR) hat eine aktive Kryptowährungs-Mining-Kampagne entdeckt, die „Google Translate Desktop“ und andere kostenlose Software imitiert, um PCs zu infizieren. Die Kampagne wurde von einem türkischsprachigen Unternehmen namens Nitrokod erstellt und zählt seit 2019 über 111 000 Downloads in elf Ländern.

Die Angreifer verzögern den Infektionsprozess wochenlang, um nicht entdeckt zu werden. CPR warnt, dass die Angreifer die Malware leicht verändern können, indem sie diese zum Beispiel von einem Krypto-Miner in Ransomware oder Banking-Trojaner umwandeln.

Die Kampagne arbeitet mit kostenloser Software, die auf beliebten Websites wie Softpedia und uptodown verfügbar ist, um die Opfer mit Malware zu infizieren. Dabei handelt es sich um Imitationen beliebter Anwendungen, von denen es keine echten Desktop-Versionen gibt, wie zum Beispiel Google Translate. Außerdem kann die Schadsoftware auch leicht über Google gefunden werden, wenn Nutzer nach „google translate desktop download“ suchen. Nach der Erstinstallation der Software verzögern die Angreifer den Infektionsprozess um Wochen und löschen die Spuren der ursprünglichen Installation. Die bisherigen Opfer stammen aus Großbritannien, den USA, Sri Lanka, Griechenland, Israel, Deutschland, der Türkei, Zypern, Australien, der Mongolei und Polen.

Der Krypto-Miner blieb Jahrelang unentdeckt

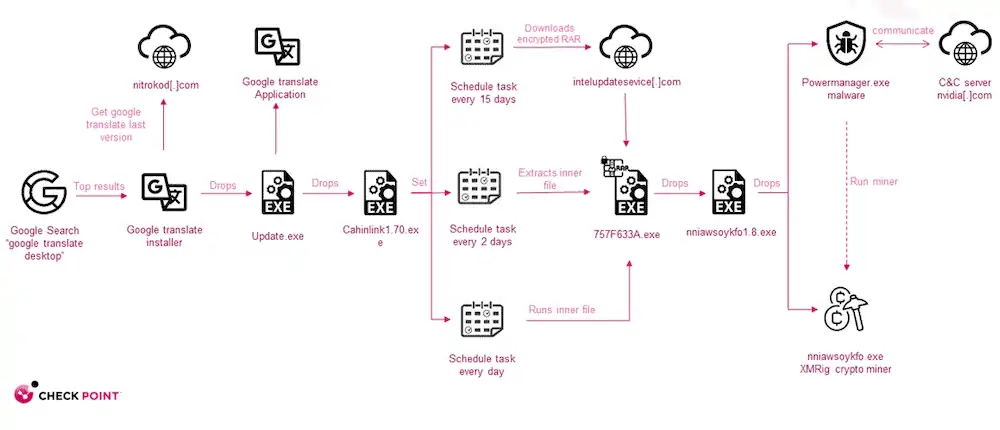

Die Kampagne hat jahrelang erfolgreich unter dem Radar operiert. Um nicht entdeckt zu werden, haben die Nitrokod-Autoren mit der Ausführung der Malware bis fast einen Monat nach der Installation des Nitrokod-Programms gewartet. Außerdem wir die Schadsoftware erst nach sechs früheren Arbeitsschritten in den infizierten Programmen ausgeliefert. Die Infektionskette wird mit einer langen Verzögerung durch einen Mechanismus für geplante Aufgaben fortgesetzt, so dass die Angreifer Zeit haben, alle Beweise zu beseitigen.

Infektionskette

Die Infektionskette ist bei den meisten Nitrokod-Kampagnen ähnlich und beginnt mit der Installation eines infizierten Programms, das aus dem Internet heruntergeladen wird. Sobald der Benutzer die neue Software startet, wird eine echte Google Translate-Anwendung installiert. Darüber hinaus wird eine aktualisierte Datei abgelegt, die eine Reihe von vier Droppern startet, bis die eigentliche Malware abgelegt wird. Nachdem die Malware ausgeführt wurde, stellt sie eine Verbindung zum C&C-Server des Opfers her, um eine Konfiguration für den XMRig-Krypto-Miner zu erhalten und beginnt mit der Mining-Aktivität.

Maya Horowitz, VP of Research bei Check Point Software, zu der Entdeckung:

„Wir haben eine beliebte Website entdeckt, die bösartige Versionen von PC-Anwendungen wie Google Translate und andere imitiert, darunter auch einen Cryptocurrency Miner. Die bösartigen Tools können von jedermann genutzt werden. Sie können durch eine einfache Websuche gefunden und über einen Link heruntergeladen werden. Die Installation erfolgt durch einen einfachen Doppelklick. Wir wissen, dass die Tools von einem türkischsprachigen Entwickler entwickelt wurden. Derzeit besteht die von uns identifizierte Bedrohung in der unwissentlichen Installation eines Cryptocurrency-Miners, der Computerressourcen stiehlt und sie für den Angreifer zu Geld macht. Mithilfe desselben Angriffsablaufs kann der Angreifer die endgültige Nutzlast des Angriffs leicht ändern und ihn von einem Krypto-Miner in beispielsweise Ransomware oder einen Banking-Trojaner verwandeln.

Was mich am meisten interessiert, ist die Tatsache, dass die bösartige Software so populär ist und dennoch so lange unter dem Radar blieb. Wir haben die Bedrohung für Check Point Kunden blockiert und einen Bericht dazu veröffentlicht, damit auch andere geschützt werden können.“

Weitere Informationen:

Den kompletten Bericht können Sie hier lesen.

www.checkpoint.com