Der Krieg in der Ukraine ist auch ein Cyberkrieg. Unternehmen in dem angegriffenen Land oder in unterstützenden Nationen mit Verbindung in die Ukraine sind von klassischen IT-Angriffsmechanismen bedroht, deren Urheber diesmal politisch motiviert sind. Zu diesen gehört neben dem Löschen von Informationen die Spionage.

Die Bitdefender Labs haben die dafür verwendeten anspruchsvollen Angriffsmechanismen des sogenannten Elephant Framework analysiert.

Threat-Intelligence-Experten und Analysten von Managed-Detection-and-Response-Teams haben seit Ausbruch des Krieges die Cybersicherheitslage beobachtet. Unternehmen und Organisationen in der Ukraine, insbesondere im Bereich Behörden und Kritische Infrastrukturen, sind wie zu erwarten unter den bevorzugten Opfern. Seit März 2021 betreibt etwa die pro-russische UAC-0056-Gruppe aktiv Cyberspionage. Die Gruppe – ebenfalls bekannt unter den Namen Lorec53, UNC2589, EmberBear, LorecBear, BleedingBear, SaintBear und TA471 – ist verantwortlich für Angriffe zur Datenexfiltration mit Stealer Malware wie OutSteel oder GraphSteel. Vor allem GraphSteel wendet ein anspruchsvolles Instrumentarium von Techniken an, um Passwörter zu erfahren oder Informationen in den weitverbreiteten Office-Formaten wie .docx oder .xlsx und anderen wichtigen Datentypen wie .ssh, .crt, .key, .ovpn, oder .json zu exfiltrieren.

GraphSteel

Die Komplexität und Professionalität solcher Angriffe belegen Angriffe mit GraphSteel, deren Urheber höchstwahrscheinlich aus dem Umfeld der UAC-0056-Gruppe stammen. Die GraphSteel-Malware ist Teil des Elephant-Frameworks, einem in der Programmiersprache Go verfassten Malware-Toolset. Die Angreifer setzten sie jüngst in einer Reihe von Phishing-Attacken auf ukrainische Regierungsbehörden (gov.ua-Ziele) ein.

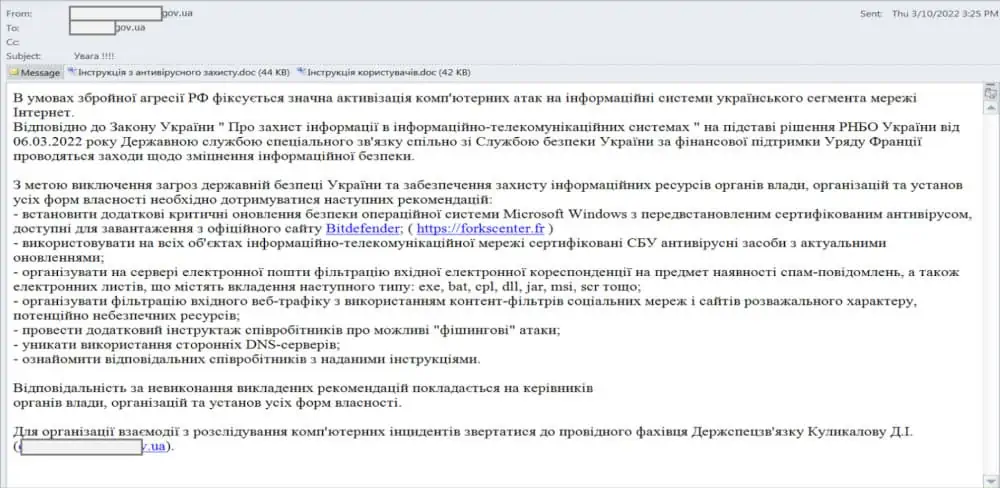

Zunächst begannen sie mit einer anspruchsvollen Spearphishing-Attacke. Die Hacker legten eine hohe Expertise bei Social-Engineering-Angriffen an den Tag und nutzten gespoofte ukrainische E-Mail-Adressen. Inhalte der gefälschten Mails waren vermeintliche offizielle Bekanntmachungen oder Themen rund um Corona. In einer Mail warnte der vermeintliche Autor vor einer Zunahme von russischen Cyberangriffen, gab Sicherheitstipps und verwies auf einen vermeintlichen Download einer Bitdefender-Software. Die Opfer kompromittierten ihre Rechner entweder durch einen Klick auf einen Link im Mailtext oder durch das Öffnen einer Excel-Tabelle mit eingebetteten Macros.

Launcher

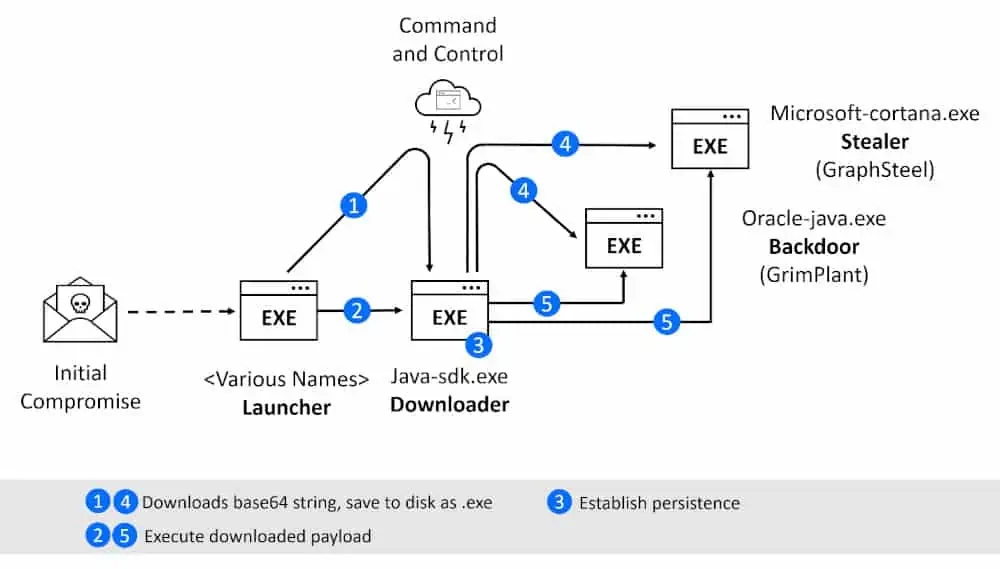

Als Launcher verwenden die Hacker in einigen Fällen ein Python-Script, welches zu einer ausführenden Datei konvertiert worden war. In anderen Fällen verfassten sie den Code – wie im gesamten Elephant-Framework – in der Programmiersprache Go. Bei der Entscheidung spielte vielleicht eine Rolle, dass nicht jede Sicherheitssoftware eine in Go verfasste Malware erkennt. Dies wiederum liegt wohl darin begründet, dass gut- wie böswillige Programmierer Go nicht oft verwenden. Ein weiterer Vorteil der Sprache für die Hacker ist aber, dass der Payload sowohl für Windows wie für Linux kompiliert werden kann, ohne den Code zu ändern. Außerdem ist er einfach anzuwenden und lässt sich um Module von Drittanbieter-Malware erweitern. Der Launcher dient dann als eine Kombination von Downloader oder Dropper und verbindet das Opfer-System mit dem Command-and-Control-Server, um die eigene Verfügbarkeit mitzuteilen und zum gegebenem Zeitpunkt einen ausführbaren Malware-Payload zu empfangen.

Downloader

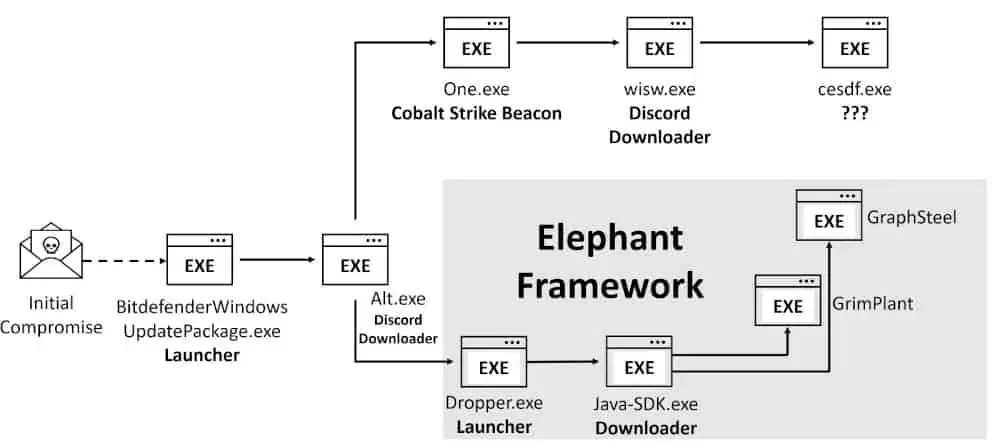

Der Downloader lädt dann zwei verschiedene Malware-Dateien: GraphSteel (Microsoft-cortana.exe) und GrimPlant (Oracle-java.exe), die sich beide automatisch ausführen. GrimPlant erlaubt es, remote PowerShell-Kommandos auszuführen. GraphSteel entwendet Daten wie Zugangsdaten, Zertifikate, Passwörter oder andere sensible Informationen (siehe Abbildung 1).

GraphSteel Stealer

Hauptzweck von GraphSteel ist die Exfiltration von Dateien, welche die Malware dann verschlüsselt mit AES Cipher über Port 442 überträgt. Für die Kommunikation mit dem Command-and-Control-Server nutzt das Tool Websockets und die GraphQL-Sprache. Der Stealer entwendet Zugangsdaten für Wifi, Chrome, Firefox sowie Daten aus den Passwort-Vaults, dem Windows Credential Manager oder SSH-Sessions und Thunderbird.

Vermeintlich im Namen von Bitdefender

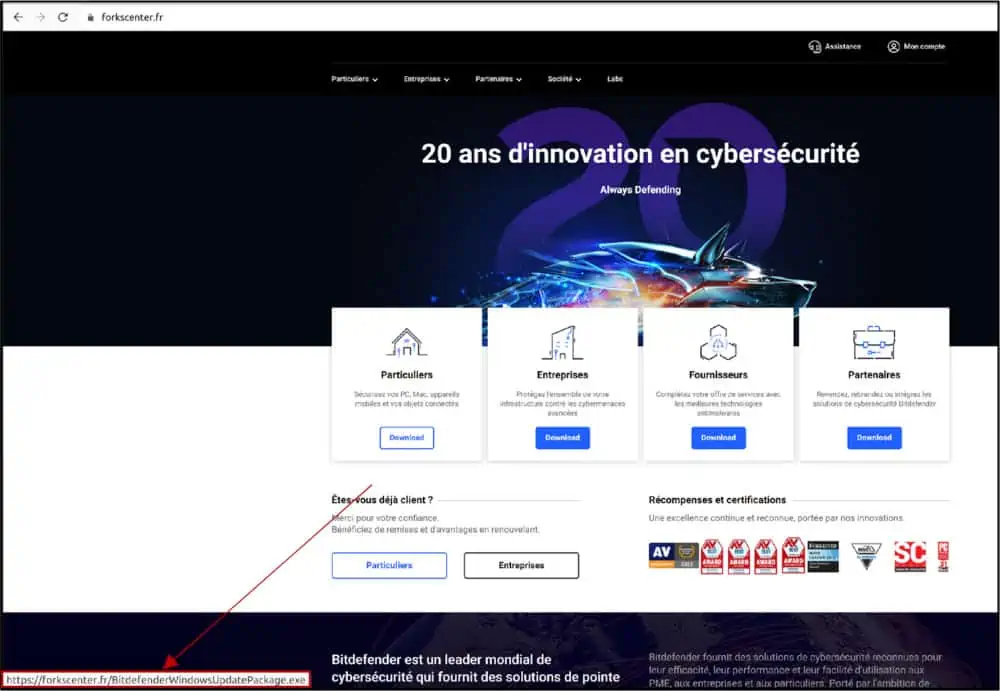

Laut einem Eintrag vom 11. März 2022 im CERT-UA nutzen andere Angriffe aus dem UAC-0056-Umfeld dringende Appelle, die IT-Sicherheit zu erhöhen und ein vermeintliches Bitdefender-Antivirus-Produkt von einer vermeintlichen Bitdefender.fr-Seite herunterzuladen, für ihre Angriffe aus. Hinter Bitdefender.fr verbirgt sich aber die Domain forkscenter.fr mit einer gespooften Bitdefender.fr-Webseite (Abbildungen 2 und 3).

Diese Attacke installiert zunächst einen Discord-Downloader, der dann zwei ausführbare Dateien implementiert: Zum einem Alt.exe, einen bekannten Go-Launcher, der das Elephant Framework herunterlädt, zum anderen One.Exe, einen Cobalt Strike Beacon. Am Ende wird im letzteren Fall eine cesdf.exe heruntergeladen, die leider zurzeit nicht für eine Analyse vorliegt, weil die Administratoren der angegriffenen Organisation ihren Server mittlerweile abgeschaltet haben. (Abbildung 4)

Derart komplexe Angriffe abzuwehren, erfordert eine gestaffelte Cyber-Sicherheit, die einen Angriff während mehrerer Phasen abwehren kann: Schon beim Abblocken der Phishing-Mail, beim Ausführen des Payloads oder beim Unterbinden der weiteren Kompromittierung und bei der Kommunikation mit dem C-&-C-Server.

www.bitdefender.de