Seit 2022 verfolgt und informiert Mandiant über IT-Arbeiter, die im Auftrag der Demokratischen Volksrepublik Korea (DVRK) tätig sind. Diese Arbeiter geben sich als Nicht-Nordkoreaner aus, um in verschiedenen Branchen Anstellungen zu erhalten und dadurch Einnahmen für das nordkoreanische Regime zu generieren.

Mandiant verfolgt die Aktivitäten dieser nordkoreanischen IT-Arbeiter, die unter dem Namen UNC5267 bekannt sind, seit einigen Jahren. Die Gruppe operiert nicht wie traditionelle Hacker-Gruppen zentralisiert, sondern besteht aus Einzelpersonen, die von der nordkoreanischen Regierung beauftragt werden, Jobs in westlichen Unternehmen zu sichern, insbesondere im US-amerikanischen Technologiesektor. Diese Personen arbeiten in der Regel remote und nutzen gefälschte Identitäten, um sich in Unternehmen einzuschleichen.

Besonders alarmierend ist, dass einige dieser IT-Arbeiter mehrere Jobs gleichzeitig ausüben und so monatlich hohe Summen an Gehalt einnehmen, die direkt in die Kassen des nordkoreanischen Regimes fließen. Laut Mandiant hat allein ein US-amerikanischer „Facilitator“ durch die Kompromittierung von über 60 Identitäten rund 300 Unternehmen in den USA geschädigt und mindestens 6,8 Millionen US-Dollar an die nordkoreanischen IT-Arbeiter weitergeleitet. Erst kürzlich hat das US-amerikanische Sicherheitsunternehmen KnowBe4 in seinem Blog offenbart, dass es versehentlich einen Hacker aus Nordkorea eingestellt hat. Der Gründer und CEO des Unternehmens, Stu Sjouwerman, bezeichnete den Vorfall als eine “wichtige Lektion”.

Sicherheitsrisiken und Beobachtungen

Die von Mandiant durchgeführten Untersuchungen haben gezeigt, dass die nordkoreanischen IT-Arbeiter oft Zugang zu wichtigen Unternehmenssystemen erhalten. Dies geschieht durch die Übernahme von Rollen, die privilegierte Zugriffe erfordern, wie etwa die Verwaltung von Netzwerken oder die Änderung von Code. Diese Zugriffsrechte stellen ein erhebliches Sicherheitsrisiko dar, da sie nicht nur für finanzielle Ausbeutung genutzt werden können, sondern auch potenziell für Spionage oder destruktive Aktivitäten.

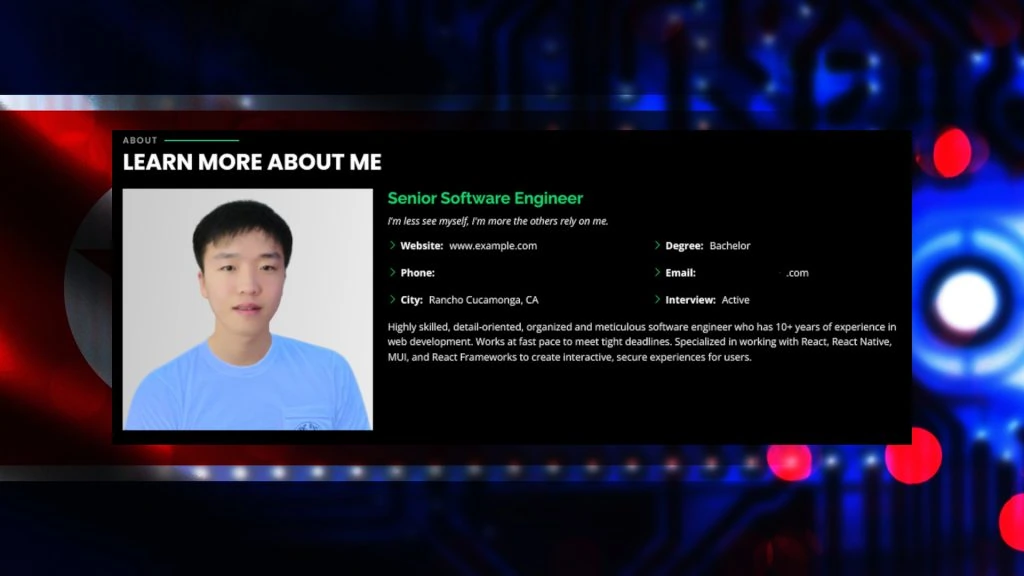

Ein weiteres wiederkehrendes Muster bei den nordkoreanischen IT-Arbeitern ist die Nutzung gefälschter Lebensläufe. Diese enthalten oft widersprüchliche Informationen, wie unterschiedliche Namen, Universitäten oder berufliche Stationen. Zudem wird häufig der Einsatz von künstlicher Intelligenz beobachtet, um Bewerbungsfotos zu manipulieren.

Präventions- und Erkennungsmaßnahmen

Um Unternehmen besser vor der Bedrohung durch nordkoreanische IT-Arbeiter zu schützen, gibt Mandiant verschiedene Empfehlungen. Dazu gehören gründliche Hintergrundüberprüfungen, die Verifizierung von Identitäten über biometrische Daten und der Einsatz von Video-Interviews, um sicherzustellen, dass die Bewerber den angegebenen Profilen entsprechen. Außerdem wird die Überwachung der Nutzung von VPN-Diensten und Remote-Administrationstools wie AnyDesk oder TeamViewer empfohlen, da diese häufig von nordkoreanischen IT-Arbeitern verwendet werden, um Zugriff auf Unternehmenssysteme zu erhalten.

Ein weiterer wichtiger Schritt zur Erkennung dieser Bedrohung ist das Überprüfen von Laptop-Standorten. Mandiant hat Fälle beobachtet, in denen Unternehmenslaptops nicht an den angegebenen Wohnort des Mitarbeiters geschickt wurden, sondern an sogenannte „Laptop-Farmen“, wo mehrere Geräte von einem einzelnen „Facilitator“ verwaltet werden.

Ausblick

Die Aktivitäten nordkoreanischer IT-Arbeiter stellen eine wachsende Bedrohung für westliche Unternehmen dar. Mit ihren raffinierten Techniken und ihrer technischen Expertise gelingt es ihnen zunehmend, Unternehmen weltweit zu infiltrieren. Besonders betroffen sind dabei US-amerikanische und europäische Unternehmen, die einem erhöhten Risiko für Datenlecks, finanzielle Verluste und den Diebstahl von geistigem Eigentum ausgesetzt sind.

Mandiant warnt, dass diese Bedrohung in den kommenden Jahren weiter zunehmen wird, da die nordkoreanische Regierung weiterhin auf Cyberoperationen angewiesen ist, um finanzielle Mittel für ihre politischen und militärischen Ziele zu generieren. Unternehmen sollten daher ihre Sicherheitsmaßnahmen verstärken und besonders bei der Einstellung von Remote-Arbeitern wachsam sein.

„Ich habe mit Dutzenden von Fortune-100-Unternehmen gesprochen, die versehentlich nordkoreanische IT-Mitarbeiter eingestellt haben”, sagt Charles Carmakal, Mandiant Consulting CTO. Nordkoreanische IT-Mitarbeiter haben oft mehrere Jobs bei verschiedenen Unternehmen gleichzeitig, und sie haben oft einen erweiterten Zugang zu Produktionssystemen oder die Möglichkeit, Änderungen am Quellcode von Anwendungen vorzunehmen. Es besteht die Sorge, dass sie diesen Zugang nutzen könnten, um in Zukunft Hintertüren in Systeme oder Software einzubauen. Jedes Fortune-100-Unternehmen sollte sich über dieses Problem Gedanken machen.”

Ähnlich äußerte sich Michael Barnhart, Leiter des Threat Hunting Teams Nordkorea bei Mandiant „Die größte Sorge, die ich habe, ist, was passiert, wenn diese Bedrohungsakteure lange genug unentdeckt bleiben und schließlich vom nordkoreanischen Regime den Befehl erhalten, einen groß angelegten Angriff zu starten. Diese IT-Mitarbeiter könnten morgen leicht die Anweisung erhalten, Ransomware zu installieren und, wenn sie wollten, große Unternehmen in den USA und Europa in kürzester Zeit lahmlegen. Wir können erfolgreich sein, wenn wir zahlenmäßig stark auftreten. Deshalb appellieren wir an Unternehmen, sich an Mandiant zu wenden und alle verfügbaren Informationen mit uns zu teilen. So können wir gemeinsam daran arbeiten, die gesamte Gemeinschaft im Kampf gegen dieses komplexe System zu unterstützen.“

(lb/Mandiant)