Cyberkriminelle haben den populären Passwortmanager Bitwarden als Aufhänger verwendet, um über Anzeigen und vermeintliche Alarmmeldungen Malware zu streuen. Ziel waren bisher vor allem Geschäftsaccounts und Unternehmensauftritte in Facebook.

Cyberkriminelle haben mit vermeintlichen Alarmmeldungen des weitverbreiteten Passwortmanagers Bitwarden Opfer dazu verleitet, Malware auf ihren Geräten zu installieren. Als Sicherheitsupdate getarnt, erhielten Nutzer in Wirklichkeit eine bösartige Browser-Erweiterung. Die zurzeit pausierte Kampagne startete am 3. November 2024 und zielte auf Nutzer im Alter von 18 bis 65 Jahren in ganz Europa. Die Hacker suchten nach persönlichen Daten sowie nach Informationen zu Facebook-Geschäftskonten.

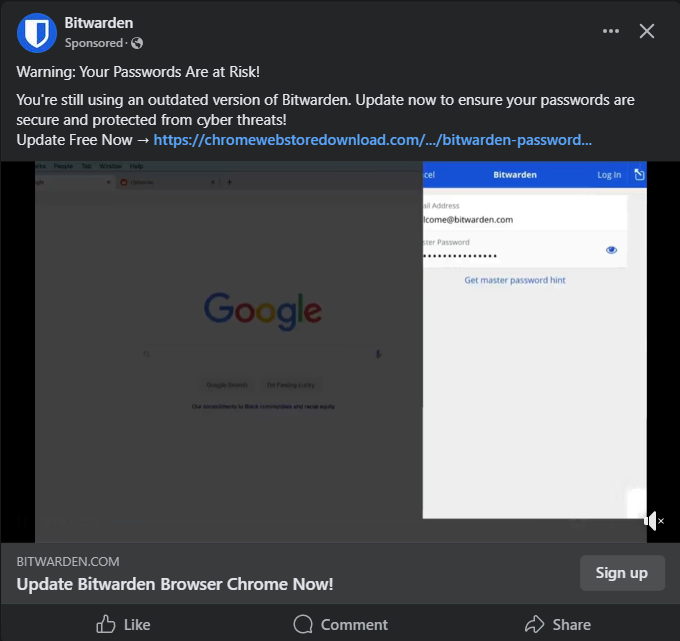

In der Anzeige warnen die Hacker ihre Opfer, dass ihr Passwort gefährdet sei, und bitten dringend um ein Update der Bitwarden-Browser-Erweiterung. Wenn Nutzer auf die Anzeige klicken, leitet der Link sie auf verschiedene Webseiten weiter. Zuletzt landen sie auf einer Phishing-Seite, die sich als der offizielle Chrome Web Store tarnt. Von dort laden sie eine bösartige Zipdatei herunter. Mit dieser Malware erhalten die Angreifer die Erlaubnis, auf allen Seiten aktiv zu werden, Netzwerkanfragen zu modifizieren sowie auf Speicher und Cookies zuzugreifen. Die Angreifer lesen Cookies und IP-Adressen ebenso aus wie Zugangsdaten zu Facebook-Geschäftskonten mitsamt Informationen zu Rechnungen und Kreditkartendaten, die mit dem Geschäftskonto verknüpft sind.

IT-Sicherheitsverantwortliche können solche bösartigen Erweiterungen auch durch verdächtige Rechte erkennen. Zugelassene NetRequest- und WebRequest-Anfragen mit Einsicht in Cookies sind ein klarer Hinweis für potenzielle Malware. Auch verschleierte Funktionen im Code sind ein Indicator of Compromise (IoC) und damit ein Zeichen für eine Infektion mit bösartiger Software.

Nutzer können sich gegen Fake-Kampagnen und ihre Folgen schützen:

- Updates und Erweiterungen sollten sie nur direkt aus einem offiziellen App-Store und nicht über andere Links beziehen.

- Bei Anzeigen und Links auf sozialen Medien ist generell Vorsicht geboten. Vor allem, wenn die Absender eine sofortige Aktion oder ein Sicherheitsupdate einklagen.

- Die Rechte einer Erweiterung beim Installieren sind zu überprüfen: Fragen nach dem Zugriff auf Cookies, Netzwerk-Anfragen oder Website-Daten sind ein möglicher Hinweis auf Schadsoftware.

- Einstellungen zur Browser-Sicherheit bieten aktiviert einen Schutz: So die Deaktivierung des Developer-Modus, wenn er nicht benötigt wird.

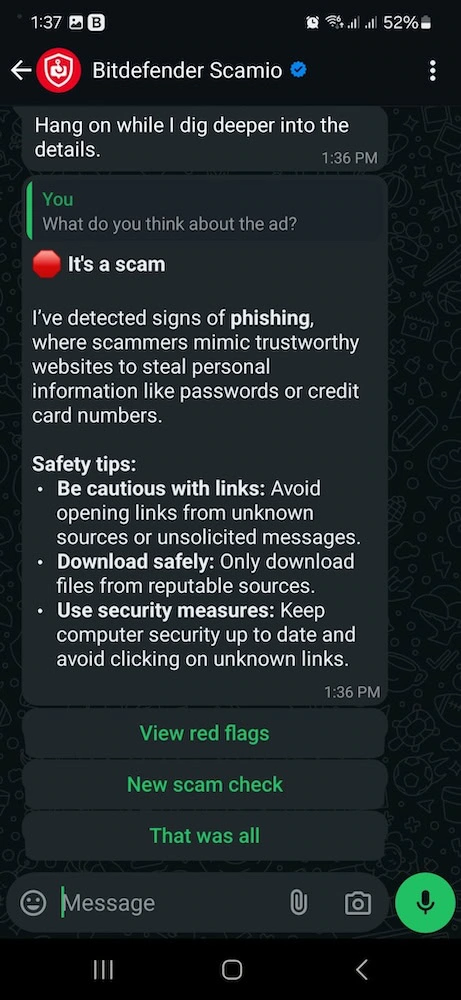

- IT-Sicherheitslösungen, insbesondere KI-basierte Lösungen zur Betrugserkennung wie Bitdefender Scamio, erkennen solche Angriffe.

- Wer eine bösartige Anzeige erkennt, sollte diese immer dem Betreiber einer Social-Media-Plattform melden. Das hilft auch anderen Nutzern.

Weitere Informationen:

Eine vollständige Analyse der Kampagne finden Sie hier.

(vp/Bitdefender)