Die Cyber-Bedrohungsforschung von OPSWAT hat eine Infektionskampagne aufgedeckt, die KI-Software als Köder benutzt, aber eigentlich keine KI in ihren Angriffen oder Malware einsetzt. Die Untersuchung begann, als man die verdächtige Domain https[://]my-profai[.]com entdeckte.

Obwohl die Domain bereits gelöscht zu sein scheint, wurde sie am 2024-09-05 registriert, was bedeutet, dass die Kampagne erst vor kurzem gestartet wurde und wahrscheinlich noch läuft.

Laut dem Titel ihrer Website „Epivaravomw: Bringing Your Static Images to Life“ scheint es so, als würden sie ein KI-basiertes Tool anbieten, um Bilder mit Bewegung zu versehen, was auf einen potenziellen Watering-Hole-Angriff hindeutet, der auch Malvertising auf anderen Websites ausnutzt, um die Nutzer zum Download der Malware zu verleiten. Es handelt sich jedoch wahrscheinlich um eine Imitation von https://proai.co, da die zum Download angebotene ausführbare Windows-Datei den Namen ProAI.exe trägt, das Malware-Beispiel, das im Folgenden analysiert wurde.

Derartige Techniken für eine erste Kompromittierung deuten darauf hin, dass die Bedrohungsakteure hinter der Kampagne auf opportunistische Infektionen aus sind und daher wahrscheinlich aus finanziellen Gründen handeln, möglicherweise als IAB (Initial Access Broker). Ausgehend vom Standort der eingereichten Beispiele ist es sehr wahrscheinlich, dass das Ziel der Kampagne hauptsächlich Europa ist.

Die Watering Hole-Domain, mit der die Opfer getäuscht und die Malware verbreitet wird, ist durch Cloudflare geschützt. Das Malware-Beispiel kontaktiert jedoch eine andere Domain, die in eine IP-Adresse aufgelöst wird, auf die auch viele andere Domains verweisen. Viele der verschiedenen Domains, die auf dieselbe IP-Adresse verweisen, scheinen ebenfalls mit den KI-Technologien zu tun zu haben und sich als andere Unternehmen auszugeben.

Interessanterweise haben OSINT-Recherchen ergeben, dass die C2-IP-Adresse zuvor mit Lumma- und Poseidon-Diebstählen in Verbindung gebracht wurde. Während der Lumma-Stealer Berichten zufolge auf dem alten Mars-Stealer basiert, ist Poseidon eine erst kürzlich entdeckte Malware-Familie, die in AppleScript geschrieben wurde und daher auf iOS-Umgebungen abzielt. Die Tatsache, dass diese neue Familie in JavaScript geschrieben ist, könnte darauf hindeuten, dass der Bedrohungsakteur, der hinter dieser Aktivität steht, zu einer Skriptsprache wechselt, die in verschiedenen Umgebungen verwendet werden kann. Ein weiterer hervorzuhebender Aspekt ist die Tatsache, dass die IP-Adresse zu einem chinesischen ISP (Chang Way Technologies Co. Limited) gehört, während der Host in der Russischen Föderation angesiedelt ist.

OPSWATs Erkenntnissen zufolge begann diese Kampagne etwa Mitte Juli und ist derzeit noch nicht abgeschlossen, da die Forscher erst in der letzten Oktoberwoche 2024 neue Beispiele der Familie beobachten konnten. Während das Zertifikat der ersten Stichprobe während der Untersuchung widerrufen wurde, ist das andere entdeckte Zertifikat noch gültig und wurde Anfang September ausgestellt, was darauf hindeuten könnte, dass der Aussteller kompromittiert sein könnte.

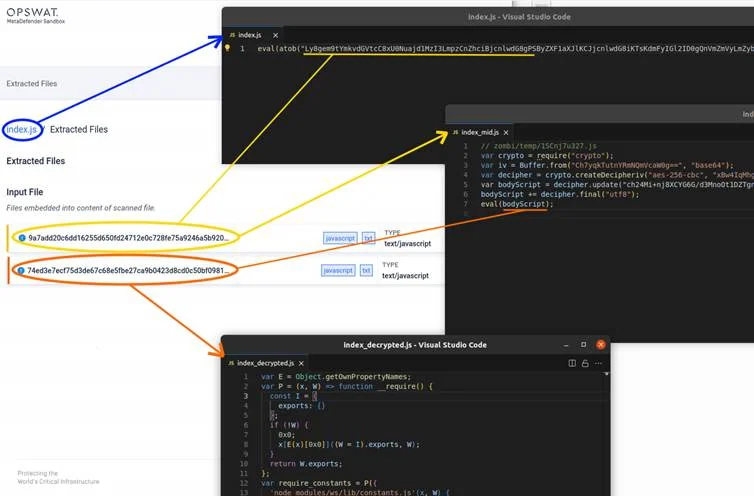

Die Cybersecurity-Forscher von OPSWAT haben herausgefunden, dass die aktuell bediente index.js zu verschiedenen Versionen gewechselt hat, die eine verbesserte Implementierung und leicht veränderte Funktionen beinhalten. Dies unterstützt die Hypothese, dass die Kampagne noch immer aktiv ist und die endgültige JavaSquid-Nutzlast noch in der Entwicklung ist. Die Datei wurde durchgängig als Einzeiler-JavaScript mit einer in base64 kodierten Nutzlast der mittleren Stufe bereitgestellt, die fest kodierte Schlüssel für die AES-Entschlüsselung enthält. Die endgültige Payload wird entschlüsselt und ausgeführt, was die Payload-Kette in der Analyse von index.js verdeutlicht.

Die anfängliche Payload führt ihre Kommunikation mit C2 über das Websocket-Protokoll aus. Sie parst die Nachrichten von C2 im json-Format und sucht nach dem Element „command“, das im base64-Format empfangen werden sollte. Die letzte Payload hatte jedoch eine ähnliche Funktionalität, verwendete aber HTTP-Anfragen für die C2-Kommunikation. Obwohl es sich bei dieser Familie immer noch um eine sehr einfache Backdoor handelt, haben die Experten festgestellt, dass der neueste JavaSquid-Code neue Funktionen zum Sammeln und Stehlen von Informationen enthält.

(pd/OPSWAT)