Nach aktuellen Analysen der Bitdefender Labs richtet die Hackergruppe UAC-0063 ihre Spionage-Angriffe verstärkt gegen Behörden in Europa. Besonders betroffen sind mutmaßlich auch diplomatische Vertretungen in Deutschland, Großbritannien, den Niederlanden und Rumänien.

Ursprünglich auf Zentralasien fokussiert, weitet die Gruppe ihre Aktivitäten nun auf Mittel- und Westeuropa aus. Diese Entwicklung zeigt nicht nur die Anpassungsfähigkeit der Angreifer, sondern verdeutlicht auch ihre Möglichkeit, geopolitische Spannungen gezielt auszunutzen.

Komplexe Angriffsmethoden und Tarnstrategien

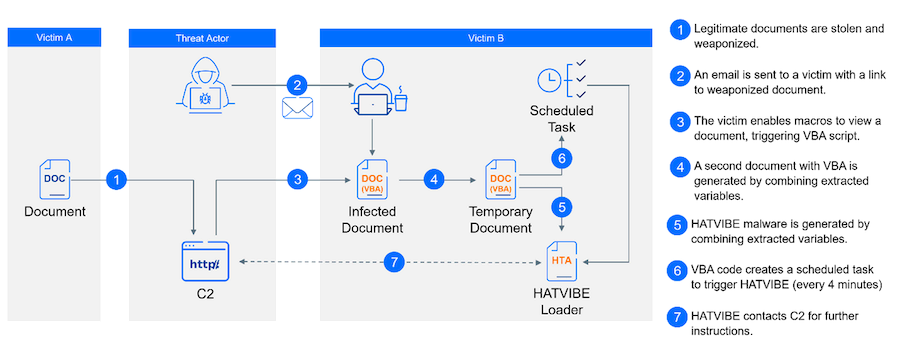

Die Gruppe, die möglicherweise mit Russland in Verbindung steht, war zunächst durch eine umfangreiche Supply-Chain-Attacke in Zentralasien aktiv. Ihr Vorgehen beginnt mit dem Diebstahl von Microsoft-Word-Dokumenten aus bereits kompromittierten Netzwerken. Diese modifizierten Dokumente werden dann gezielt an neue Opfer weitergeleitet, um den Malware-Loader „HATVIBE“ einzuschleusen.

Um Sicherheitsmechanismen zu umgehen, nutzen die Angreifer keine direkten Anhänge in ihren E-Mails, sondern versenden URL-Links. Diese Methode hilft ihnen, E-Mail-Security-Gateways zu unterwandern und unbemerkt in Netzwerke einzudringen.

UAC-0063 setzt auf speziell entwickelte Malware-Payloads, darunter „DownEx“ (in C++ programmiert) und „DownExPyer“, eine Python-Variante, die auch als „CherrySpy“ bekannt ist. Diese Werkzeuge dienen in erster Linie dazu, sensible Daten aus den infiltrierten Netzwerken zu sammeln und zu exfiltrieren. Zudem ermöglichen sie den Angreifern einen langfristigen, persistierenden Zugriff auf behördliche IT-Systeme.

Die kontinuierliche Wartung der Angriffsinfrastruktur sowie die Manipulation neuer Dokumente deuten darauf hin, dass die Spionagekampagne weiterhin aktiv ist.

(Bildquelle: Bitdefender)

Mögliche Verbindung zu russischer Hackergruppe APT28

Die Experten von Bitdefender bringen die Aktivitäten der Gruppe UAC-0063 mit Erkenntnissen des ukrainischen Computer Emergency Response Teams (CERT-UA) in Verbindung. CERT-UA vermutet eine Beziehung zwischen UAC-0063 und der berüchtigten russischen Cyberspionage-Gruppe APT28 (auch als „BlueDelta“ bekannt). Laut Bitdefender lassen sich die Aktivitäten von UAC-0063 mindestens bis ins Jahr 2022 zurückverfolgen.