Mit modernen IT-Sicherheitstechnologien können Unternehmen Zero Trust-Lösungen schnell implementieren. Drei Beispiele zeigen, wie sie es ihren Mitarbeitern ermöglichen, von überall gefahrlos auf Cloud-Anwendungen und unternehmenseigene Applikationen zuzugreifen und ohne Risiko im Web zu surfen.

Die Bedrohungslage durch Cyberkriminelle ist unverändert hoch und zwingt Unternehmen zu umfassenden IT-Sicherheitsmaßnahmen. Dabei haben sie es mit komplexen Umgebungen zu tun, die durch Remote-Arbeit, BYOD und Cloud-Plattformen geprägt sind. Ihre Mitarbeiter greifen praktisch von überall her auf Daten zu, die sich überall befinden, und verwenden dabei häufig private Endgeräte, die nicht von der zentralen IT verwaltet und abgesichert sind.

In diesen modernen Umgebungen etabliert sich der Zero-Trust-Ansatz zunehmend als Königsweg zum höchsten Security-Standard. Er verdrängt den klassischen Sicherheitsansatz, bei dem sich Nutzer üblicherweise einmalig mit Benutzernamen und Kennwort anmelden, und dann Zugriff auf meist weitreichende Ressourcen wie ganze Netzwerke oder komplette Dateiablagen erhalten. Im Gegensatz dazu misstraut Zero Trust grundsätzlich allem und jedem und verlangt, dass der komplette Datenverkehr geprüft wird und sich Nutzer, Geräte, Anwendungen und andere Einheiten bei jedem Zugriff auf Systeme oder Daten authentifizieren.

Die Umsetzung einer durchgängigen Zero-Trust-Architektur ist aufwändig und zeitintensiv, weil davon sämtliche Bereiche der IT betroffen sind. Besonders kritische Interaktionen lassen sich aber mithilfe moderner IT-Security-Technologien vergleichsweise schnell gemäß dem Zero-Trust-Gedanken absichern.

Sichere Remote-Zugriffe mit BYOD-Geräten

Das erste Beispiel dafür ist der Schutz sensibler Daten in der Public Cloud beim Einsatz von BYOD-Geräten. Ein Secure Web Gateway (SWG) im Zusammenspiel mit einem Cloud Access Security Broker (CASB) und Data Leakage Prevention (DLP) können verhindern, dass Mitarbeiter sensible Unternehmensinformationen aus einer Cloud-Plattform wie Microsoft 365 auf ein privates Endgerät herunterladen. Handelt es sich um ein Dokument, das laut Firmenrichtlinien nicht auf einem ungemanagten Device gespeichert werden darf, wird der Download blockiert und der Mitarbeiter mit einem Pop-Up darüber informiert, warum das Herunterladen nicht möglich ist. Derselbe Mechanismus greift auch in die andere Richtung. Möchte ein Mitarbeiter ein sensibles Dokument aus Microsoft 365 in einen unsicheren Cloud-Service hochladen – etwa ein GenAI-Tool – wird diese Aktion ebenso unterbunden.

Ein zweites Beispiel ist der sichere Zugang mit BYOD-Geräten zu firmeneigenen Anwendungen, die entweder im Rechenzentrum eines Unternehmens oder in einer Private Cloud bei einem IT-Dienstleister betrieben werden. ZTNA-Technologie (Zero Trust Network Access) kann dabei sicherstellen, dass Mitarbeiter grundsätzlich nur Zugang zu den Anwendungen erhalten, die sie für ihre Arbeit auch tatsächlich benötigen. SWG, CASB und DLP sorgen dann im Zusammenspiel auch in diesem Fall dafür, dass Mitarbeiter keine sensiblen Daten auf ihre privaten Endgeräte herunterladen können. Wenn Mitarbeiter Dokumente in das Unternehmensnetzwerk oder die Private Cloud hochladen möchten, untersucht eine Antiviren-Software die Dateien auf Malware und blockiert den Upload, wenn sie fündig wird.

Ein drittes Beispiel betrifft die sichere Nutzung des Internets. Per URL-Filtering hatten Unternehmen schon immer die Möglichkeit, Websites zu sperren, die nicht ihren Compliance-Anforderungen entsprechen und mithilfe von Antiviren-Software den Download von virenverseuchten Dateien aus dem Internet zu verhindern. In manchen Fällen kann es aber erforderlich sein, dass Mitarbeiter immer wieder auf riskante Webseiten zugreifen müssen. Für solche Fälle können Unternehmen mithilfe von Remote Browser Isolation (RBI) und Content Disarm and Reconstruction (CDR) einen Zero Trust Web Access implementieren. Diese Technologien sorgen dafür, dass den Mitarbeitern nur Abbilder von Webseiteninhalten auf ihre Browser gestreamt werden und dass Dokumente vor ihrem Download komplett zerlegt und dann ohne ausführbaren Code wieder neu zusammengesetzt werden. Die Mitarbeiter bemerken dabei keinerlei Unterschied, die Webseiten und Downloads sind aber garantiert frei von Schadsoftware.

Am einfachsten mit All-in-One-Systemen

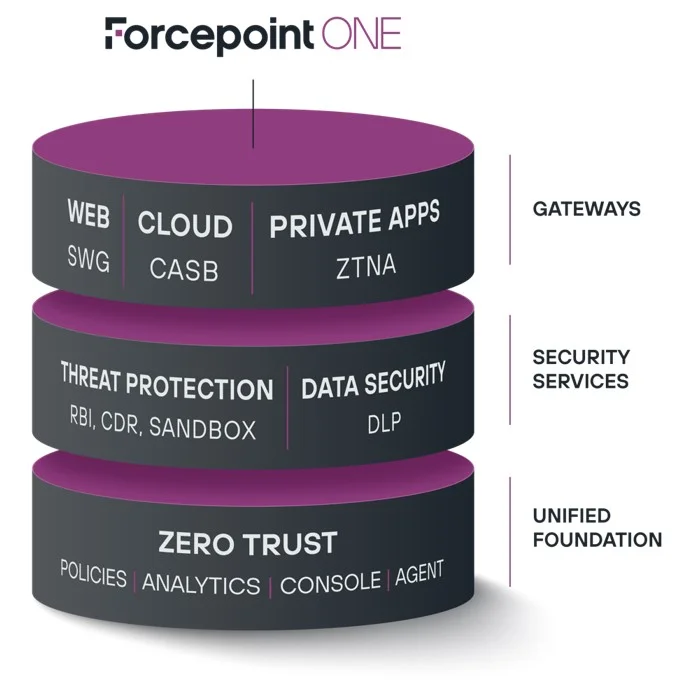

Am einfachsten können Unternehmen solche Zero-Trust-Lösungen mit einem All-in-One-System implementieren, das alle erforderlichen Technologien integriert. Dann sind die Security-Teams nicht gezwungen, für jede separate Insellösung ein komplett eigenes Policy Management zu betreiben. Denn das ist nicht nur äußerst kompliziert und aufwändig, sondern kann auch zu gefährlichen Blind Spots und zusätzlichen Angriffsvektoren führen. All-in-One-Systeme erlauben es Sicherheits-Teams dagegen, Sicherheitsvorgaben mit einem einzigen Satz an Richtlinien in einer zentralen Managementkonsole ganzheitlich zu verwalten und über die komplette IT-Landschaft hinweg durchzusetzen.

Moderne Systeme ermöglichen auch eine automatisierte Datenklassifizierung. Sie haben KI-Tools, die Inhalte von Dokumenten zuverlässig verstehen und entsprechend klassifizieren. Zudem bringen sie vordefinierte Richtlinien für den Umgang mit schützenswerten Daten mit und sind in der Lage, bestehende Datenklassifizierungen zu übernehmen. Die Datenklassifizierung, die in der Vergangenheit manuell durchgeführt werden musste und eine echte Sisyphusarbeit darstellte, verursacht für die Security-Teams keinen nennenswerten Zusatzaufwand mehr und schränkt sie nicht in ihrer Produktivität ein.