Niemand folgt gerne Anweisungen – selbst wenn sie dem gesunden Menschenverstand entsprechen –, solange es keine Verpflichtung dazu gibt.

Genau aus diesem Grund gibt es die NIS2, die in Deutschland mit einem Mal nicht nur 5.000 kritischen Anlagen Cybersicherheit vorschreibt, sondern knapp 30.000 Unternehmen verschiedenster Coleur. Und auch wenn wir Deutschen stets auf die Einhaltung der Gesetze pochen, macht sich seit den ersten Entwürfen der NIS2 ein Murren breit. Plötzlich wird das nervige Kind der Cybersicherheit für viele zur Pflicht. Schlimmer noch, Cybersicherheit muss sogar dort umgesetzt werden, wo zuvor ein weiter Bogen herum gemacht wurde: in den industriellen Infrastrukturen und deren OT-Netzwerken.

Dabei sollte allein schon der Wunsch nach unternehmerischem Selbsterhalt und Erfolg reichen, sich mit OT-Sicherheit nach NIS2 zu beschäftigen. Compliance ist nur ein nachgelagerter Gedanke, eine Nebenwirkung. Denn die Hintergründe der NIS2-Forderungen nach durchgängiger, ganzheitlicher und fest verankerter Cybersicherheit sind durchaus ernst zu nehmen. Sie orientieren sich nämlich nicht am rückwärtsgewandten “Bisher ist doch nichts passiert”, sondern an den aktuellen Trends wie Künstliche Intelligenz, Deep Fake und malware-freie Cyberangriffe. Es ist Realpolitik mit klarem Blick auf die bestehenden und kommenden geopolitischen Krisen.

Warten wir auf Godot?

Leider findet in Deutschland diese Diskussion nur bedingt mit der notwendigen Detailtiefe statt. Selbst die zuständigen Behörden und Ministerien bleiben bei Cyberrisiken, die über Ransomware-Kriminalität hinausgehen, eher vage (oder stumm). Suchen Sie auf der BSI-Seite einmal nach “living-off-the-land” (LOTL). Dies beschreibt den Trend, ohne Schadsoftware Cyberangriffe durchzuführen und stattdessen die Systeme und Möglichkeiten zu missbrauchen, die sich im jeweiligen Zielnetzwerk finden. Das Problem dabei? Firewalls, Virenscanner und das gesamte Access Management sieht nichts davon.

Beim Thema “Prepositioning”, das gerade in der aktuellen geopolitischen Anspannung zunehmend an Relevanz gewinnt, veröffentlichte das BSI im Juli 2024 ein eher philosophisches Essay. Prepositioning beschreibt die langfristige Strategie, Netzwerke still und heimlich zu infiltrieren, sich als legitimer Nutzer zu verankern und so zu positionieren, dass zu einem zukünftigen Zeitpunkt schnell und effektiv zugeschlagen werden kann. Statt klare Handlungsanweisungen zu liefern, degradierte sich das BSI mit der Aussage “Das BSI muss sich bei dieser Einschätzung mangels eigener Zuständigkeit und Sicht auf fundierte Berichte von Partnern und Dienstleistern stützen”. Wie sollen deutsche Unternehmen da handlungsfähig bleiben?

Die Tunnel hinter den eigenen Linien

Wie so oft, hilft bei der Einschätzung der Bedrohungslage der Blick über den großen Teich. Die Cybersecurity & Infrastructure Security Agency (CISA) warnte bereits im Mai 2023 vor der zunehmenden Nutzung von LOTL-Techniken chinesischer Advanced Persistent Threats (APTs) und legte gleich einige Artefakte zur Identifikation bei. Im Februar 2024 folgte eine Analyse der – vermutlich durch die chinesische Regierung unterstützten – APT Volt Typhoon mit dem wach rüttelnden Titel “PRC State-Sponsored Actors Compromise and Maintain Persistent Access to U.S. Critical Infrastructure”. Volt Typhoon sind für ihre äußerst professionelle und langfristig ausgelegte Nutzung von LOTL-Techniken bekannt. Offensichtlich wurden in mehreren Netzwerken insbesondere kritischer Anlagen Aktivitäten der APT gefunden.

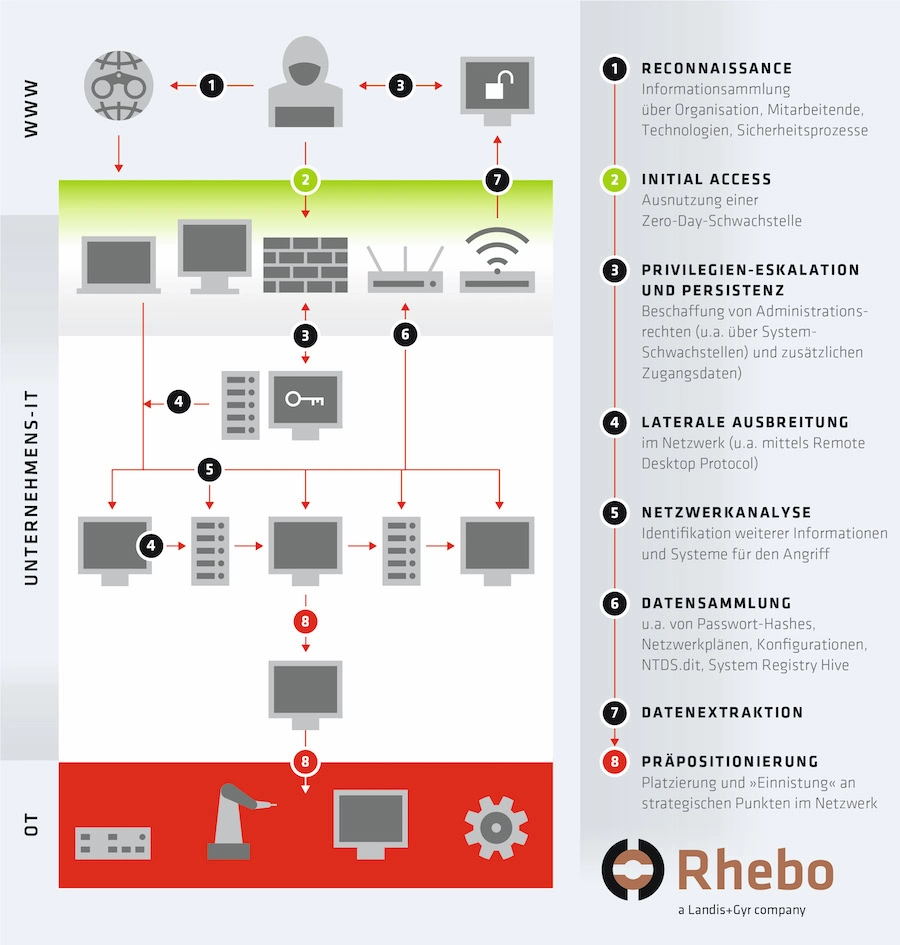

Abb.1: Typisches Vorgehen von der Akteure von Volt Typhoon (Quelle: CISA/Rhebo)

Die CISA kommt aufgrund der angewendeten Techniken und der Identifikation bereits kompromittierter Netzwerke zu dem Schluss, dass Volt Typhoon sehr wahrscheinlich schon längst (teilweise mehrere Jahre) in vielen Netzwerken sitzen und warten – sich eben prä-positionieren. Sie haben über Phishing und Password-Spraying bestehende Accounts gekapert, sich Administrationsrechte angeeignet, sowie lateral und horizontal in den Netzwerken ausgebreitet und verankert. Die Bewegungen gingen dabei vorrangig in Richtung OT. Die CISA schreibt in ihrem Advisory von Februar 2024 zu Volt Typhoon: “Die Wahl der Ziele und das Verhaltensmuster entsprechen nicht den traditionellen Cyberspionage- oder Nachrichtendienstoperationen. Die US-amerikanischen Behörden, die diesen Bericht verfasst haben, gehen mit großer Sicherheit davon aus, dass sich die Akteure von Volt Typhoon in IT-Netzwerken positionieren, um die Störung von OT-Funktionen in mehreren kritischen Infrastrukturbereichen zu ermöglichen” (Abb. 1).

Was tun?

In Deutschland bleibt die Bewertung dagegen äußerst vage. Das BSI verweist auf geografisch möglicherweise unterschiedliche Bedrohungslagen. Als würde Deutschland als Allianzpartner der USA weit weg von all dem sein. Im Digitalen gibt es keinen Ozean zwischen den Ländern.

Um an dieser Stelle eine Lanze für die deutschen Behörden zu brechen, haben sie zumindest schon seit Jahren sinnvolle Vorgaben und Leitlinien entwickelt, nach denen IT und OT vor professionellen Cyberangriffen abgesichert werden können. Vom IT-Grundschutz über das ICS-Security Kompendium bis zur Orientierungshilfe zum “Einsatz von Systemen zur Angriffserkennung” existiert durchaus technische Wegweisung. Leider werden diese häufig vor allem im Rahmen von Compliance-Fragen platziert. Dabei sollten sie ganz selbstverständliche Wegweiser für Cybersicherheitsteams werden, wofür jedoch ein klares Verständnis der Gefährdungslage notwendig ist.

So wäre es durchaus sinnvoll, über die begrenzte Effektivität von Firewalls und anderen Perimeterabsicherungen zu sprechen, wenn Angreifende Zero-Day-Schwachstellen, LOTL-Techniken, Spearphishing und Social Engineering einsetzen. Denn die genannten Techniken unterlaufen Firewall und Co. einfach. Bei der Lösungssuche hilft wieder der Blick zur CISA.

Die Notwendigkeit einer 2. Verteidigungslinie

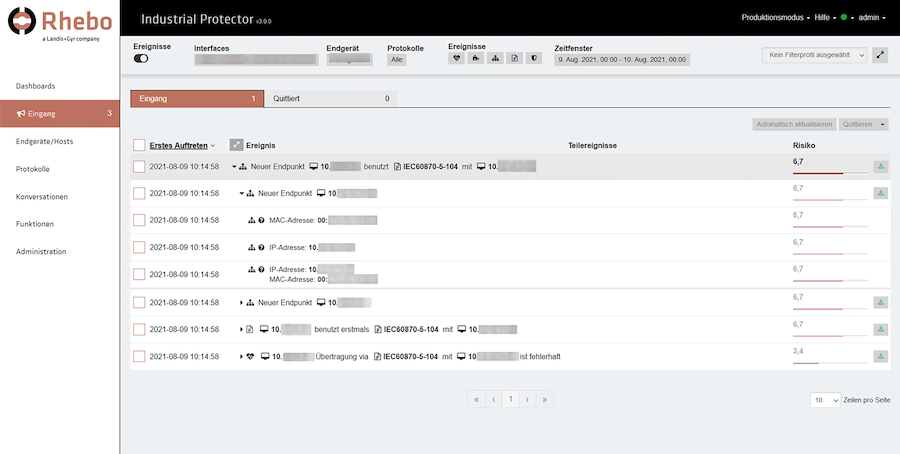

In einem Bericht mit dem Titel „Ongoing Cyber Threats to U.S. Water and Wastewater Systems“ von 2021 nennt die CISA zu Recht das Sicherheitsmonitoring der industriellen Netze als erste Maßnahme zur Schadensbegrenzung, wenn Akteure bereits im Netzwerk sind. Das Monitoring ermöglicht es dem Sicherheitspersonal, Kommunikationsmuster und Aktivitäten zu erkennen, die für ihre OT-Netzwerke ungewöhnlich sind, selbst wenn die Angreifer LOTL-Techniken einsetzen. Dazu gehören unter anderem (Abb. 2):

- unbekannte, neue Verbindungen eines Hosts innerhalb des OT-Netzes, von IT zu OT und zu externen Quellen,

- ungewohnte Anfragen von Hosts,

- ungewohnte Datenübertragungen, insbesondere zu externen Proxys,

- unerwartete Änderung von Funktionen und Parametern,

- Zugang zu OT-Systemen durch nicht autorisierte (d. h. dieser Verbindung unbekannte) Hosts, selbst wenn dieser über unternehmensintern legitimierte Accounts erfolgt,

- erfolglose Anmeldeversuche als Ergebnis von Passwort-Spraying-Aktivitäten,

- Zugriff auf industrielle Kontrollsysteme zu ungewöhnlichen Zeiten, was darauf hindeuten kann, dass die Anmeldedaten eines legitimen Benutzers kompromittiert wurden, und

- unerklärliche Neustarts von SCADA-Systemen.

Abb. 2: Einzelne Vorfälle werden in Echtzeit gemeldet und zu logischen Events zusammengefasst (Quelle: Rhebo)

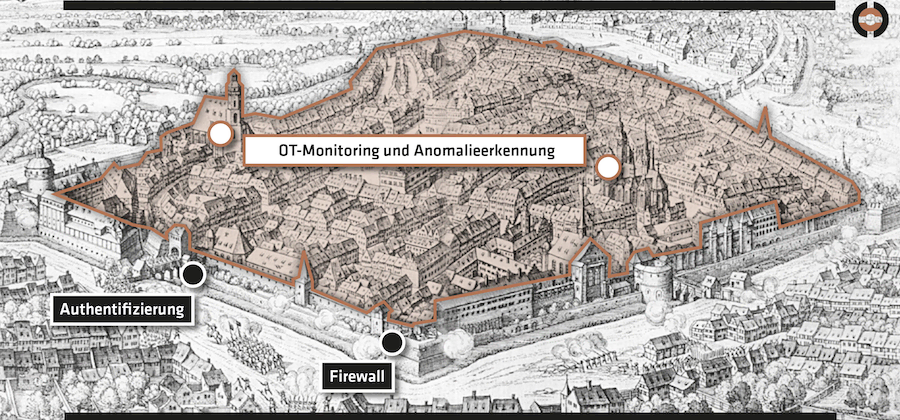

Das OT-Sicherheitsmonitoring ist somit der Plan B für Unternehmen, um die Kontrolle zu behalten, falls der Einbrecher bereits im Haus ist (Abb. 3). Das Cybersicherheitspersonal kann damit die Schritte der Eindringlinge verfolgen, ihre Verstecke ausfindig machen, ihre Aktivitäten entlarven, ihre nächsten Schritte antizipieren und – letztendlich – stoppen, bevor es zu einer verheerenden Störung kommt.

Abb. 3: Die zweite Sicherheitslinie überwacht das Innere des OT-Netzes, um erfolgreiche Eindringlinge sofort zu erkennen (Quelle: Rhebo)

In Hinblick auf die Fähigkeiten der staatlich gestützten APTs ist es sinnvoll, NIS2 als echte Chance und nicht nur als Zwang im Unternehmen zu vermitteln. Die Zielsetzung der APTs, sich für eine Präpositionierung in den OT-Netzen auszubreiten und zu verankern, sollte zudem den Paradigmenwechsel vorantreiben, dass es keine 100-prozentige Sicherheit gibt. Ein Sicherheitsmonitoring bildet die dafür notwendige 2. Linie der Verteidigung, die Sichtbarkeit und Detektion bösartiger innerhalb der Netzwerke ermöglichen, wenn Firewall und Co. überrumpelt wurden.