Wir schreiben das Jahr 2021, Autos können selbst fahren und wir alle haben Supercomputer in unseren Taschen. Trotzdem ist zuverlässige Datensicherheit in vielen Fällen ein ungelöstes Problem.

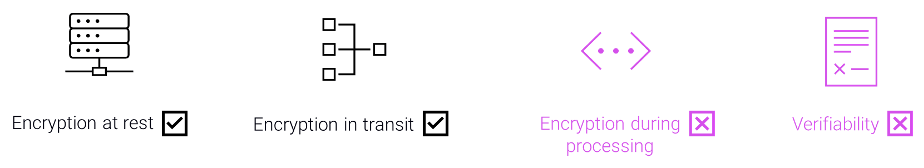

Warum ist das so? Daten haben drei „Aggregatzustände“. Daten können in Ruhe (d.h. auf der Festplatte gespeichert), auf dem Transportweg (z.B. von Ihrem Browser zu Ihrer Bank) und in der Verarbeitung sein. Leider können aktuelle Lösungen und Technologien Daten nur im Ruhezustand und während der Übertragung durch Verschlüsselung schützen.

Der fehlende Schutz der Daten während der Verarbeitung bedeutet, dass böswillige Akteure wie Hacker Daten manipulieren oder stehlen können, während sie verwendet werden. Und es gibt in der Regel keine Möglichkeit, zu überprüfen, wer die Daten sehen konnte und ob sie korrekt verarbeitet wurden.

Aktuelle Sicherheitstechnologien schützen Daten nur auf der Festplatte oder während der Übertragung mittels Verschlüsselung, Quelle: Edgeless Systems

Infolgedessen sind Datenlecks immer noch an der Tagesordnung und Unternehmen zögern, sensible Daten zu nutzen – auch im Jahr 2021. An dieser Stelle kommt Confidential Computing (CC) ins Spiel.

CC ist ein neues Sicherheitsparadigma, bei dem Daten in abgeschirmten und verschlüsselten „Enklaven“ verarbeitet werden. Diese Enklaven sind auf vielen aktuellen Prozessoren von Intel und AMD verfügbar. Der Inhalt einer Enklave bleibt verschlüsselt im Arbeitsspeicher, auch während die Daten verarbeitet werden. Außerdem kann die Funktionalität und Integrität einer Enklave von außen verifiziert werden. Der Prozessor kann ein entsprechendes kryptographisches Zertifikat ausstellen.

IT-Fachleute werden die beschriebenen Enklaven womöglich an TPMs (Trusted Platform Modules) erinnern. Der Vergleich ist gar nicht so falsch. Man kann sich Enklaven durchaus als voll programmierbare TPMs mit der Leistungsfähigkeit eines modernen Prozessors vorstellen – ein TPM 3.0 sozusagen.

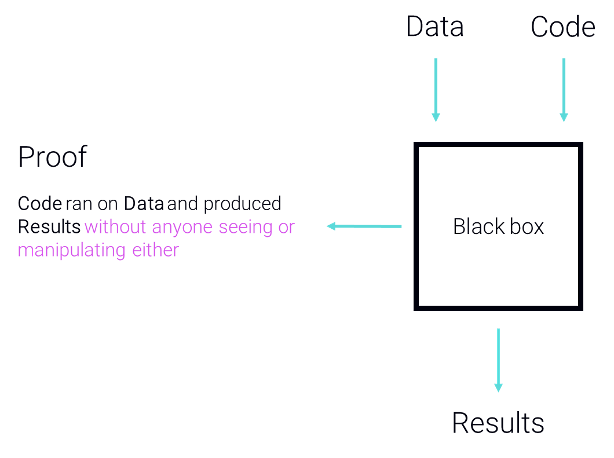

Schematische Darstellung einer Enklave als „Black Box“, Quelle: Edgeless Systems

Nicht-Fachleute können sich eine Enklave als eine hochsichere „Black Box“ vorstellen, die ein bestimmtes Stück Programmcode auf bestimmten Daten ausführt. Niemand (nicht einmal Rechenzentrumsadministratoren oder Hacker, die das Betriebssystem kontrollieren) kann in die Blackbox hineinsehen oder sie manipulieren. Die Blackbox liefert sogar den Beweis für ihre Sicherheit und dass sie genau das getan hat, was ihr aufgetragen wurde.

Wenn Sie darüber nachdenken, was mit einer solchen Blackbox alles möglich ist, fallen Ihnen sicher viele spannende Anwendungen ein. Darunter mit Sicherheit einige im Kontext von Cloud-Computing. Mit CC lässt sich nämlich die Cloud fast so nutzen wie das eigene Datencenter. Dem Cloud-Anbieter muss nicht mehr vertraut werden – er hat keinen Zugriff auf die Enklaven.

Im Folgenden skizzieren wir noch vier konkrete Anwendungsfälle, in denen wir besonderes Potenzial sehen.

CC in der Mobilität

Mit CC können Sensordaten aus vernetzten Fahrzeugen aggregiert und Ende-zu-Ende-verschlüsselt und Ende-zu-Ende-überprüfbar verarbeitet werden. Bei korrekter Implementierung erhalten auch der Fahrzeughersteller und der Applikationsbetreiber nur Zugriff auf die aggregierten und gefilterten Ausgangsdaten. Es kann mathematisch sichergestellt werden, dass aus den Ausgabedaten keine relevanten Rückschlüsse auf einzelne Fahrer gezogen werden können. Durch die Verifizierbarkeitseigenschaften von CC kann dies sogar gegenüber Kunden, Partnern und Gesetzgebern nachgewiesen werden. So können CC-basierte Anwendungen die Akzeptanz der Kunden für die Nutzung ihrer Daten drastisch erhöhen und bei der Einhaltung von Vorschriften helfen.

CC im Maschinenbau und in der industriellen Fertigung

„Industrie 4.0“ ist ein viel gehypter Begriff im Maschinenbau und in der industriellen Fertigung – insbesondere in Deutschland. Kurz gesagt steht Industrie 4.0 für den Ansatz, die Produktivität durch den massiven Einsatz von Sensoren und entsprechender Datenanalyse zu steigern. Doch nicht selten sind die Industriedaten sensibler Natur, da sie oft Geschäftsgeheimnisse und spezielles Know-how enthalten. Unternehmen sind daher oft nicht bereit, diese Daten zu teilen oder in der Cloud zu verarbeiten. CC kann diese Bedenken umfassend ausräumen. Das Prinzip „Daten teilen, ohne sie zu teilen“, das durch CC ermöglicht wird, wird in Zukunft viel Wert schaffen, wenn es um vorausschauende Wartung, digitale Zwillinge und andere datengetriebene Industrieanwendungen geht. So schätzt BCG in einem kürzlich erschienenen Blogbeitrag, dass durch den Austausch von Daten in der Fertigung ein Wert von 100 Milliarden Dollar freigesetzt werden könnte.

CC im Gesundheitswesen und in der medizinischen Forschung

Wenn es um Patientendaten im Gesundheitswesen geht, hat man es eindeutig mit hochsensiblen und regulierten Daten zu tun. In diesem Zusammenhang kann CC ein sicheres, parteiübergreifendes Training von KI für verschiedene Zwecke ermöglichen. Zum Beispiel können mehrere Krankenhäuser ihre Daten zusammenführen, um KI für die Erkennung von Krankheiten zu trainieren, etwa anhand von Bildern aus CT-Scans. Die Daten der Patienten bleiben dabei in jedem Schritt des Prozesses vertraulich. Auf diese Weise wird die Privatsphäre der Patienten geschützt und Krankenhäuser oder andere Datenbesitzer behalten die Kontrolle über ihre wertvollen Daten.

Eine der größten CC-basierten Anwendungen im Gesundheitswesen wird das „E-Rezept“ sein. Ab 2021 wird die E-Rezept-Infrastruktur die Arzneimittelverschreibungen innerhalb des deutschen Gesundheitssystems abwickeln. Mit Hilfe von CC werden die Patientendaten über den gesamten Lebenszyklus eines Rezepts – von der Arztpraxis bis zum Apothekenschalter – stark geschützt sein.

CC im Finanzwesen

Ein weiteres Beispiel, bei dem die sichere Kombination von Daten zwischen zwei Parteien einen erheblichen Wert freisetzen kann, ist das Finanzwesen. Durch CC können ein Einzelhändler und ein Kreditkartenunternehmen ihre Kunden- und Transaktionsdaten auf potenziellen Betrug hin überprüfen, ohne dass einer der beiden Parteien einen Schaden erleidet.