Die Preisträger der it security Awards 2024 stehen fest. Vergeben wurden sie in den Kategorien Management Security, Internet/Web Security, Cloud Security und IAM. Ausgezeichnet wurden die folgenden Hersteller: Abstract Security, Lasso Security, BxC-Consulting und Nokod Security.

Foto: Die Preisträger der it security Awards 2024: Erez Shalom, Lasso Security; Richard Betts, abstract.security; Ulrich Parthier, IT Verlag; Marcel Fischer, BxC-Consulting; (v.l.n.r.); nicht im Bild: Dr. Ursula Ron, Nokod Security.

Die it security Awards wurden am 22.10.2024 auf der IT-Security-Messe it-sa in Nürnberg verliehen.

- abstract security überzeugte in der Kategorie Management Security mit seiner innovativen Lösung für Sicherheitsmanagement, die traditionelle SIEM-Systeme übertrifft. Ein zentrales Merkmal ist der Abstract Security Engineer (ASE), eine KI-gestützte Technologie, die Bedrohungserkennung automatisiert und Sicherheitsanalysen in Echtzeit ermöglicht. Durch die Trennung von Compliance-Daten und Sicherheitsanalysen optimiert die Plattform die Datennutzung, verringert Kosten und beschleunigt die Bedrohungserkennung. Zudem bietet sie eine Datenspeicherlösung mit einem Klick, die den hohen Anforderungen an Datenschutz und Skalierbarkeit gerecht wird. Dies ermöglicht Unternehmen eine effizientere und schnellere Reaktion auf Bedrohungen.

Weitere Infos - Lasso Security erhielt in der Kategorie Internet/Web Security den it security Award. Lasso Security wurde für Unternehmen entwickelt, die Large Language Models (LLMs) einsetzen. Ziel ist es, die Risiken des unkontrollierten Einsatzes von LLMs, wie Data-Poisoning und AI-Pakethalluzinationen, zu minimieren, bei denen bösartige Daten in Trainingsmodelle eingeschleust oder nicht existierende Schadpakete generiert werden. Ein weiteres Problem sind Prompt-Injection-Angriffe, bei denen Schadcode über manipulierte Eingaben in Systeme gelangt. Lasso Security bietet die erste End-to-End-Lösung speziell für LLMs, um Organisationen zu helfen, sicher und effizient mit diesen KI-Tools zu arbeiten, ohne die Sicherheit zu gefährden.

Weitere Infos - Die CERIAL-Lösung von BxC Consulting überzeugte in der Kategorie Identity & Access Management. Sie automatisiert das Management digitaler Zertifikate in industriellen Umgebungen und übernimmt den gesamten Lebenszyklus der Zertifikate, von der Ausstellung bis zur Erneuerung. Dies reduziert manuelle Eingriffe und minimiert damit Fehler und Ausfallzeiten. Besonders in der Ära des Industrial Internet of Things (IIoT), in der die Anzahl vernetzter Geräte exponentiell wächst, bietet CERIAL eine skalierbare und effiziente Lösung zur Verwaltung von Zertifikaten. Es unterstützt moderne PKI-Protokolle (wie EST), ist plattformübergreifend nutzbar und an verschiedene PKIs anbindbar, was es flexibel in segmentierte Netzwerke integriert und die Betriebskosten senkt.

Weitere Infos - Nokod Security heißt die in der Kategorie Cloud Security prämierte Sicherheitsplattform. Sie hilft Unternehmen, Sicherheitsrisiken bei der Entwicklung von Low-Code/No-Code (LCNC)-Anwendungen und Robotic Process Automation (RPA) zu bewältigen. Das Besondere an Nokod ist die Fähigkeit, alle LCNC-Anwendungen und Automatisierungen in einem zentralen Dashboard zu überwachen, Sicherheitslücken und Schwachstellen automatisch zu erkennen und sofortige Lösungen anzubieten. Dies schließt auch den Schutz vor Datenlecks und Injektionsangriffen ein, die bei traditionellen Sicherheitsansätzen oft übersehen werden. Die Plattform bietet einfache Richtlinienverwaltung und ermöglicht es Unternehmen, ihre Sicherheits- und Compliance-Anforderungen effizient zu erfüllen, während sie die Produktivität durch sichere Citizen Development-Tools maximieren.

Weitere Infos

„Das Jahr 2024 hat gezeigt, dass das Innovationspotenzial in der IT Security-Branche nach wie vor extrem hoch ist“.

Ulrich Parthier, Herausgeber it security

Die Gewinner im Einzelnen:

Management Security

abstract security: Sicherheitsmanagement der nächsten Generation

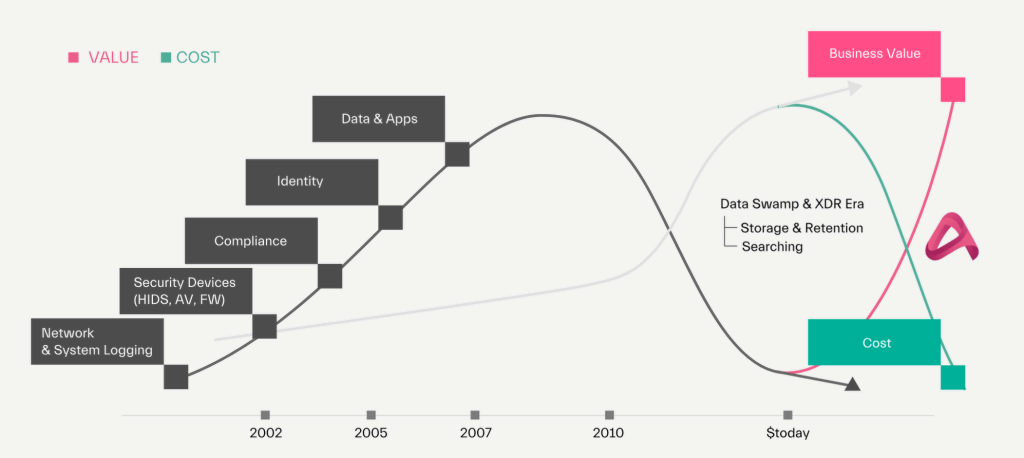

Das Thema heißt „Beyond SIEM“: Die Zukunft der Security Operations-Plattformen heißt „abstract security” – ein neuer Stern wird am Security-Himmel sichtbar. Denn das SIEM der nächsten Generation wird kein SIEM mehr sein. Warum? Nur 42 % der erfolgreichen Angriffe werden von einem traditionellen SIEM innerhalb einer Woche nach dem Eindringen entdeckt. Das bedeutet ihr Einsatz ist in den meisten Fällen zweifelhaft. Warum das so ist?

Bei herkömmlichen monolithischen Architekturen, die auf indexbasierten Ansätzen beruhen, sind die Alarmierungszeiten zu hoch.

Es benötigt also neuer Ansätze, um das Problem zu lösen: Abstract security hat eine revolutionäre Plattform mit einem KI-gesteuerten Assistenten entwickelt, um die Verwaltung von Sicherheitsanalysen besser zu zentralisieren.

Die innovative Lösung geht über SIEM-Lösungen der nächsten Generation hinaus, indem es Daten in Echtzeit zwischen Datenströmen korreliert. Dadurch können Compliance- und Sicherheitsdaten separat genutzt werden, um die Erkennungseffizienz zu erhöhen und die Kosten zu senken.

Der Unterschied

Zwischen Sicherheitsanalysen und Compliance gibt es einen grundsätzlichen Unterschied. Sicherheitsanalysen werden gestreamt, Compliance-Daten werden durchsucht.

Die Datenverwaltung von Abstract hilft den Teams bei der Optimierung der Daten, ohne die Einhaltung von Vorschriften oder die Sicherheitseffektivität zu beeinträchtigen. Dies ermöglicht Teams sofortige Kosteneinsparungen bei der Speicherung, eine schnellere Erkennung und leistungsstarke Analysefunktionen.

Die „Zukunft“ von SIEM ist bei vielen Anbietern nichts weiter als eine weitere Generation von Logging-Suchmaschinen mit einem neuen Dashboard und neuen Funktionen geworden. Es ist aber an der Zeit, die Fehler der Vergangenheit nicht mehr zu modernisieren, denn 95 % der gesammelten Protokolldaten sind für die Erkennung unbrauchbar. Ein niederschmetternder Wert. Es ist Zeit für einen Paradigmenwechsel.

Anwender müssen daher ihre Daten für Compliance- und Sicherheitszwecke trennen, um Kosten zu sparen, die Effizienz zu steigern und Ihre Erkennungsfunktionen zu verbessern.

In der Vergangenheit wurde sich zu sehr auf das Data Engineering konzentriert und die Sicherheitsexperten gezwungen, die Feinheiten von ETL zu lernen. Daraus ist Abstract entstanden, eine No-Code-Lösung für die Datenerfassung, -verwaltung und -umwandlung.

Internet/Web Security

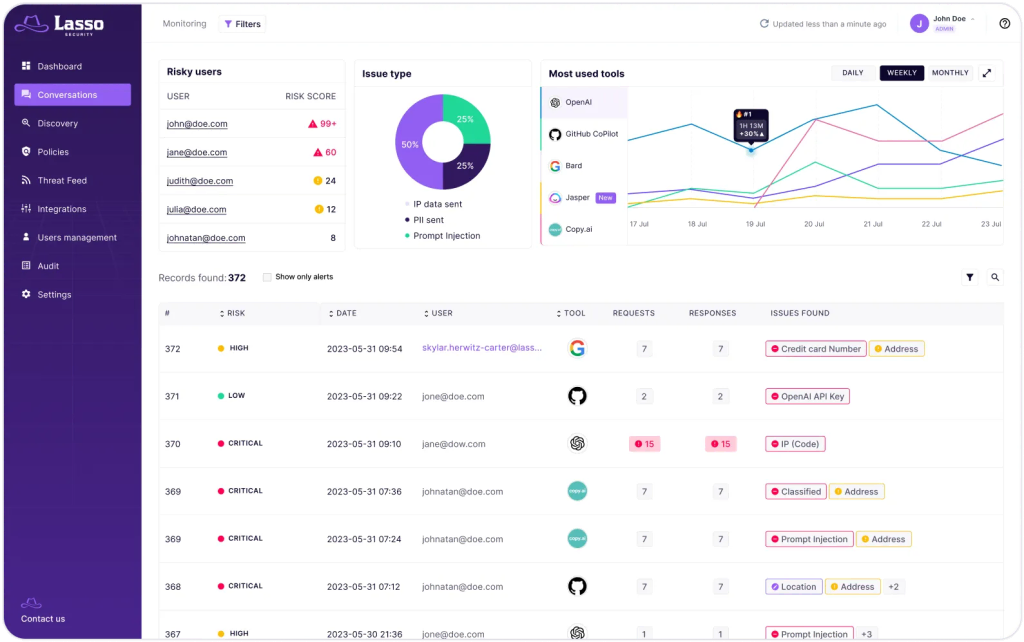

Lasso Security: KI-Sicherheitslösungen für die LLM-Technologie

Stellen Sie sich eine Zukunft vor, in der LLM-Technologie (Large Language Model) nicht nur produktiv, sondern auch sicher ist. Lasso Security arbeitet an genau dieser Zukunft und stattet LLM-Pioniere mit innovativen KI-Sicherheitslösungen aus.

Der unkontrollierte Einsatz von LLMs schafft bereits jetzt neue Schwachstellen für Organisationen jeder Größe. Unser Ziel ist es, unseren Kunden und Partnern dabei zu helfen, selbstbewusst voranzukommen, indem wir ihnen die Tools an die Hand geben, die sie brauchen, um Fortschritte zu erzielen, ohne die Sicherheit zu gefährden. Lasso ist das erste seiner Art: eine LLM-First-End-to-End-Sicherheitslösung für LLM-Pioniere.

Man muss sich darüber im Klaren sein, dass KI-Modelle häufig mit Daten trainiert werden, die aus nicht bereinigten Online-Quellen stammen. Das bedeutet, dass die Modelle zu einem leichten Ziel für Data-Poisoning-Angriffe werden können, bei denen die Angreifer den Trainingsdatensatz kompromittieren, indem sie schädliche Samples in das KI-Modell einschleusen. KI-Paket-Halluzination ist eine Angriffstechnik, bei der GenAI-Tools genutzt werden, um nicht existierende schädliche Pakete zu verbreiten, und zwar basierend auf den Modellausgaben, die dem Endbenutzer bereitgestellt werden. Die Integration eines halluzinierten Pakets in eine Produktionsumgebung kann ein sehr ernstes Sicherheitsrisiko für das Unternehmen darstellen. Untersuchungen von Lasso Security haben ergeben, dass Halluzinationen alles andere als selten sind: 24,2 % werden von GPT4, 22,2 % von GPT3.5, 64,5 % von Gemini und mehr verursacht.

Zudem treten Prompt-Injection-Angriffe auf, wenn ein Angreifer über ein Eingabefeld oder einen Befehl Schadcode in ein System einfügt. Im Zusammenhang mit Chatbots kann dies über manipulierte Benutzereingaben geschehen, die die Antworten des Bots manipulieren oder auf eingeschränkte Bereiche zugreifen. Diese Art von Angriff kann die Datenintegrität gefährden, vertrauliche Informationen stehlen und Chatbot-Dienste stören. Direkte und indirekte Prompt-Injections sind die beiden grundlegenden Kategorien, in die Prompt-Injection-Angriffe im Allgemeinen eingeteilt werden können. Sowohl direkte als auch indirekte Prompt-Injections stellen erhebliche Bedrohungen für GenAI-Anwendungssysteme

Use Case: Willkommen auf der Codier-Autobahn

Es scheint, als würde das heutzutage jeder Entwickler tun. Na ja, fast. Laut Gartner werden bis 2028 75 % der Unternehmenssoftwareentwickler diese Tools verwenden. Da GenAI fast jeden Aspekt unseres Privat- und Berufslebens durchdringt, überrascht es möglicherweise nicht, dass auf Large Language Models (LLM) basierende generative KI-Tools wie Copilot von GitHUb, Due AI von Google und CodeWhisperer von Amazon zu einem festen Bestandteil des Programmier-Toolkits geworden sind.

Doch es gibt eine Tatsache, die Sicherheits-, Risikomanagement- und Compliance-Leiter aufhorchen lassen sollte: Rund 80 % von ihnen umgehen Sicherheitsrichtlinien , wenn sie diese Tools verwenden, obwohl sie wissen, dass GenAI-Programmierassistenten regelmäßig unsicheren Code erstellen.

Hauptfunktionen und Vorteile des neuen Secure Code Assistant sind Produktivität, Effizienz, Qualität, Konsistenz, Geschwindigkeit und die Einhaltung von Standards.

Die Risiken

Bei allen Vorteilen, die GenAI-Code-Assistenten Entwicklern bieten, muss unbedingt sichergestellt werden, dass sich das Team auch der damit verbundenen Risiken bewusst ist.

Dazu zählen:

- Vorhersehbare Code-Sicherheit: KI-Modelle generieren häufig Code mit vorhersehbaren, statischen Mustern , die es Angreifern leichter machen, ihn auszunutzen.

- Veraltete Bibliotheken und Frameworks: Wenn veraltete Bibliotheken und Frameworks in den KI-Code-Assistenten integriert werden, können versehentlich ungepatchte Schwachstellen in die Software eingeführt werden, wodurch sie einem unbefugten Zugriff ausgesetzt wird.

- Data Poisoning: Man muss sich darüber im Klaren sein, dass KI-Modelle häufig mit Daten trainiert werden, die aus nicht bereinigten Online-Quellen stammen. Das bedeutet, dass die Modelle ein leichtes Ziel für Data-Poisoning-Angriffe werden können, bei denen Angreifer den Trainingsdatensatz kompromittieren, indem sie bösartige Samples in das KI-Modell einschleusen.

- Offenlegung vertraulicher Informationen und Code-Lecks: Bei der Verwendung eines Gen AI-Code-Assistenten ist das Risiko von vertraulichen Informationen und Code-Leaks, also der unbefugten Offenlegung von Quellcode, allzu real.

Die Bedrohung durch Code-Leaks machte im April 2023 Schlagzeilen, als berichtet wurde, dass Samsung ein internes Memo herausgegeben hatte, das die Verwendung von ChatGPT und anderen Chatbots verbot. Die Entscheidung fiel, nachdem ein unbeabsichtigtes Leck vertraulicher interner Quellcodes und Hardwarespezifikationen entdeckt wurde, die von Unternehmensingenieuren auf ChatGPT hochgeladen worden waren.

- Datenschutz bei Schulungen: Manchmal bietet ein Code-Assistent einen Live-API-Schlüssel an. Dies lässt darauf schließen, dass er möglicherweise auf Codebasen trainiert wurde, die echte, vertrauliche Daten enthalten. Dies wirft Bedenken hinsichtlich der Datenschutz- und Sicherheitspraktiken im Zusammenhang mit den Trainingsdaten für KI-Modelle auf.

- AI-Pakethalluzinationen: AI-Pakethalluzinationen sind eine Art Angriffstechnik, die LLM-Tools nutzt, um nicht existierende Schadpakete zu verbreiten, basierend auf Modellausgaben, die dem Endbenutzer bereitgestellt werden. Die Integration eines halluzinierten Pakets in eine Produktionsumgebung kann ein sehr ernstes Sicherheitsrisiko für das Unternehmen darstellen.

Basierend auf von Lasso durchgeführten Untersuchungen wurde festgestellt, dass Halluzinationen alles andere als selten sind: 24,2 % werden von GPT4, 22,2 % von GPT3.5, 64,5 % von Gemini und mehr verursacht.

IAM

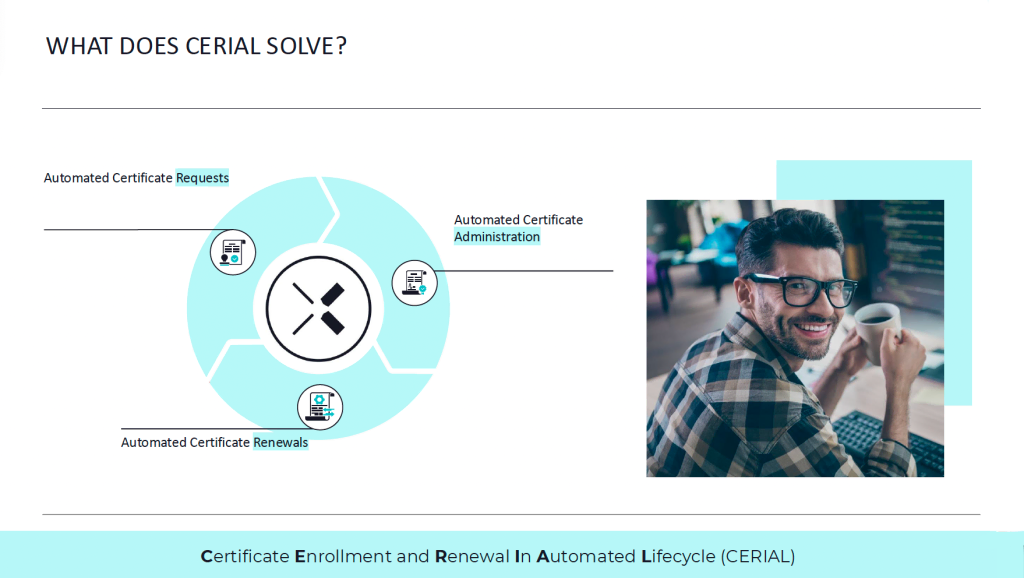

CERIAL: Vollautomatisierte Verwaltung digitaler Zertifikate

In der modernen Industrie sind digitale Zertifikate ein wesentlicher Bestandteil für die sichere und effiziente Kommunikation zwischen vernetzten Geräten. Die Lösung CERIAL von BxC-Consulting, revolutioniert das Management dieser Zertifikate, indem sie die Ausstellung und Erneuerung vollautomatisiert. Das Programm wurde entwickelt, um den Betreibern von Geräten die zeitaufwändige und fehleranfällige manuelle Verwaltung von Zertifikaten abzunehmen und gleichzeitig höchste Sicherheitsstandards zu gewährleisten.

Es übernimmt den gesamten Lebenszyklus der Zertifikate – von der Ausstellung über die Erneuerung bis hin zur Verwaltung. Bevor ein Zertifikat abläuft, sorgt es automatisch für die rechtzeitige Erneuerung, ohne dass ein Eingreifen durch den Betreiber erforderlich ist. Dies stellt sicher, dass Ihre Geräte immer über gültige und aktuelle Zertifikate verfügen, was Ausfallzeiten und Sicherheitsrisiken minimiert.

Mit dem Aufkommen des Industrial Internet of Things (IIoT) wächst die Anzahl der vernetzten Geräte in industriellen Umgebungen rasant. Jedes dieser Geräte benötigt ein digitales Zertifikat, um sicher und authentifiziert kommunizieren zu können. Die manuelle Verwaltung dieser wachsenden Anzahl an Zertifikaten wird zunehmend unpraktikabel und ineffizient. Unternehmen stehen vor der Herausforderung, skalierbare und automatisierte Lösungen zu implementieren, die es ihnen ermöglichen, den Überblick zu behalten und die Sicherheit der gesamten Infrastruktur zu gewährleisten.

Innovationspotenzial

- Nutzung von modernen PKI-Protokollen (EST)

- Freie Nutzung der Software ohne Lizenzkosten, was die Integration auf Kostenseite stark erleichtert

- Cross-Plattform Support – Windows, Linux, Raspberry Pi

- Herstellerunabhängige Lösung, Anbindung verschiedener PKIs möglich

- Keine zentrale Steuerung und Kontrolle, damit flexibel in segmentierte Netzwerke integrierbar

- Nutzung auf IIoT Geräten, die auf Linux basieren

Cloud Security

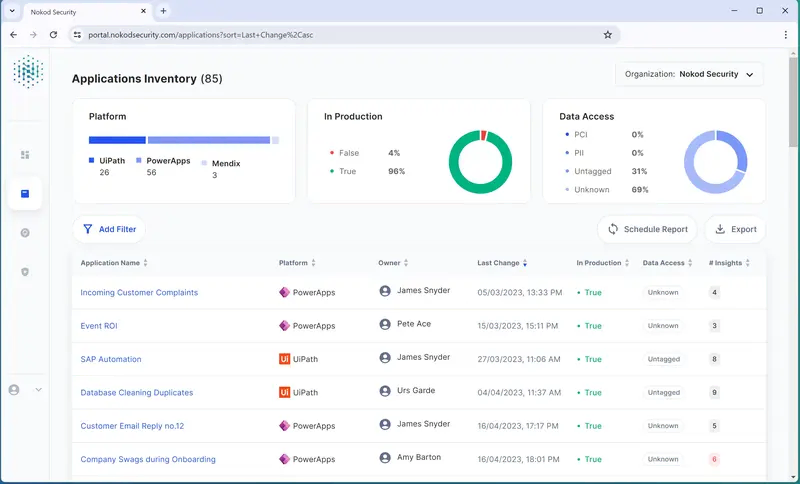

Nokod Security: Sicherheit für Low-Code/No-Code (LCNC)-Anwendungen

Das Problem: Low-Code/No-Code (LCNC)-App-Sicherheit

Die Lösung: Wie können Anwender Sicherheit in den Lebenszyklus ihrer Low-Code-/No-Code-Anwendung und gleichzeitig Compliance-Risiken im Auge behalten und wissen, welche Sicherheitsmaßnahmen Sie ergreifen sollten? Die Antwort lautet Nokod Security.

Ein herkömmlicher AppSec-Stack und seine herkömmlichen AppSec-Prozesse schützen das Unternehmen nicht vor Bedrohungen durch Low-Code-/No-Code-Apps, und Angreifer verfügen über sämtliche Kenntnisse und Vorteile.

Fazit

Immer einen Schritt voraus: mit Nokod Security. So sind Unternehmen in der Lage:

- Low-Code/No-Code-Anwendungen und RPA-Automatisierungen an einem zentralen Ort zu verwalten

- Cybersicherheits- und Compliance-Risiken dieser Anwendungen zu managen

- Schutz vor Datenlecks, Injection-Schwachstellen, ungepatchten Anwendungen und Komponenten und mehr