IT-Sicherheitsverantwortliche brauchen aktuelle Informationen über die Sicherheitslage, um Unternehmen proaktiv schützen zu können. Mit Threat Intelligence können sie dies wirksam erreichen – egal ob in Eigenregie oder durch den beauftragten Dienstleister wie etwa ein MSSP.

Zu einer umfassenden IT-Sicherheitsstrategie gehören zahlreiche Abwehrtechnologien: Endpunktschutz, Firewalls verschiedenster Ausprägung, Intrusion Detection & Prevention, VPNs, Web-Proxies, Mails-Security-Gateways, Zugangskontrollen oder Schwachstellen-Erkennung bis hin zum Management all dieser Sicherheitslösungen. Ebenso wichtig sind die damit verbundenen Prozesse wie das Patch-Management, Reaktionen auf Vorfälle, Desaster-Recovery oder Forensik – um nur einige zu nennen. Wie komplex diese Einzelbausteine einer Defensive auch sind – sie lassen sich nur mit relevanten Echtzeit-Informationen zur aktuellen Gefahrenlage bestmöglich betreiben. Threat Intelligence ermöglicht eine schnelle und präzise Beurteilung der individuellen Bedrohung, kann aktuelle Gefahren vorhersehen, abwehren oder deren Effekte auf das Netzwerk abschwächen.

Von den umfangreichen Erkenntnissen und Informationen einer Threat-Intelligence-Lösung profitieren sowohl große Unternehmen mit eigenem Security Operation Center, Anbieter von Managed Security Services (MSSP) oder auch kleinere Unternehmen, die auf ein externes verwaltetes SOC bzw. einen Managed Detection and Response-Dienst (MDR) zugreifen.

Informationen als Basis für die Defensive

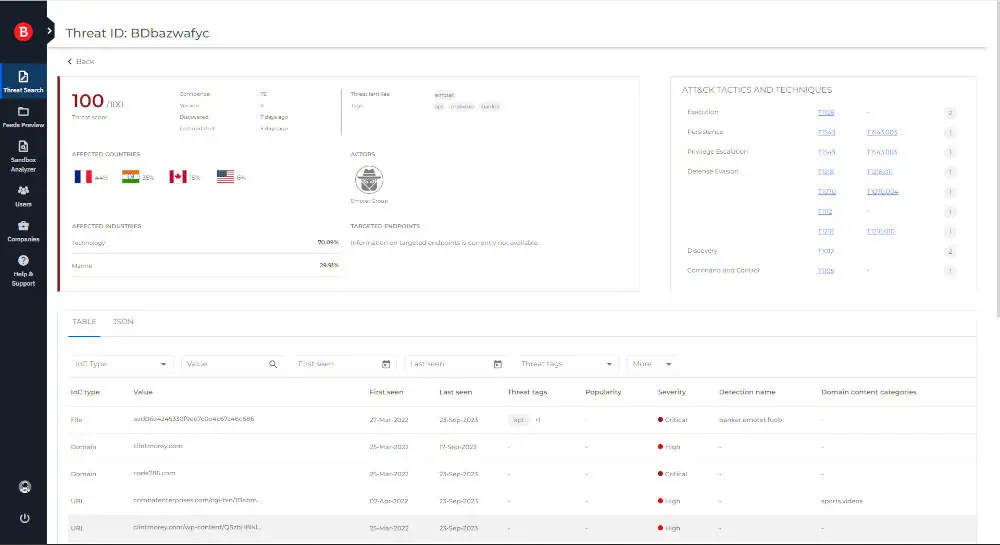

Threat Intelligence basiert auf Telemetriedaten von weltweit hunderten Millionen von aktiven Endpunkten. Zu dieser Telemetrie gehören nicht nur physikalische Endpunkte, sondern auch erweiterte Cloud-Instanzen oder IoT-Systeme. Diese unterschiedlichen Quellen liefern Details über beobachtetes Verhalten, schreiben cyberkriminelle Angriffe den richtigen Urhebern zu und verorten die Effekte eines Angriffs in MITRE. Informationen zur geographischen Verbreitung und zu von den Angreifern bevorzugten Plattformen zeigen zudem auf, wie wahrscheinlich ein Angriff auf das jeweilige eigene Unternehmen ist.

Nur wenn aktuelle Informationen in einen aussagekräftigen Kontext gestellt und mit dem Verhalten eines Bedrohungsmusters korreliert werden, lassen sich potenzielle Angriffe frühestmöglich erkennen. Auf Grundlage der vielen Informationen erstellen Experten Risikoprofile etwa für Ransomware-Attacken gegen Behörden: Daten über die Herkunft stattfindender Angriffe und die Art der Informationen, auf die Hacker zielen, liefern die Argumente, strengere Zugriffsregeln in der betroffenen Region und für die jeweiligen Informationen oder Systeme zu begründen und durchzusetzen.

Threat Intelligence unterstützt die Prävention komplexer Angriffe, wie etwa mehrstufige Attacken auf Zero-Day-Schwachstellen. Diese werden oft erst nach längerer Zeit bekannt, obwohl die betreffende Lücke schon seit Erscheinen der jeweiligen Software existiert. Unter Umständen haben Hacker bereits unauffällig Daten exfiltriert oder manipuliert.

Von der Reaktion zur Prävention

Der kontinuierliche Informationsfluss durch Telemetriedaten liefert in Echtzeit eine stets aktuelle Datenbasis zur aktiven Gefahrenlage. Aus Kontextinformationen zur Bedrohung in Bezug auf die IT des Unternehmens leiten Abwehrexperten dann ein für jedes Unternehmen in jeder Branche relevantes und aktuelles Risikoprofil ab. Der IT-Sicherheitsdienstleister oder die interne IT können präventiv die Abwehr steuern, ohne sich mit False Positives aufzuhalten.