Mit dem rasanten Fortschritt der Informationstechnologie entwickeln Cyberakteure immer neue und ausgefeiltere Methoden und Taktiken, um mit ihren Aktivitäten erfolgreich zu sein. Ausgangspunkt für viele dieser Operationen ist laut des neuesten Threat Hunting Reports von CrowdStrike die Kompromittierung der Identität.

62 Prozent der interaktiven Angriffsversuche basierten auf dem Missbrauch gültiger Zugangsdaten.

Dabei verlassen sich die Angreifer nicht nur auf die Ausnutzung legitimer Zugangsdaten. Vielmehr haben sie gezeigt, dass sie in der Lage sind, alle Formen der Identifizierung und Autorisierung für ihre Zwecke zu missbrauchen, einschließlich im Untergrund erworbener Zugangsdaten. Hier floriert der Handel: Die Zahl der im Dark Web geschalteten Inserate von Access-Brokern ist um 147 Prozent gestiegen. Dank des einfachen Zugriffs auf gültige Konten, die zum Kauf angeboten werden, sinkt die Einstiegshürde für eCrime-Akteure, die kriminelle Operationen durchführen wollen.

Breakout-Time auf Rekordtief

Mit 79 Minuten erreichte die durchschnittliche Breakout-Time ein neues Rekordtief. Die Breakout-Time gibt an, wie lange ein Angreifer im Durchschnitt benötigt, um sich von der anfänglichen Kompromittierung lateral zu anderen Hosts in der Opferumgebung zu bewegen. Sie sank von dem bisherigen Tiefstwert von 84 Minuten im Jahr 2022 auf den neuen Rekordwert von 79 Minuten in diesem Jahr. Besorgniserregend ist, dass die kürzeste Breakout-Time des Jahres lediglich sieben Minuten betrug.

Die Verkürzung der Zeitspanne verdeutlicht die rasant fortschreitende Agilität und Effizienz von Cyberkriminellen beim Ausnutzen von Schwachstellen und dem Eindringen in IT-Systeme. Es wird immer dringlicher, dass Unternehmen ihre Sicherheitsmaßnahmen auf den neuesten Stand bringen und proaktiv gegen solche Angriffe vorgehen, um ihre Netzwerke vor den Auswirkungen raffinierter und schneller Cyberangriffe zu schützen.

Cloud – das neue Schlachtfeld

Darüber hinaus wächst die Spezialisierung der Angreifer auf Cloud-Umgebungen. Die Vorteile, die die Cloud bietet, haben sie zu einem unverzichtbaren Bestandteil der modernen IT-Infrastruktur von Unternehmen gemacht. Die schnell wachsende Nachfrage an Cloud-Diensten sowie die Komplexität der Cloud-Verwaltung und -Kontrolle haben jedoch zu einer Wissenslücke bei der ordnungsgemäßen Sicherung dieser Umgebungen geführt.

Im Laufe der letzten Monate haben die Angreifer immer wieder bewiesen, dass sie alle wichtigen Cloud-Plattformen gut beherrschen. Besonders schnell haben die Angreifer herausgefunden, wie sie gängige Fehlkonfigurationen ausnutzen oder die integrierten Cloud-Verwaltungstools missbrauchen können. Besorgniserregend ist die Tatsache, dass einige Angreifer die Cloud-Umgebungen ihrer Opfer besser im Griff zu haben scheinen als die Unternehmen selbst.

Zunahme von Kerberoasting-Angriffe

Der erste Bericht unter der Leitung des neuen Counter Adversary Operations-Teams zeigt außerdem einen Anstieg der Kerberoasting-Angriffe um 583 Prozent im Vergleich zum Vorjahr auf. Dabei handelt es sich um eine Technik, die Angreifer missbrauchen können, um gültige Anmeldeinformationen für Microsoft Active Directory-Dienstkonten zu erhalten. Kerberoasting ist eine vorteilhafte Technik für Angreifer, da sie auf einen SPN abzielt, der mit einem Active Directory-Konto verknüpft ist, wodurch sie in der Regel über höhere Privilegien verfügen und der Angreifer dadurch seine Reichweite vergrößern kann und Zugriff auf sensible Dateien oder Systeme bekommt.

Die Angreifer setzen verstärkt auf identitätsbasierte Angriffe, wobei der Diebstahl und der Missbrauch kompromittierter Identitäten immer mehr an Bedeutung gewinnt.

Zeki Turedi

Darüber hinaus sind diese Angriffe schwer zu erkennen, da Kerberos-Aktivitäten in der alltäglichen Telemetrie so häufig vorkommen, dass die Angreifer in der Masse untertauchen können. Obwohl diese Technik gut dokumentiert ist, stellt sie eine erhebliche Bedrohung für Unternehmen dar.

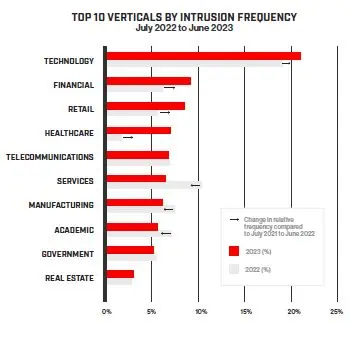

Technologie- & Finanzsektor traurige Spitzenreiter

Insgesamt ist die Zahl der interaktiven Angriffsversuche um 40 Prozent im Vergleich zum Vorjahr gestiegen, wobei der Technologiesektor im sechsten Jahr in Folge der am häufigsten angegriffene Sektor war, gefolgt vom Finanzsektor, dem Einzelhandel und dem Gesundheitswesen sowie der Telekommunikationsbranche. Besonders stark angegriffen wurde im Vergleich zum letzten Jahr der Finanzsektor.

Hier beobachtete CrowdStrike einen 80-prozentigen Anstieg des Volumens an interaktiven Angriffsversuchen. Das ist der größte Zuwachs an gezielten Angriffsaktivitäten, den CrowdStrike bisher in der Finanzdienstleistungsbranche beobachtet hat. Die aggressivsten staatsnahen Angreifer, die es auf den Finanzsektor abgesehen haben, sind Nordkorea-nahe Angreifergruppen. Sie sind weiterhin an zahlreichen finanziell motivierten Operationen beteiligt, die in erster Linie auf Finanz- und Fintech-Unternehmen abzielen.

Auch wenn sich einige Angreifer auf den Diebstahl von Kryptowährungen oder NFTs (Non-Fungible Tokens) konzentrieren, bleiben opportunistische „Big Game Hunting“-Ransomware- und Datendiebstahl-Kampagnen die primäre eCrime-Bedrohung für Finanzinstitutionen. Aufgrund der Notwendigkeit für die Opferorganisation, die Systembetriebszeit aufrechtzuerhalten, und des sensiblen Charakters des Sektors kommen eCrime-Bedrohungsakteure wahrscheinlich zu dem Schluss, dass Finanzinstitute bereit und in der Lage sind, Lösegeldforderungen zu zahlen.

Trend: Ausnutzung von RMM-Tools

Ein weiterer Trend in diesem Jahr war der Missbrauch bewährter Methoden, um auf die Umgebungen der Opfer zuzugreifen und zu navigieren. Zu diesen Methoden gehört beispielsweise die Ausnutzung von Schwachstellen und der Einsatz von Remote Monitoring and Management (RMM)-Tools. Die Zahl der Angreifer, die legitime RMM-Tools ausnutzen, ist im Vergleich zum Vorjahr um 312 Prozent gestiegen: Ein weiterer Beleg für die Berichte der CISA ist die Tatsache, dass Angreifer zunehmend legitime und bekannte Remote-IT-Management-Anwendungen nutzen, um nicht entdeckt zu werden. So können sie auf sensible Daten zugreifen, Ransomware einsetzen oder weitere gezielte Folgetaktiken installieren.

Die Leistung des menschlichen Einfallsreichtums

Angreifer wollen ständig ihre Reichweite vergrößern, ihre Vorgehensweise optimieren und ihre Wirkung verstärken, trotz der Hindernisse, die ihnen durch Sicherheitslösungen in den Weg gelegt werden. In dem Maße, in dem sich die Technologien und Sicherheitsprodukte, auf die sich Unternehmen verlassen, weiterentwickeln, verändern sich auch die Werkzeuge und Methoden der Angreifer – und zwar in einem alarmierenden Tempo. Dies ist die Nische, die von der menschlichen Bedrohungsjagd in der Sicherheitsbranche ausgefüllt wird.

Die Threat Hunter verfolgen die sich weiterentwickelnden Bedrohungen mit der gleichen Hartnäckigkeit, Kreativität und technischen Kompetenz, die sie auch bei den Angreifern sehen. Es ist die Nutzung des menschlichen Einfallsreichtums, die es den Gegnern wirklich unmöglich macht, sich zu verstecken.

Messestand 324, Halle 7A