Das Risikomanagement als Bestandteil der Unternehmensführung gewinnt immer mehr an Bedeutung. Jedes Unternehmen, unabhängig von der Größe und dem Umsatz, ist stetig mehr Risiken ausgesetzt. Diese gilt es hinsichtlich ihres Gefahren- oder Chancenpotentials zu beurteilen und zu kategorisieren.

Im ersten Teil dieses Beitrages (it security Juli/August 2008) ging es um die sogenannte SWOT-Analyse, anhand derer Stärken, Schwächen, Chancen und Gefahren beurteilt werden können, die entscheidend für das unternehmerische Handeln sind. Nun wird es handfest. Denn es gilt die Frage zu beantworten: Wie soll mit der großen Menge an Informationen umgegangen werden.

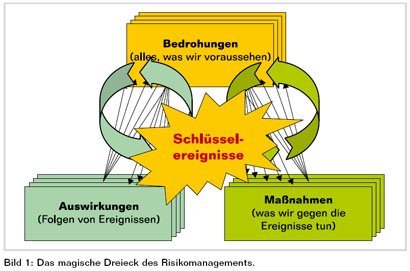

Das magische Dreieck

Doch noch sind wir nicht beim praktischen Tun. Es fehlt der Zusammenhang zwischen Ursache – Wirkung – Abhilfe. In der BSG wird für die Darstellung eine einfache Zeichnung, das magische Dreieck, verwendet. Jeder Bedrohung kann eine Menge von Auswirkungen zugeordnet werden, andererseits hat eine bestimmte Auswirkung die Ursache in verschiedenen Bedrohungen. Gleiches gilt für die Bedrohungen, für jede Bedrohung ist ein ganzes Bündel von Gegenmaßnahmen vorstellbar. Andererseits wirkt eine bestimmte Maßnahme oft gegen eine Vielzahl von Bedrohungen. In beiden Fällen wird von einer m:n-Beziehung gesprochen. Die Darstellung ist aber eine starke Vereinfachung. Wie bereits im ersten Teil verdeutlicht, sind Auswirkungen eines bestimmten Ereignisses ihrerseits wieder neue Bedrohungen. Ebenso können Maßnahmen selbst wieder Bedrohungen sein. So ist beispielsweise die günstige Maßnahme „Daten auslagern ihrerseits eine Bedrohung für unerwünschte Dateneinsicht. Jede ausgelagerte Kopie führt zu einer zusätzlichen Bedrohung. Beginnt man, Bedrohungen, Auswirkungen und Maßnahmen einzeln aufzuzeichnen und miteinander zu verbinden, erhält man ein äußerst fein verästeltes und vernetztes Gesamtbild. Für den Bereich Informatiksicherheit hat die BSG ein solches Netz aufgezeichnet. In ihrer Datenbank konnten am Schluss über 14.000 Verbindungslinien (Kanten) zwischen den erkannte Bedrohungen, Auswirkungen und Maßnahmen festgehalten werden.

Maßnahmen planen und ergreifen

Entgegen allen Empfehlungen ist es eher müßig, ein „Risikoportfolio“ oder eine ähnliche Matrix zu entwickeln, bei der die verschiedenen Risiken nach Eintrittswahrscheinlichkeit und Schadenfolge eingeordnet und lokalisiert werden können. Gerade die Risiken mit katastrophalen Auswirkungen kommen (zum Glück) selten vor. Sie würden also gemäß Risikoformel aus der Prioritätenliste herausfallen. Dazu kommt, dass es nicht eine einzige Maßnahme gegen ein Großrisiko gibt, sondern einen ganzen Fächer von vorbeugenden, behebenden, wiederherstellenden und überwälzenden Maßnahmen. Aus diesem Grund wird die „Rückwärtsmethode“ empfohlen. Dabei wird nicht nach der Eintrittswahrscheinlichkeit, sondern nach den unbedingt zu vermeidenden Schäden gefragt. Daraus abgeleitet werden diejenigen Maßnahmen, die zwingend zu ergreifen sind (Good Security Practice) und die nach Risikoaffinität der Geschäftsleitung selber getragen oder reduziert werden müssen.

Maßnahmentypen

Es wird zwischen drei Kategorien von Maßnahmen unterschieden:

-

Typ A: Die „Muss-Maßnahmen“

Maßnahmentyp A sind die „gerichtsfesten“ Maßnahmen, die man ungeachtet einer bestimmten Gefährdung als Basisschutz anordnen beziehungsweise einhalten muss. Die Einhaltung ist mit einer Prüfliste in periodischen Abständen zu überwachen. Brandverhütung, Brandschutz, Einbruchsschutz, Überwachen des Firmengeländes, Vier-Augen-Prinzip beim Zahlungsverkehr, Visumszwang bei bestimmten Ausgabehöhen, Schutzbrillen beim Umgießen von Chemikalien, Verbot des Eigenhandels mit Wertschriften, all dies sind Typ A-Maßnahmen. -

Typ B: Skalierbare Maßnahmen

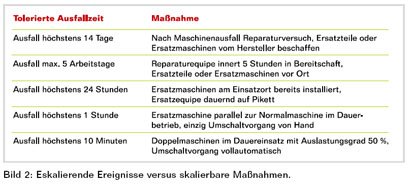

Nebst dem Basisschutz gegen das „Grundrauschen“ einer großen Zahl verschiedenster Bedrohungen müssen gegen bestimmte Ereignisse skalierbare Maßnahmen angeordnet werden können. Ein skalierbares Ereignis ist beispielsweise der Ausfall einer Maschine, eines Werkes, eines Rechenzentrums. Skalierend sind die Maßnahmen insofern, als eine ganze Tabelle verschiedenster Mechanismen definiert werden kann, abhängig vom Duldungsgrad bezüglich des Ereignisses (siehe Bild 2). Während im normalen Produktionsbetrieb ein Produktionsausfall von mehreren Stunden noch akzeptiert werden kann oder muss, wird das Krankenhaus bezüglich Stromversorgung bereits im Minutenbereich empfindlich gestört, und die Radarüberwachung der Flugsicherung darf nicht einmal während einiger Sekunden ausfallen. Bei skalierenden Maßnahmen können zwei Arten von Triggern (Auslösern) unterschieden werden:-

Der Severity-Index (Bedeutungsindex) kann verbal oder nummerisch ausgedrückt werden. Die BSG, beispielsweise, verwendet einen Severity-Index von 2 bis 3, bei dem 2 der tiefste Zielwert und 3 der höchste Wert ist. Ein Severity-Index von 3 in der Dimension Verfügbarkeit würde bedeuten, dass der Verfügbarkeit in diesem Bereich die allerhöchste Bedeutung zugemessen werden muss. Allgemeine Sorgfalt: die Typ A-Maßnahmen sowie alle skalierbaren Maßnahmen müssen demzufolge auf den höchsten Grad getrimmt sein.

-

Der Schwellenwert sagt aus, ab welcher Intensität eine Auswirkung für das Unternehmen „unerträglich“ wird. Der Schwellenwert gibt zusätzliche Hinweise auf die Schwere der zu ergreifenden Maßnahmen. So ist beispielsweise der Schwellenwert „Ausfallzeit“ sehr hilfreich, wenn es um die Festlegung der Redundanzen von Computersystemen geht.

-

-

Typ C: Die Empfehlungen

Es gibt für jede Bedrohung eine ganze Menge an Maßnahmen, die ergriffen werden können, seien sie vorbeugend, abwehrend, überwälzend oder ähnliches. Jede dieser Maßnahmen oder Ratschläge ist es wert, beachtet zu werden. Eine ausgezeichnete solche Sammlung ist das „Grundschutzhandbuch“ des deutschen BSI (Bundesamt für Sicherheit in der Informationstechnik). Dieses kostenlos erhältliche umfassende elektronische Nachschlagewerk bietet alle nur erdenklichen Maßnahmen für sehr viele Ereignisse im Bereich der Informationssicherheit. Die BSG unterhält ihr eigenes Nachschlagewerk „BSGITSEC AdCat“, das in Papierform oder als elektronische Datenbank den Informatik-Sicherheitsbeauftragten zur Verfügung gestellt wird.

Falls jede Maßnahme seine Wirksamkeitszahl pro Schadensdimension und jedem Ratschlag ein Nützlichkeitsindex zugeordnet wird, kann die Wirkmächtigkeit einer Maßnahme im bestimmten Bedrohungsumfeld berechnet werden. Auf diese Art ist es möglich, bei einem bestimmten Schutzbedarf zu eruieren, welche Maßnahmen (ausschließlich Typ A und C) am ehesten Erfolg versprechen.

Aufgabe der Geschäftsleitung

Ohne Zweifel ist es wichtig, dass die Geschäftsleitung die Einführung des Risikomanagements unterstützt. Sie muss auch die entsprechenden Mittel freigeben. Es sind vor allem drei Dinge, die der Geschäftsleitung obliegen:

-

Die Geschäftsleitung muss mit gutem Beispiel vorausgehen. Einmal angeordnete Maßnahmen müssen gerade auch auf der Kaderstufe und im obersten Leitungsgremium genau beachtet werden. Nichts ist so abträglich wie ein GL-Mitglied, das Sicherheitsmaßnahmen ins Lächerliche zieht, beispielsweise nicht registrierte Besucher ins Rechenzentrum hineinlässt, sein Benutzerpasswort mit der Sekretärin teilt, kleine Unkorrektheiten bei der Spesenabrechnung seiner Mitarbeiter „durchwinkt“.

-

Die Geschäftsleitung muss dem Sicherheitsverantwortlichen Profil geben und verbindlich die Risikoneigung des Unternehmens vorgeben und vorleben. Wie groß ist die Bereitschaft, Schäden aus Großrisiken zu „erleiden“ anstatt vorbeugend Maßnahmen zu treffen? Die GL muss auch bereit sein, explizit die Verantwortung für solche Entscheidungen zu tragen und nicht den Fachleuten zu überlassen.

-

Die GL muss deutlich signalisieren, dass die Maßnahmen vom Typ A nicht mehr „zerredet“ sondern einfach befolgt werden müssen.

Für die Großrisiken ist festzulegen, was nicht passieren darf:

1. Das Rechenzentrum darf nie länger als 24 Stunden ausfallen.

2. Die geschäftsrelevanten Daten dürfen nie vollständig verloren gehen.

3. Das zentrale Hochregallager darf nie mehr als sechs Stunden still stehen.

4. Die Daten der Auslandkunden dürfen nie in unberechtigte Hände fallen.

Komplexitätsreduktion tut Not

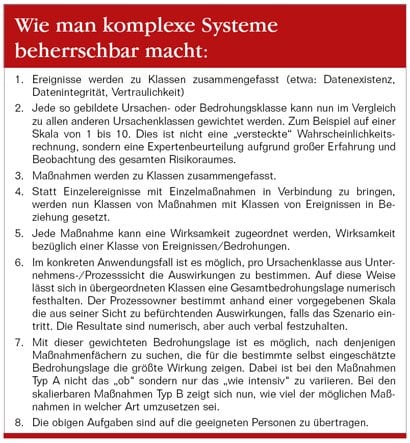

Befolgte man die obigen Ratschläge, so würde das Risikomanagement eines Unternehmens bald vor einem unlösbaren Berg von Fragen und Antworten stehen. Sämtliche denkbaren Maßnahmen mit sämtlichen undenkbaren Ursachen und sämtlichen Auswirkungen in einem großen Netzwerk aufzuzeichnen ist eine unnötig große Aufgabe, und die Konsequenzen daraus zu ziehen eine unmögliche Problemstellung. Wir müssen die Systemkomplexität reduzieren und die Arbeit verteilen auf Leute, die einmalig die generellen Fragen bearbeiten, Leute, die die konkreten Risiken bewerten und Leute, die die daraus zu ziehenden Konsequenzen ableiten. Das klassische Bild des Risikomanagements im Sinne eines einfachen Kreislaufes ist nicht zielführend. Aus der allgemeinen Systemtheorie ist bekannt, wie man komplexe Systeme beherrschbar machen kann: Bilden von Subsystemen, von Klassen und Verbindungen zwischen den Subsystemen an- und abschaltbar machen.

Arbeitsteilung

Der Aufwand für die beschriebenen Arbeiten in der Risikolandkarte (siehe it security Juli/August 2008) ist beträchtlich, ebenso die Kosten für den Bezug von Expertenmeinungen. Im Bereich Informatiksicherheit hat die BSG eine Arbeitsteilung entwickelt, die auch auf das unternehmensweite Risikomanagementverfahren übertragen werden kann.

-

Das Ursache-Wirkungsnetz

Dieses kann unabhängig vom Einzelunternehmen entwickelt werden. Es ist eine Fleiß- und Fantasiefrage, mit einem geeigneten Instrument einen Katalog von Ursache-Wirkungszusammenhängen aufzustellen. Wenn das Netz auch noch grafisch dargestellt werden kann, umso besser. Für die Informatiksicherheit hat die BSG mit einer Access-Datenbank die Elemente und Beziehungen gespeichert, und mit einem Hilfswerkzeug das Netz erzeugt. Dank Beizug einiger Experten konnte über mehrere Jahre eine Gesamtübersicht erzeugt werden. -

Schlüsselereignisse

Das obige Netz ist auf Schlüsselereignisse zu untersuchen. Wenige Ereignisse sind zu definieren, denen auf der Risikoseite möglichst große Ursachen – Wirkungsteilnetze zugeordnet werden können und auf der Wirkungsseite offensichtliche Schäden gegenüberstehen. -

Auswirkungsparameter

Unabhängig von konkreten Ereignissen kann eine generelle Auflistung möglicher Schäden erarbeitet werden. Welche Schadenskategorien sind zu berücksichtigen, auf welcher Skala, am besten sogar mit konkreten Schadensbilderbeschreibungen. -

Ursache – Maßnahme

Wie bereits dargelegt, ist es angesichts des komplexen Ursache-Wirkungs-Maßnahmennetzes erstens zu aufwändig und zweitens gar nicht nötig, jeder Ursache eine direkte Maßnahme gegenüberzustellen. Die Maßnahmen Typ A sind aufzulisten und zu werten.

Falls man neu mit so einer Liste beginnen muss, so ist diese Aufgabe einem Team von Fachleuten zu übertragen, die viel vom Themengebiet verstehen. Es ist nicht nötig, in jedem Unternehmen neu mit dem Zusammentragen zu beginnen. Dass die Daten in einem geeigneten Instrument als Datenbank zu hinterlegen sind, und nicht nur in einem einfachen Tabellensystem, ist eine Empfehlung des leidgeprüften Praktikers.

-

Risikodialog pro „Prozess“

Der Risikodialog, also die Festlegung, welcher Schaden in welcher Dimension bei welchem Schlüsselereignis zu befürchten ist, kann nur vom Prozessowner des diskutierten Bereichs bestimmt werden. Nur der Betroffene weiß, was die Auswirkungen eines Ereignisses sind. Allerdings ist er mit dem oben beschriebenen strukturierten Risikodialog unterstützt. Die Erfahrung zeigt, dass eine umfassende Analyse in wenigen Stunden abgeschlossen ist. -

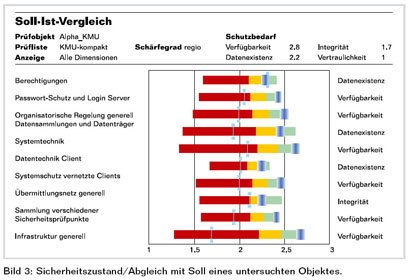

Bereits ergriffene Maßnahmen

Die Datenbank mit den Typ A-Maßnahmen und die Datenbank mit den Typ B-Maßnahmen dienen in erster Linie der Erhebung der tatsächlich vorhandenen Maßnahmen und Dämme. Strukturierte Interviews mit den Fachleuten im Betrieb geben ein Bild der Sicherheitslandschaft. In Kombination mit dem erhobenen Schutzbedarf kann jetzt ein Soll-Ist-Vergleich erzeugt werden (siehe Bild 3), zusätzlich fallen Listen noch fehlender Maßnahmen oder Lücken an. -

Wer zieht die Schlüsse?

Die Auswirkungen sind nun bekannt, nun sind sie mit den bedrohten Objekten zu verknüpfen und die Werte sind zu übertragen. Nach diesen Arbeiten sind die (in)direkten Zusammenhänge zwischen Bedrohungen und zu ergreifenden Maßnahmen ersichtlich, und es können Vorschläge für Verbesserungen gemacht werden. Die beschriebenen Tools geben Erklärungshilfen und unterstützen die Arbeit, ersetzen aber niemals den Fachmann.

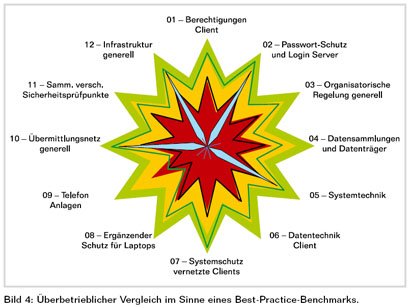

Benchmark

Alles, was bei mehreren Unternehmen erhoben und mit einem numerischen Maß gemessen wird, kann grundsätzlich miteinander verglichen werden. In der BSG-Methode wird einzig der Erreichungsgrad der Typ B-Maßnahmen in einem überbetrieblichen Benchmark verglichen. Der Benchmark ist also auf einer relativ tiefen Stufe der Risikopyramide angesiedelt. Er beantwortet die Frage: „Wie gut erfüllen die Vergleichsunternehmen die generellen Sicherheitsanforderungen Typ A, zum Beispiel im Objektbereich „Serverschutz“?

Fazit

Mit der Einführung eines integrierten Risiko-Management-Systems wird die frühzeitige Erkennung potentieller Risiken angestrebt und zugleich ein Steuermittel für die Einführung der Organisation zur Verfügung gestellt. Doch wer will die Risikoanalyse? Eigentlich sollte ein ausgeprägtes Bedürfnis all derjenigen bestehen, die Risiken kreieren, zum Beispiel die Unternehmensleitung. Dass Versicherer Analysen erstellen, obwohl sie eigentlich keine Risiken erzeugen, versteht sich von selbst. Dass aber Behörden/Gesetzgeber ab 01. Januar 2008 Risikoanalysen verlangen, obwohl auch sie keine schaffen, lässt den Schluss zu, dass Risikoverursacher offenbar viel zu wenig über ihr Wirken im negativen Sinne nachdenken. Man darf deshalb überaus gespannt sein, welche Wirkung auferlegte, behördlich vorgeschriebene Risiko-Analysen zeitigen. Ohne Einsicht in die Notwendigkeit dürfte der Nutzen aus Erfahrung bescheiden ausfallen. Doch die Zukunft wird es zeigen.

Rudolf Baer

Diesen Artikel finden Sie auch in der Ausgabe September/Oktober 2008 des it security.