Moderne Sicherheitslösungen ziehen nicht nur die aktuelle, sondern vor allem die kommende Gefahrenlage in Betracht. Malwareschutz ist eine Investition in die Zukunft und verlangt daher bereits jetzt Schutztechnologien, die auch morgen noch wirksam sind.

Proaktive Technologien nehmen den Kampf auf – „zero-hour-protection“

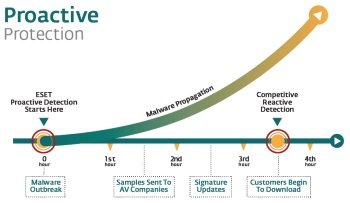

Viren, Würmer und Spyware entwickeln sich laufend weiter, denn Malware-Autoren sind bestrebt, Sicherheitslösungen zu umgehen. In der Vergangenheit haben Signatur-basierte Sicherheitslösungen gute Arbeit geleistet. Aber sie haben ein entscheidendes Manko: der Schutz ist lediglich reaktiv und benötigt permanente Aktualisierungen – brandgefährliche "zero-day" Attacken lassen heute jedoch kaum Zeit, ein Update abzuwarten.

Das kritische Zeitfenster zwischen Virenausbruch und Bereitstellung von Signaturupdates gilt es zu schließen – genau hier liegt die Hauptangriffsfläche von Malware.

Proaktive Sicherheitstechnologien sind in der Lage, diese Sicherheitslücke zu schließen. Sie bieten also permanenten Schutz vor Malware – ohne Zeitverzögerung („zero-hour-protection“) wie bei Signatur-basierten Lösungen und vor allem auch gegen unbekannte Malware. Je ausgefeilter und variantenreicher proaktiv funktionierende Produkte entwickelt werden, desto besser werden sie auch gegen zukünftige Bedrohungen schützen können.

Signatur-basierte Sicherheitslösungen werden nicht durch proaktive Lösungen ersetzt, sondern erweitert. So lassen sich die Vorteile beider Technologien optimal ausnutzen.

Moderne Architektur einer Antivirensoftware unter der Lupe

Am Beispiel von ESET NOD 32 Antivirus, das als Vorreiter in Sachen proaktive Erkennung gilt, lässt sich die Architektur einer modernen Sicherheitslösung am besten verdeutlichen.

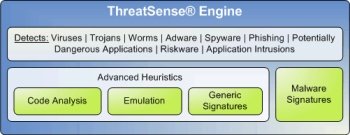

Um vor neuen Bedrohungen von Beginn an Schutz zu bieten, hat ESET die „ThreatSense Engine“ entwickelt. Die Kombination aus reaktiver und proaktiver Scan-Technologie verbindet die Vorteile beider Technologien und garantiert so hohe Scanergebnisse, Geschwindigkeit und Stabilität.

Für die meisten bekannten Viren verfügt ThreatSense über traditionelle Signaturen. Um neue Varianten bekannter Malware-Familien von Beginn an zu erkennen, nutzt ThreatSense generische Signaturen.

Einfache heuristische Methoden erlauben das Erkennen von bestimmten Makro- und Script-Viren. Bei komplexer Malware setzt ThreatSense auf die eingebaute "Advanced Heuristic". Diese ist in der Lage, ausführbare Programme in einer abgesicherten Umgebung proaktiv zu decodieren und analysieren. Eine Vielzahl neuer Win32-Würmer, Backdoor-Programme, Trojaner und Rootkits können auf diese Weise von Anfang an gestoppt werden.

Mit Archivieren und Packen versuchen Malware-Autoren traditionelle, Signatur-basierende Scanmethoden auszutricksen. ThreatSense enthält für diesen Fall generische Unpacking- und Emulationstechnologien, um so praktisch jede versteckte Malware in laufzeitkomprimierten Paketdateien ausfindig zu machen.

Immer am Puls der Zeit – Virenanalytiker forschen nach neuen Gefahren

Bevor überhaupt proaktive Technologien entwickelt oder verbessert werden, müssen zunächst die aktuellen Gefahren erkannt und potenzielle neue Malware-Trends aufgespürt werden. Die Virenanalytiker der ESET Malware Labs forschen permanent nach neuen Entwicklungen, Tendenzen oder Gefahrenmustern. Diese Erkenntnisse werden intensiv analysiert, bewertet und in neue Antimalware-Technologien umgesetzt.

Auch die Aufklärung der Anwender gehört zu den Aufgaben von Virenanalytikern, um das Sicherheitsbewusstsein der PC-Nutzer zu schärfen und das Sicherheitsrisiko Mensch weiter zu minimieren.

Für die kommenden Monate erwarten die ESET-Experten folgende Malware-Trends

-

1. Erpressungsversuche von Anwendern, die auf gefälschte Antimalware-Software reingefallen sind, werden als weitere Einnahmequelle im Spiel mit Fake Antimalware befürchtet. Dies könnte einhergehen mit einer zunehmenden Weiterentwicklung von Social Engineering-Techniken und deren Funktionalität.

-

2. Schädliche und betrügerische Werbung ist ein Wachstumsmarkt, denn zum einen besitzen Malware-Autoren Geld zum Investieren und zum anderen kümmern sich Werbetreibende selten um die Werbeinhalte, für die sie eine Plattform bieten.

-

3. Es werden mehr Angriffe auf gängige Browser erwartet, da diese von den Anwendern bevorzugt genutzt werden.

-

4. Mobile Geräte werden immer mehr zur Zielscheibe, wie Proof-of-Concept (PoC)-Attacken und Exploits von mobilen Browsern zeigen. Beispielsweise sind Anschläge gegen WebKit-basierte Browser wahrscheinlich, wie sie im iPhone und Google Android-Handys zu finden sind.

-

5. Mit steigenden Gefahren müssen auch Anwender rechnen, die andere Betriebssysteme als Windows nutzen (OS X und Linux vor allem). Je mehr diese an Popularität gewinnen, desto signifikanter wird die Bedrohung werden.

-

6. Malware-Autoren werden verstärkt Verschleierungstechniken einsetzen, um die Phase zu verlängern, in der die Infektion unentdeckt bleibt. Die Zeiten, in denen sich Malware möglichst schnell und weitläufig verbreiten soll, sind längst vorbei: Heute ist ein maximaler Return on Investment (ROI) das erklärte Ziel von Schadprogrammen.

-

7. Das Austricksen von Antimalware-Software durch das Verstecken von Schadcode in verschiedenen Dateiformaten (PDF, JavaScript-, Medien -Dateien etc.) wird zunehmen. Es ist wahrscheinlich, dass weitere Versuche gestartet werden, um ausführbare Inhalte in allem zu verstecken, was für das Opfer wie eine reine Datendatei erscheinen könnte.

-

8. Traurig, aber wahr: Mit vermehrten Social Engineering Attacken muss gerechnet werden. Diese werden mit mehr Raffinesse in den angewandten Techniken vorgetragen werden als bisher. Eine zuverlässige und Erfolg versprechende Vorgehensweise ist dabei der Angriff auf das schwächste Glied in der Sicherheitskette: den Anwender. Man sollte zwar den hohen Arbeitsaufwand für die Schaffung von Zero-Day-Attacken nicht unterschätzen, die von Schwachstellen in Anwendungen, System- und Netzwerk-Software profitieren sollen, allerdings werden oftmals einfach die Leichtgläubigkeit und zuweilen Naivität der Opfer ausgenutzt, um sicher ans Ziel zu kommen.

-

9. Immer mehr Cyberkriminelle setzen auf anspruchsvolle Business-Modelle. Malware-Verbreitung hat heutzutage wenig mit der Arbeit begeisterter jugendlicher Programmierer zu tun, die austesten wollen, wie clever und erfinderisch sie sind. Vielmehr dreht sich alles um das schnelle Geld und einen hohen Return on Investment. Malware ist dabei nur noch Mittel zum Zweck.

-

10. Ein weiterer Trend wird dahin gehen, dass Malware auch gegen VM (Virtual Machine)-Ware resistent wird/bleibt, sobald sie eine virtuelle Umgebung bemerkt oder selbstständig nach verwertbaren Schwachstellen sucht, die missbraucht werden könnten. Es ist auch wahrscheinlich, dass hoch entwickelte Botnets-Technologien Virtualisierungstechniken einsetzen werden, um ihr schädliches Treiben auf einem infizierten Rechner kaschieren zu können. Der vermehrte Einsatz von Kernel Mode Rootkits wird das Aufspüren von ausgeführter Malware noch schwieriger machen.