Der renommierte AXA Future Risks Report 2021 nennt als zweitwichtigste globale Bedrohung nach dem Klimawandel und noch vor Pandemien und Infektionskrankheiten die wachsenden Risiken durch Cyber-Attacken.

Tatsächlich haben diese laut aktuellem BKA-Lagebericht erheblich zugenommen, sind professioneller geworden und konzentrieren sich oft auf kritische Infrastrukturen (KRITIS). Nicht zuletzt dieser Bedrohungslage begegnet das neue IT-Sicherheitsgesetz. Ralf Kempf, CTO des SAP-Security-Spezialisten SAST SOLUTIONS, erläutert die Herausforderungen für ein erfolgreiches S/4HANA-Projekt unter den Gesichtspunkten des SiG 2.0.

Für SAP S/4HANA haben sich gerade hinsichtlich SiG 2.0 die Sicherheitsanforderungen an KRITIS-Betreiber verändert, Datenbank, User Interface, Gateway, Applikationen und Berechtigungen sind enger zusammengewachsen, der Zugriff auf wichtige Daten ist komplexer geworden – und somit auch schwieriger zu überwachen. Das Sicherheitsgesetz fordert von allen KRITIS-Unternehmen ein detailliertes Business Continuity Planning und Desaster-Recovery-Szenarien, prozessuale, direktive und reaktive Maßnahmen, um schon im Vorfeld die Härtung der Systeme so durchzuführen, wie sie Marktstandard ist. Dabei gilt es, konkrete Vorgaben einzuhalten, wie man KRITIS-Architekturen baut, denn es ist stets zu beachten, dass man Infrastruktur und Prozesse so definiert, dass sie später im Rahmen einer SiG-Abnahme auch prüffähig sind und abgenommen werden.

Diese Qualität der Architektur und Prozesse muss zyklisch nachgewiesen werden und setzt ein Umdenken voraus: Man kann nicht einfach weiterverfolgen, was man schon immer auf seine Weise getan hat, sondern muss konkrete Vorgaben erfüllen.

SiG-2.0-Aspekte bereits in Frühphase bedenken

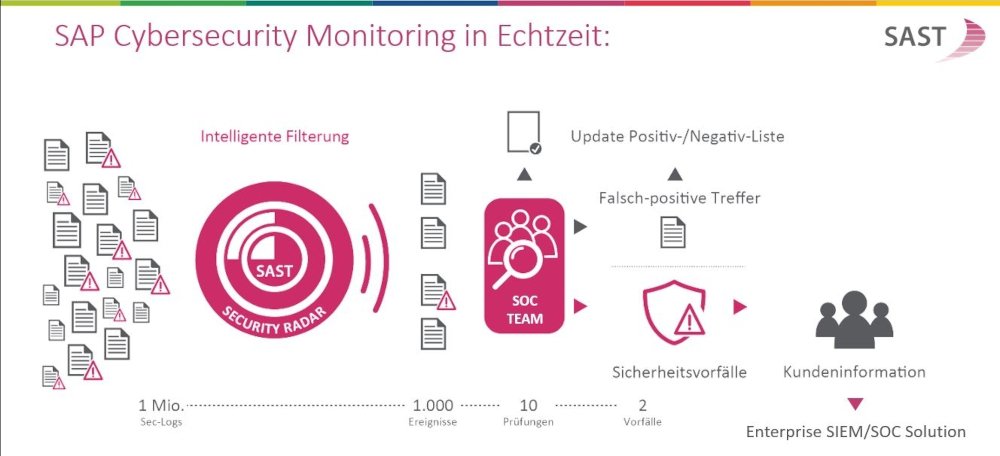

Noch wichtiger als zuvor ist bei Migrationsprojekten daher eine Security-Betrachtung und ganzheitliche Strategie, die alle Themen und Anforderungen vereint. Bezüglich SAP ist der vorgeschriebene Einsatz von Anomalie- und Intrusion-Detection-Systemen (IDS) nach dem „neuesten Stand der Technik“ dabei nicht ausreichend: IDS erkennen und konkretisieren Angriffe mithilfe auszuwertender Log-Dateien, wobei SAP als weitgehend eigenständiges System oft durch das Erkennungsraster fällt, wenn nicht zusätzlich die Expertise von SAP-Sicherheitsprofis und spezielle Software wie die SAST SUITE zum Einsatz kommen. Diese stellt entsprechende SAP-SIEM-Monitoring-Komponenten bereit und das integrierte Dashboard ermöglicht Transparenz über alle Systeme. Essenziell ist hier also die Einbindung eines SAP-Security-Spezialisten, eine Erkenntnis, die auchfür Non-KRITIS-Unternehmen mit hohem Schutzbedarf gilt.

S/4HANA und SiG 2.0 als Chance nutzen

Wie aber gewährleisten Betreiber bei der S/4HANA-Migration das Zusammenspiel zwischen Konzeption und Management ebenso wie zwischen Überwachung, Verwaltung und Auditing? Die Einbettung eines integrierten Sicherheits- und Berechtigungskonzeptes ist weiterhin eine der Kernaufgaben. Technische Systemabsicherung, aber auch Rollen und Berechtigungen gehören 2022 zu den größten Herausforderungen. Aus diesem Grund sollte schon vor der Umsetzung eine ganzheitliche Security-Strategie definiert werden. Ein Migrationsprojekt bietet auch die Gelegenheit, die IT-Sicherheit auf ein neues Level zu heben – mit einer sauber aufgesetzten und ganzheitlich geplanten Security- und Compliance-Strategie. Daher ist die Herausforderung SiG 2.0 uch als Chance zu verstehen, die Sicherheit in SAP-Systemen zu verbessern, Rollenkonzepte effizienter zu gestalten und so S/4HANA mit all seinen Vorteilen nutzen zu können.

Das Beispiel Standardisierung

SiG 2.0 sollten viele Unternehmen als Anlass zur Standardisierung nutzen. Dies ist etwa bei den Versorgern geboten, wo das Business durch die regulatorischen Vorgaben, durch Software und Abläufe hochgradig standardisiert ist: Dinge, die man sehr gut skalieren, wo man im Geschäftsprozess bei Energie, Gas und Wasser, bei der Ver- und -Entsorgung gute Templates bilden, die Schnittstellen harmonisieren und dann diese Template-Modelle bei den Berechtigungen, Benutzern und Prozessen einführen kann.

Man vollzieht mit den ersten ein, zwei die Implementierung und wird feststellen, dass am Ende alle sehr ähnlich bis gleich funktionieren. Dies bedeutet neben Kostenersparnis auch einen erheblichen Sicherheitsgewinn. Standardisierung ist zwar eine Herausforderung, zumal auch der menschliche Faktor hinzukommt und sie nicht immer schnell von der Hand geht, aber es ist absolut zielführend, so an eine Infrastruktur heranzugehen und wirklich Bottom-up von der Technik, den Schnittstellen bis ganz nach oben alles so weit wie möglich zu standardisieren.

Problemfelder Komplexität und Fokussierung

Wer sich der Herausforderung S/4HANA und SiG 2.0 stellt, muss auch seitens der Geschäftsführung Ressourcen bereitstellen, was Zeit in der Personalbeschaffung erfordert – und natürlich Geld. Doch ist immer noch in vielen Firmen zu beobachten, dass die Fokussierung und Finanzierung meist stiefmütterlich ist, obwohl dies hier eher geringe Investitionen sind, man braucht wenige gut qualifizierte Mitarbeiterinnen und Mitarbeiter und zusätzliche Expertise in SAP-Sicherheit.

Mit SiG 2.0 gilt es jetzt, wirklich zu verstehen, dass diese Maßnahmen nicht mehr fakultativ sind: Verfügbarkeit und Compliance-Anforderungen sind eine zu erfüllende Vorgabe – und diese kostet erst einmal Top-down-Investment.

Besonders die Komplexität hinsichtlich Rollen und Berechtigungen sehen Unternehmen als große Herausforderung der Transformation, obwohl es seit Längerem probate Tools wie die SAST SUITE gibt, mit denen man dies gut managen kann. Hier gibt es weiterhin steigenden Bedarf an Expertise, denn die Sorge vor Kontrollverlust nimmt auch bei Administratoren und Technikern zu: Die Welt wird immer komplizierter und zum Beispiel im KRITIS-Bereich der Ver- und Entsorgung gibt es sehr lange Prozessketten, etwa Messstellen, Messstellenbetreiber, Abrechnungen, die Trennung von Vertrieb und Netz: sehr komplexe Systeme, wo man auch hinschaut. Zudem wird das Outsourcing in die Cloud vorangetrieben, Schnittstellen werden auch hier immer komplexer. Bei diesen Problemfeldern muss man deutlich sagen, IT-Governance-Planung kommt von oben, es muss kein Fünfjahresplan sein, aber wenn dies nicht klar geregelt ist, sind Lücken und Frustration vorprogrammiert.

| Learnings aus den letzten Projekten |

|