„Incident-Response-Pläne? Nützen uns nichts, sind zu teuer und verschwenden die Zeit meiner Mitarbeiter!“. Diese Ansicht vertreten 41 Prozent der IT-Verantwortlichen in Deutschland, wie eine aktuelle Kaspersky-Studie zum Thema „Incident Response zur Prävention“ zeigt.

Da überrascht es nicht, dass nur jedes fünfte Unternehmen über Pläne für Incident-Response verfügt.

Klar ist: Ohne gezielte und kontinuierliche Vorbereitung auf IT-Sicherheitsvorfälle riskieren Unternehmen im Akutfall folgenschwere Konsequenzen – wirtschaftlicher, finanzieller und nicht zuletzt imagetechnischer Natur. Mitunter kann auch ihre Existenz auf dem Spiel stehen, denn Cyberversicherungen, die zumindest die gröbsten Kosten abdecken, bilden bei Unternehmen in Deutschland eher die Ausnahme (bei 30,5 Prozent). Allein im vergangenen Jahr entstand laut Bitkom ein Schaden von insgesamt rund 203 Milliarden Euro durch Cyberangriffe auf deutsche Unternehmen.

Basisschutz? Hälfte der Unternehmen in Deutschland ist vulnerabel

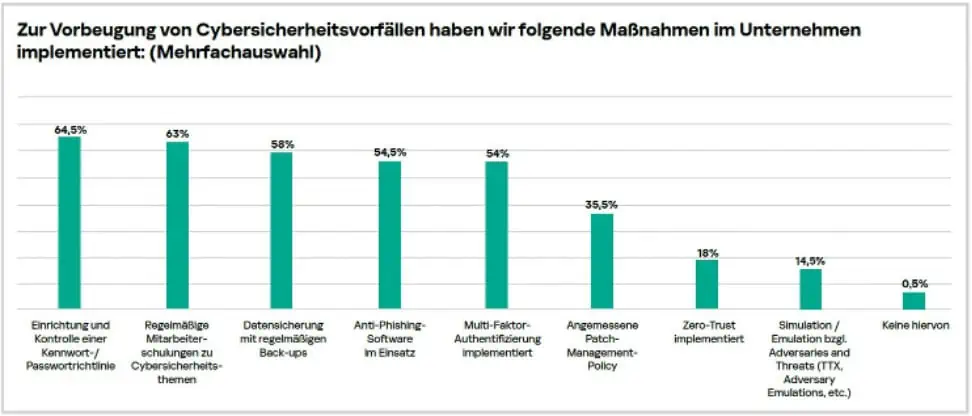

Grundsätzlich scheint es in den von Kaspersky befragten Unternehmen bereits am Basisschutz zu hapern. Demnach:

- fehlt in jedem dritten (35,5 Prozent) Unternehmen in Deutschland eine Passwort-Richtlinie.

- erstellen nur 58 Prozent von ihnen Backups.

- hat sich die wichtige Sicherheitsmaßnahme einer Multi-Faktor-Authentifizierung bis dato nur bei knapp mehr als der Hälfte (54 Prozent) etabliert.

Das Fehlen regelmäßiger Datensicherungen, kombiniert mit unzureichendem Passwort- und Zugangsschutz für Anwendungen sowie ungeschulten Mitarbeitern, machen es Unternehmen potenziellen Angreifern einfach, in das eigene Unternehmensnetzwerk einzudringen. Haben Cyberkriminelle erst mal eine Lücke im Netzwerk ausgemacht, können sie auf kritische Systeme und Tools oder sensible Informationen wie Kundendaten, Zahlungsinformationen oder Geschäftsgeheimnisse zugreifen.

Incident-Response-Prozesse sind bei Weitem kein nettes Beiwerk, sondern ein Must-have.

Kai Schuricht, Kaspersky

Kritischer Faktor Zeit

Im Fall der Fälle sind Unternehmen im Vorteil, wenn sie einen klaren Maßnahmenplan aus der Schublade ziehen können – Stichwort Incident-Response-Plan und -Playbook. Je schneller Unternehmen auf den Vorfall reagieren, ihn eingrenzen und den Zugriff auf kritische Systeme und Daten abschneiden kann, desto mehr können die Konsequenzen eines Angriffs eingedämmt werden. Allerdings dauert die Entdeckung in den meisten Fällen deutlich länger, als viele IT-Entscheider in Unternehmen wahrhaben wollen: 41,5 Prozent von ihnen sind zuversichtlich, dass ihr Sicherheitsteam einen kritischen Vorfall innerhalb von wenigen Minuten identifiziert.

Allerdings zeigen Zahlen, dass wenn der ursprüngliche Zugriff auf das eigene Netzwerk nicht entdeckt wurde (was nicht selten vorkommt), meist mit einem ganzen Jahr bis zur Identifizierung gerechnet werden muss. Sehr viel Zeit, in der Cyberkriminelle mit gestohlenen Daten und kompromittierten Netzwerken Schaden anrichten können. Unternehmen müssen also ihre Vorfallentdeckungskapazitäten auf ein sehr hohes Niveau bringen.

Wie man Incident Response richtig etabliert

Incident-Response-Prozesse sind also bei weitem kein nettes Beiwerk, sondern ein Must-Have. Im Notfall sorgen sie dafür, dass Unternehmen schnell und effizient reagieren können. Denn die Methoden von Cyberkriminellen werden immer ausgeklügelter und schwerer zu enttarnen. Ihre Vorgehensweisen sind so zahlreich wie variabel: Spear-Phishing, Ransomware, DDoS-Attacken, Spyware, generische Malware und mehr.

Doch wie werden IR-Prozesse etabliert? Was sollte ein guter IR-Plan beziehungsweise ein IR-Playbook enthalten? Wird ein Unternehmen angegriffen, steht es vor zwei großen Herausforderungen: Einerseits gilt es den Schaden zu minimieren, andererseits so schnell wie möglich zum normalen Arbeitsablauf zurückzukehren. An dieser Stelle kommt Incident Response ins Spiel. Sie ermöglicht eine effiziente Reaktion auf den Sicherheitsvorfall (Vorfallreaktion), aber liefert darüber hinaus auch ein detailliertes Bild des Vorfalls. IR deckt den gesamten Untersuchungs- und Reaktionszyklus ab: von der frühen Reaktion auf Vorfälle und der Sammlung von Beweismitteln bis hin zur Identifizierung zusätzlicher Spuren von Hackerangriffen und der Erstellung eines Plans zur Angriffsabwehr.

Unternehmen sollten in den folgenden Phasen die passenden Antworten parat haben:

- Vorbereitung: Incident Response sollte nicht nur als proaktive Reaktion auf einen Sicherheitsvorfall verstanden werden, sondern auch als präventive Maßnahme. Unternehmen bereiten sich allgemein auf den Ernstfall vor. Dazu gehören neben Incident-Response-Plänen und Playbooks auch Tabletop Exercises oder das Abschließen einer dedizierten Cyberversicherung.

- Erkennung: In dieser Phase wird ein Vorfall als solcher identifiziert und gemeldet sowie die ersten Informationen zum Vorfall gesammelt.

- Schadensbegrenzung: Basierend auf den vorhandenen Informationen wird der Vorfall eingedämmt, damit dieser sich nicht weiter im Unternehmensnetzwerk ausbreiten kann.

- Beseitigung: Mit der Schadensbegrenzung geht die Beseitigung des Angriffs einher. Vorhandene Schaddateien werden von den infizierten Geräten entfernt, diese Systeme mit weiteren Sicherheitsmaßnahmen gehärtet, Updates eingespielt und vorhandene Sicherheitslücken geschlossen.

- Wiederherstellung: In dieser Phase werden die Systeme wiederhergestellt, nachdem diese beispielsweise von der Infrastruktur getrennt wurden. Backups werden wieder eingespielt.

- Lessons Learned: Nach dem Angriff ist vor dem Angriff. Nach einem Vorfall werden alle unternommenen Schritte durchgegangen und rückblickend analysiert.

Unterstützung bei der Vorfallreaktion Kaspersky setzt als Cybersicherheitsanbieter sein gesamtes Wissen für die Etablierung einer robusten Cyberabwehr und Vorfallreaktionskapazität von Unternehmen ein. ➤ Die Kaspersky Incident Response Services bewahren Unternehmen vor Cyberangriffen und ihren schwerwiegenden Folgen. ➤ Wie können interne Teams auf Cyberattacken richtig reagieren und schädliche Aktionen analysieren? Das Kaspersky Security Training vertieft ihre Kenntnisse in den Bereichen Forensik und Incident Response. Außerdem werden Trainings zur Malware- Analyse und Reverse Engineering angeboten. ➤ Bei einem Sicherheitsvorfall unterstützt Kaspersky Unternehmen bei der aktiven Reaktion auf Angriffe und kann den gesamten Zyklus der Vorfalluntersuchung abdecken. |