Gerade die jüngere Generation ist in den Social Networks besonders aktiv vertreten, in den USA etwa geht man von über 80% Nutzern unter Studenten aus. Aber auch in Deutschland beschäftigt das social networking nicht nur die Jugend in Facebook, SchülerVZ oder StudiVZ, mittlerweile werden eine Vielzahl von geschäftlichen Kontakten auch über Xing oder LinkedIn geknüpft. Und zur schnellsten Informationsquelle über nahezu alle Ereignisse, die weltweit gerade stattfinden, hat sich Twitter gemausert.

Bild 1: Typische Angebote von Social Networks.

Die bereits jetzt überaus hohe Nutzung der Social Networks, verbunden mit den zu erwartenden starken Zuwachsraten, ist schon lange keine reine Privatangelegenheit mehr, sondern zwingt mittlerweile auch die Unternehmen, sich ernsthaft mit dieser Entwicklung zu beschäftigen. Viele Nutzer werden ihren Online-Aktivitäten eben nicht nur im Privatbereich nachgehen, sondern erfahrungsgemäß dies auch während der Arbeitszeit nicht unterlassen. Deshalb ziehen es immer mehr Unternehmen in Betracht, den Zugriff auf Social Networks während der Arbeitszeiten sogar ganz zu sperren. Der Grund dafür ist nicht nur die Angst vor deutlichen Produktivitätseinbußen, sondern zunehmend kommen auch Sicherheitsbedenken ins Spiel. Diverse Untersuchungen belegen, wie lax die Nutzer mit dem Thema Sicherheit umgehen. So ergab die kürzlich vorgestellte Studie „Bringing Social Security to the Online Community” des CMO Council [1] teilweise erschreckende Ergebnisse:

-

Weniger als 1/3 der Nutzer treffen überhaupt Sicherheitsvorkehrungen

-

21 % akzeptieren Kontaktanfragen von Fremden

-

64% folgen empfohlenen Web-Links bedenkenlos

-

26% tauschen Dateien innerhalb des Social Networks aus

-

64% ändern nie ihr Passwort

aber

-

20% hatten schon mit Identitätsdiebstahl zu tun

-

47% waren schon Opfer eingeschleppter Malware

-

55% hatten mit Phishing-Attacken zu tun

Wie steht es mit der Sicherheit?

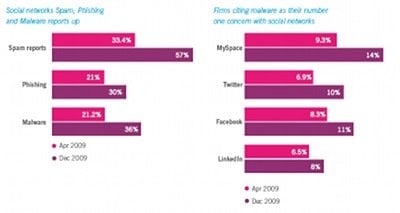

Bild 2: Angriffe auf Social Networks [2].

Der Sophos Security Threat Report 2010 [2] belegt, daß nicht nur das Spammen deutlich zugenommen hat, sondern daß auch die Versuche Usernamen und Passworte der Nutzer zu ermitteln deutlich angestiegen sind. Diese Art des Identitätsdiebstahls ist relativ leicht umzusetzen, da viele Nutzer sehr lax mit ihren Zugangsdaten umgehen und entweder nur schwache (=erratbare) Passwörter verwenden oder aber sich diese Daten leicht entlocken lassen (z.B. durch Phishing). Sind Nutzer-Accounts erst einmal gehackt, dann bieten sich dem Angreifer vielfältige Möglichkeiten, unter dieser Identität an deren Freunde und Bekannte erneut Spam oder Malware zu versenden. Diese scheint den Empfängern dann aus vertrauenswürdiger Quelle zu kommen und lässt sie schnell alle üblichen Vorsichtsmaßnahmen vergessen, mit dem Ergebnis, dass sie selber kompromittiert werden.

Mittlerweile können diese Angriffe auch weitgehend automatisiert ablaufen. So konnte der Koobface-Wurm selbstständig einen Facebook-Account anlegen, diesen per E-Mail bestätigen, sich in Gruppen anmelden und Kontakt-Messages an andere Nutzer versenden.

Bereits über 100 Millionen Nutzer setzen mittlerweile auch intelligente Mobilgeräte (Handys, Smartphones, Netbooks) für den Zugang zu Social Networks ein. Nicht selten wird das verwendete Mobilgerät auch als Backup-Gerät für Geschäftsmails, persönliche Daten, Kontaktangaben, Bilder und Zugangscodes genutzt. Ein verlorenes oder gestohlenes Gerät könnte unabsehbare Konsequenzen für den kompromittierten Nutzer und seine Privatsphäre haben. Sind mit so einem gestohlenen Account dann sogar Zugriffe auf unternehmensrelevante Daten möglich, dann sind natürlich auch Unternehmensbelange gravierend berührt. Dieser Risiken sind sich aber viele Nutzer überhaupt nicht bewusst.

Social Networks unter der Lupe

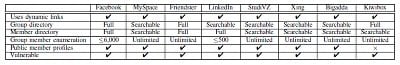

Eine umfangreiche Analyse zum Thema Sicherheit in Social Networks legt „The Privacy Jungle: On the Market for Data Protection in Social Networks“ [3] vor. Insbesondere die Behandlung des Schutzes der Privatsphäre wurde bei 45 Social Networks unter Bewertung von 260 unterschiedlichen Kriterien weltweit untersucht. Gerade der intensive Kampf um neue Nutzer führt zumindest bei einigen Betreibern zu einer starken Aufweichung aller Sicherheitsbedenken. Durch den wettbewerbsbedingten Druck, immer neue Funktionalitäten innerhalb der Social Networks anzubieten, kommen Sicherheitsbelange häufig zu kurz.

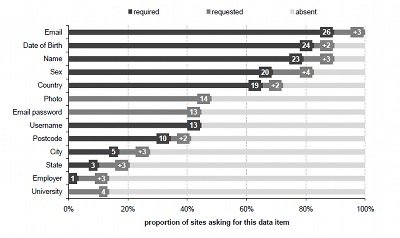

Auffällig war bei der Analyse besonders die Menge an privaten Informationen, die von den Social Networks abgefragt werden.

Bild 3: Abgefragte Daten zum Nutzer-Profil [3].

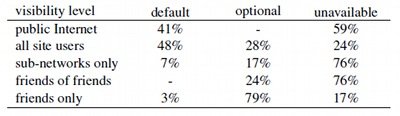

Diese privaten Daten werden, wie oben schon ausgeführt, von den Nutzern aus Bequemlichkeit oder ganz einfach aus Unwissenheit zumeist auch nur unzureichend geschützt. Noch schlimmer aber ist, dass einige der Social Networks sogar per Default diese Daten im gesamten Internet jedem zugänglich machen. Was man damit u.a. anstellen kann wird später noch aufgezeigt.

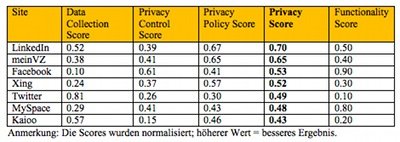

Tabelle 1: Sichtbarkeit der gesammelten Daten [3].

Des Weiteren werden all diese Daten auch nicht unbedingt benötigt, um die Funktionalitäten im Social Network aufrecht zu erhalten. Da die Teilnahme häufig kostenfrei oder zumindest vergleichsweise günstig ist, darf man wohl davon ausgehen, dass die Betreiber andere Einnahmequellen ins Auge gefasst haben. So dürften viele der abgefragten Nutzerdaten sicherlich auch für die kommerzielle Nutzung durch andere Marktteilnehmer interessant sein. So trat Facebook zuletzt mit nur unzulänglich verhüllten Begehrlichkeiten in Erscheinung und gab die geplante Änderung der Allgemeinen Geschäftsbedingungen bekannt, die eine weitere Lockerung des Datenschutzes mit sich bringen würde. Besonders die Weitergabe von persönlichen Profilinformationen stieß allerorten übel auf und rief vehemente Nutzerproteste hervor.

Die Analyse zur Umsetzung der Anforderungen an eine Privacy Policy ergab weiterhin eine Vielzahl von nicht implementierten oder nicht korrekt umgesetzten Funktionen (Details sind [3] zu entnehmen). Gebildet aus diesen Ergebnissen und einer zusätzlichen Bewertung der im Network gesammelten Daten und der hierfür den Nutzern zur Verfügung stehenden Kontrollfunktionen wurde ein Privacy Score ermittelt, der zu einem Ranking der untersuchten Social Networks führte. Zusätzlich wurde auch die jeweils angebotene Funktionalität bewertet, um festzustellen, ob sich eine Korrelation zwischen Privatheit und Funktionalität herstellen lässt.

Tabelle 2: Analyse-Ergebnisse zur Bewertung von Privacy / Functionality (Auszug aus [3]).

Der Auszug in Tabelle 2 zeigt einige der in Deutschland stärker frequentierten Networks mit ihrem Ranking. Insgesamt liegt der ermittelte Privacy Score zwischen 0.70 und 0.26.

Fragwürdige Anonymität

Wer meint, sich im Internet nahezu anonym zu bewegen, dem könnte seine Mitgliedschaft in einem Social Network eine große Überraschung bescheren. Durch die dort freiwillig gemachten Angaben lassen sich Rückschlüsse auf die Identität eines Nutzes auch außerhalb des Social Networks ziehen, also nix mehr mit Anonymität. Die hierzu von Forschern des Isec-Forschungslabors für IT-Sicherheit entwickelte De-Anonymisierungssoftware nutzte in erfolgreichen Tests die in Deutschland stark verbreitete Business-Plattform Xing, auf der mehrere Millionen Anwender ihre Profile veröffentlichen.

Im Wesentlichen macht sich der Test zunutze, dass viele Xing-Nutzer über ihre Zugehörigkeit zu mehreren unterschiedlichen Gruppen mit einer gewissen Wahrscheinlichkeit identifizierbar sind. Es gibt nur wenige Personen in solch einem großen sozialen Netz, die exakt den gleichen Gruppen angehören. Um an die für die Identifizierung benötigten Informationen zu gelangen muss man möglichst viele Gruppen in Xing und die dazugehörigen Foren durchsuchen, dies ist aber relativ unproblematisch, da der Zugang praktisch ungeschützt ist. Im Test wurden rund 1,8 Millionen Nutzer gefunden, die in etwa 7.000 Gruppen organisiert waren. Aus diesen öffentlich zugänglichen Informationen wurde eine Datenbank der Gruppenzugehörigkeiten erzeugt.

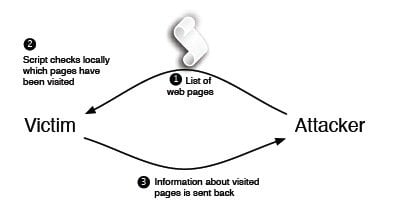

Danach begann der eigentliche Deanonymisierungstest. Es wurde eine Art „Fingerabdruck“ des Browsers erstellt, an dem der zu identifizierende Nutzer saß. Hierzu bediente man sich des sog. "History Stealings", eine Technik die es ermöglicht, die von einem Browser in der Vergangenheit besuchten Links auch von Ferne zu ermitteln. Damit konnte nun festgestellt werden, welche Gruppenseiten (=Links) im anvisierten Social Network dieser Nutzer besucht hatte. Im Abgleich mit der o.g. Datenbank ergab sich dann mit einer ansprechenden Wahrscheinlichkeit die gesuchte wahre Identität des Nutzers.

Bild 4: Technik des „History Stealing“ [4].

Die Grundlagen des Tests haben die Autoren Gilbert Wondracek, Thorsten Holz, Engin Kirda und Christopher Krügel im Dokument "A Practical Attack to De-Anonymize Social Network Users" [4] vollständig beschrieben. Darin schlagen sie auch Abhilfemaßnahmen zum Schutz vor solchen Deanonymisierungsangriffen vor. Alle Maßnahmen sehen vor, das History Stealing zu erschweren. Auf Server-Seite könnten die Betreiber randomisierte Token in die URLs einfügen, die das spätere Durchprobieren dieser URLs erheblich erschweren würde.

Auf Client-Seite hilft es, den Zugriff auf die Browser-History zu verwehren, beispielsweise indem man bestimmte Seiten nur im Inkognito-Mode aktueller Browser ansurft, zusätzliche Schutz-Plug-ins wie NoScript für den Firefox verwendet oder regelmäßig die History löscht. Es soll aber auch nicht unerwähnt bleiben, dass die Betreiber von Xing nach Bekanntwerden dieser Vorgehensweise sehr schnell reagierten und dies serverseitig unterbanden. Die Autoren haben neben Xing auch weitere Social Networks überprüft und gehen bei diesen von ähnlichen Möglichkeiten der De-Anonymisierung aus.

Tabelle 3: Chancen zur De-Anonymisierung mittels weiterer Social Networks [4].

Was ist zu tun?

Es bleibt festzustellen, dass das immense Wachstum der Social Networks die verfügbaren Sicherheitsmaßnahmen und Vorkehrungen zum Schutz der privaten Informationen deutlich überfordert. Hinzu kommt der unvorsichtige Umgang der meisten Nutzer mit den ihnen angebotenen Möglichkeiten innerhalb der Networks. Ist das für den einzelnen Nutzer schon mit Risiken verbunden, dann stellt die Nutzung am Arbeitsplatz durchaus ein beachtenswertes Sicherheitsrisiko dar. Einige Unternehmen sind bereits dazu übergegangen, den Zugang zu Social Networks gänzlich für ihre Mitarbeiter zu sperren. Hierfür gibt es die bekannten Anbieter von Lösungen zur Content-Filterung, denn das Einschränken von Zugriffen auf bestimmte Websites ist ja kein wirklich neues Thema.

Ebenso wenig neu ist aber auch die Erkenntnis, dass diese Verbote zumindest technisch durchaus umgangen werden können. Die Nutzung von SSL-Verschlüsselung oder auch von Proxy-Servern hebeln die Kontrollmöglichkeiten leicht aus. Wenn aber solche Sperrungen auch in die Dienstvereinbarung zur Internet-Nutzung eines Unternehmens aufgenommen werden, weiß zumindest jeder Mitarbeiter dass ihm Sanktionen bei Zuwiderhandlung drohen.

Auf der anderen Seite gehört aber ein freier Umgang mit den Informationsmöglichkeiten des Internets auch zu einem motivierten und produktiv einsetzbaren Mitarbeiter. Bei zugelassener Nutzung von Social Networks auch vom Arbeitsplatz aus sind die Mitarbeiter aber unbedingt auf die damit verbundenen Gefahren konkret hinzuweisen. Jeder sollte sich darüber im Klaren sein, welche Auswirkungen seine Aktivitäten für ihn selber, das Unternehmen und auch das Unternehmensnetz haben könnten. Es ist auch sinnvoll in gewissen Abständen zu prüfen, welche Informationen über das Unternehmen im Internet eigentlich zur Verfügung stehen. Nicht selten bringt so eine Eigenrecherche brisante Details zutage.

Sollten diese Informationen widerrechtlich nach außen gelangt sein, muss man versuchen, die Verursacher zu ermitteln und sich für die Zukunft auch intensiver mit dem Thema Data Leakage Prevention beschäftigen. Nicht zu vergessen ist natürlich auch der wachsende Anteil von mobilen Geräten mit geschäftlicher Nutzung. Dabei sind zwingend Richtlinien für deren sichere Nutzung zu erlassen und durch geeignete Schutzmaßnahmen (Physischer Schutz, Zugangskontrolle, Malware-Scanner usw.) zu unterstützen.

Detlef Weidenhammer

Literatur

[1] Bringing Social Security to the Online Community, 2009

http://www.cmocouncil.org

[2] Sophos Security Threat Report 2010 http://www.sophos.com/sophos/docs/eng/papers/sophos-security-threat-report-jan-2010-wpna.pdf

[3] The Privacy Jungle: On the Market for Data Protection in Social Networks“, 2009

http://preibusch.de/publications/social_networks/privacy_jungle_dataset.htm

[4] A Practical Attack to De-Anonymize Social Network Users, 2010

http://www.iseclab.org/papers/sonda-TR.pdf

[5] Tips zu Facebook-Profileinstellungen

http://www.sophos.de/security/best-practice/facebook-profile.html