Videokameras, gelegentliche Checks von Fahrzeugen und Zugangsschranken gehören beim Werkschutz zum Standard. Wo der Verlust unternehmenskritischer Daten zu großen wirtschaftlichen Schäden führen kann, sind digitale Lösungen unerlässlich, die vergleichbare Sicherheitsstandards auch im IT-Umfeld etablieren.

Für die physische Sicherheit im Unternehmen ist der Werkschutz zuständig. Seine Aufgabe: Gefahren und Schaden abwehren. Seine Hilfsmittel sind Alarmanlagen, Brandmelder und Bewegungssensoren. Darüber hinaus müssen sich Besucher bei ihrer Ankunft anmelden und erhalten einen temporären Ausweis, den sie bei Verlassen des Gebäudes wieder abgeben. Die Fahrzeuge von Fremdfirmen werden bei der Ein- und Ausfahrt registriert und auch die Mitarbeiter müssen sich beim Betreten des Gebäudes mit einer elektronischen Kennkarte ausweisen. Das Firmengelände ist so rein physisch sehr gut gesichert. Früh haben Unternehmen die Vorteile des Internets erkannt und damit begonnen, diese für sich zu nutzen. Folglich gibt es heute kaum noch sensible Firmendaten, die nicht digital gespeichert sind und über das Internet mit Geschäftspartnern ausgetauscht werden. Umso wichtiger erscheint es jetzt, diese Informationen besser denn je zu schützen. Kundendaten, Verträge, Angebote oder Konstruktionspläne aus der Forschung und Entwicklung finden sich zuhauf in den Datenbanken und auf den Fileservern von Unternehmen.

Wachsende Herausforderung

Beim Datenschutz hat sich in den letzten Jahren viel getan, wenn auch noch nicht genug. Die gute Nachricht vorweg: Fast jedes Unternehmen nutzt heute Virenschutzsoftware, Firewalls und Zugangskontrollen in Form von Passwörtern oder Tokens, um sich vor Angriffen von außen zu schützen. Die schlechte Nachricht: Ihre Wirkung reicht nicht aus. Dass solche Angriffe häufig unbemerkt stattfinden, sollte Anlass genug sein, die digitale Integrität von Prozessen und Systemen zu hinterfragen. Das gilt beispielsweise für vertrauliche Unterlagen und Dokumente, die Firmen früher im Tresor aufbewahrten. Sie werden heute oft nur unzureichend mit Passwörtern gesichert auf Fileservern gespeichert. Versehentlich verschickt jemand das falsche Dokument per Attachment. In anderen Fällen ergänzen Outlook oder Notes automatisch die E-Mail-Adresse und aus Unachtsamkeit haben die vertraulichen Geschäftsunterlagen den falschen Empfänger erreicht. Wird der Irrtum sofort bemerkt, hält sich der Schaden in Grenzen. Landen die wichtigen Daten jedoch in den falschen Händen, kann daraus sehr schnell ein wirtschaftlicher Nachteil entstehen.

Informationslecks

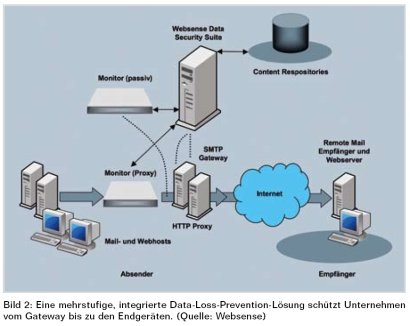

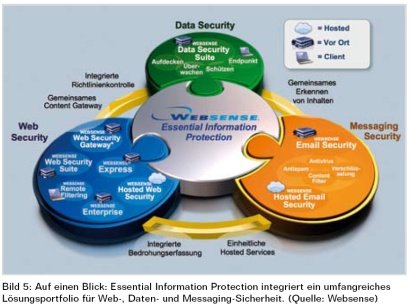

Bisher wurde primär kontrolliert, was von außen ins Unternehmen kommt. Künftig wird man sich mindesten ebenso intensiv darum kümmern müssen, welche Daten auf welchen Kommunikationskanälen das Unternehmen verlassen. Das Thema lautet hier Data Loss Prevention (DLP). Als einfache Faustregel gilt: Schützenswert ist immer das, was einem Risiko ausgesetzt ist. Nach dieser Maxime handelt jedes Unternehmen. Die Bewertung des Risikos und die Sicherheitsmaßnahmen zu Minderung der Risiken – etwa als Folge von Industriespionage oder Datenverlusten durch gestohlene Notebooks – sind die zentralen Kriterien für eine durchgängige, ganzheitliche End-to-End-Security. Websense, beispielsweise, versteht darunter Datensicherheit vom Ursprungspunkt der Datenkommunikation bis zu deren Endpunkt. Dazu wird ein vollständig integriertes Sicherheitskonzept benötigt, das alle potenziellen Angriffspunkte und Schwachstellen in den Bereichen Web Security, Messaging Security und Data Security berücksichtigt. Das reicht vom Internetzugang über den E-Mail-Verkehr einschließlich der damit transportierten Attachments bis den auf den auf internen und mobilen Speichermedien vorhandenen Daten.

In dem Zusammenhang dürfen natürlich auch die rechtlichen Anforderungen an den Datenschutz nicht vergessen werden. Zu nennen sind branchenabhängige sowie allgemein gültige Richtlinien zu Compliance und Risikomanagement. Am Rande bemerkt befassen sich auch Marktforscher wie IDC mit den hier angesprochenen Themen. IDC zufolge benötigen Unternehmen einen ganzheitlichen und integrierten Ansatz für Internet Security, um den Bedrohungen aus dem Web wirksam begegnen zu können; IDC bezeichnet dies als „Web Security Ecosystem“. Namentlich erwähnt IDC die drei Bereiche Web 2.0, Blended Malware (eine Kombination aus E-Mail, Trojanern und Ausnutzung bekannter und unbekannter Sicherheitslücken) sowie die Risiken einer unerlaubten Weitergabe unternehmenskritischer Daten (Data Loss Prevention).

Essential Information Protection

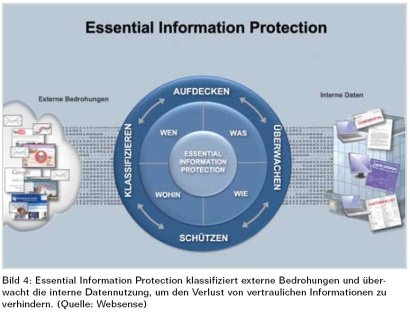

Bei der IT-Sicherheit im engeren Sinn geht es um die Integrität, Vertraulichkeit und Verfügbarkeit von Daten. Analog zum physikalischen Werkschutz sind viele Unternehmen auch im digitalen Umfeld sehr stark auf Systeme zur Zugangskontrolle fokussiert. Ist der User einmal authentifiziert, gibt es bislang aber nur wenige Einschränkungen, wie mit den vorhandenen Daten umzugehen ist. Hier setzt das Konzept des Essential Information Protection an.

Bei Essential Information Protection geht es unter anderem um eine abgestufte, aber dennoch vollständig integrierte Verteidigung gegen Bedrohungen jeder Art. Am Beginn steht eine Risikobewertung. Vereinfacht ausgedrückt untersuchen Unternehmen, wie wahrscheinlich das Eintreten eines bestimmten Schadens ist und welche Auswirkungen der Schaden hätte. Die Risikoanalyse liefert wertvolle Informationen, um festzustellen, wo im Unternehmen anzusetzen ist. An Maßnahmen für einen sicheren Internetzugang kommt niemand vorbei. Firewall, Virenschutz auf den Servern und den Endgeräten sowie ein möglichst effektiver Spamfilter gehören zu den Mindestanforderungen. Dazu kommen auch Content-Filter-Lösungen. Sie ermöglichen Unternehmen, sehr flexible Richtlinien zum Zugriff auf Webseiten zu definieren. Solche Vorgaben können sich auf Kategorien wie Rassismus, Kinderpornografie, Waffen etc. beziehen sowie auf bestimmte Dateitypen und Protokolle, die ein Risiko für das Netzwerk und die PCs darstellen, etwa Trojaner, Malware und Würmer.

Unternehmenskritische und vertrauliche Datenbestände müssen vor externen wie internen Sicherheitsrisiken gleichermaßen geschützt werden. Dazu ist ein vorbeugender Schutz notwendig, der Risiken erkennt, bevor ein Verlust eingetreten ist. Data Loss Prevention konzentriert sich dabei auf zwei Probleme: Erstens festzustellen, wo sensible Daten im Unternehmen einem Risiko ausgesetzt sind und zweitens wie diese Daten das Unternehmen verlassen. Das erstgenannte Ziel wird dadurch erreicht, dass Datenbestände klassifiziert werden und man deren Wert für das Unternehmen ermittelt. Beim zweiten Ziel geht es darum, eine unerlaubte oder auch ungewollte Weitergabe unternehmenskritischer Daten zu verhindern. Das gilt für alle Kommunikationskanäle – angefangen von E-Mail und Instant Messaging bis zu Web-Postings, FTP und die Ausgabe auf Netzwerkdruckern.

Was dabei zählt ist zunächst einmal die Transparenz: Unternehmen sollten wissen, wie sensible Daten genutzt werden und welche Vorschriften und Regeln beim Umgang mit diesen Daten gelten. In diesen Arbeitsanweisungen ist festgelegt, unter welchen Umständen und über welche Kommunikationskanäle vertrauliche Daten innerhalb des Unternehmens ausgetauscht und extern versendet werden dürfen. Der Fokus liegt auf den unternehmenskritischen Informationen – sie sind zu schützen. Das gilt unabhängig davon, mit welchen Applikationen oder auf welchen Endgeräten die Daten genutzt werden, seien es Desktopsysteme, Notebooks oder mobile Speichermedien jeder Art.

Content Awareness: Genauigkeit ist Trumpf

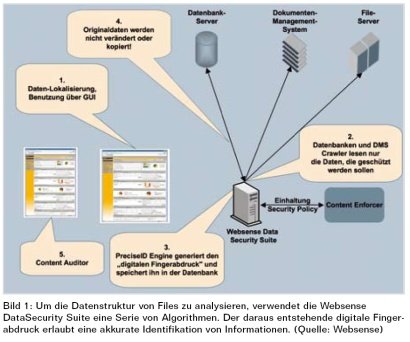

Wer sich an die ersten Gehversuche bei der Einführung von Spamoder URL-Filtern oder komplexeren Lösungen wie IPS erinnert, kennt die Gefahr des „Over-blocking“. Hier weist beispielsweise die Lösung von Websense einen wesentlichen Unterschied auf, denn sie bietet mit der PreciseID-Technologie einen Schutz, der in drei Schritten auf unternehmensspezifische Regeln abgestimmt wird (Content Awareness):

-

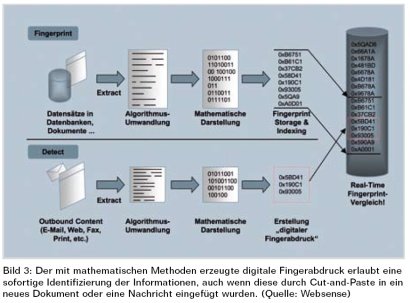

Erstens: Zunächst werden alle unternehmenskritischen Daten identifiziert, wobei die derart lokalisierten Informationen bei der Erfassung mit einem „digitalen Fingerabdruck“ kategorisiert werden. Die PreciseID-Technologie bietet dazu eine Kombination mehrerer patentierter Verfahren, die weit über traditionelle Schlüsselwort-Vergleiche hinausgehen.

-

Zweitens: Mit Hilfe von Monitorfunktionen werden die ausgehenden und internen Bewegungen der kategorisierten Daten erfasst. Dabei wird nach gespeicherten Daten („Data-at-Rest“), bearbeiteten Daten („Data-in-Use“) und in der Übertragung befindlichen Daten („Data-in-Motion“) unterschieden. Reports über die Datenbewegungen zeichnen auf, wer die Daten in welchem Kontext verwendet.

-

Drittens: Mit einer Content-Enforcement-Funktion wird für die Einhaltung der definierten Sicherheitsrichtlinien gesorgt. Wichtig ist dabei eine effiziente Überwachung aller Kommunikationskanäle, der per digitalem Fingerabdruck gesicherten Datenquellen und der Verarbeitungs- und Verteilungsrichtlinien.

Zusammenfassend ermöglicht Essential Information Protection eine fein abgestufte Kontrolle von Sicherheitsregeln für Benutzer, Daten, Empfänger und die verschiedenen Kommunikationskanäle: Wer darf, auf Basis konkreter Geschäftsprozesse, bestimmte Daten nutzen? Welche Daten müssen geschützt werden? Wohin dürfen sensitive Daten – bei Bedarf zusätzlich verschlüsselt – sicher versandt werden? Ganz wichtig: Die Sicherheitsmaßnahmen müssen so dosiert sein, dass sich die Mitarbeiter in ihren Alltagsaktivitäten nicht behindert fühlen.

Fazit

Anhand der Sicherheitsregeln lässt sich dann genau nachvollziehen, wer wann welche Daten wie verwendet oder weiterleitet – wo unerwünscht, lässt sich dies über entsprechende Sicherheitsregeln natürlich auch verhindern. Das gilt ebenso für Aktivitäten, wie ganze Dateien oder Teile daraus per Copy & Paste oder als Ausdruck weitergeben zu können. Essential Information Protection sorgt dann für einen umfassenden und wirksamen Schutz vor dem Verlust unternehmenskritischer Daten. Zugleich sinken damit die Risiken des Datenmissbrauchs. Eine Lösung für Essential Information Protection wird damit zu einer wichtigen Säule eines umfassenden IT-Security-Konzepts. DLP ermöglicht Unternehmen, rechtliche Bestimmungen und Vorgaben einzuhalten und Vorkehrungen zu treffen, damit interne und vertrauliche Informationen auch innerhalb der Unternehmensgrenzen verbleiben und nicht nach draußen gelangen. Der Datenfluss sensibler Informationen bleibt somit wirksam geschützt.

Michael Neumayr

Diesen Artikel finden Sie auch in der Ausgabe Januar/Februar 2009 des it security.