Der Einsatz von Applikationen zur Verschlüsselung von Daten hat in Unternehmen eine lange Tradition. Über die Jahre hat dies allerdings dazu geführt, dass Systemadministratoren und Sicherheitsverantwortliche Lösungen unterschiedlicher Hersteller betreuen müssen, die weder über ein gemeinsames Management noch über eine zentrale, übergreifende Schlüsselverwaltung verfügen.

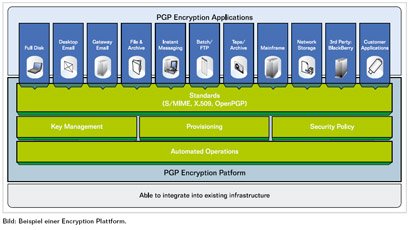

Dies steigert Aufwand und damit Kosten erheblich. Zudem ist ein konsistenter Schutz nicht gewährleistet. Abhilfe schaffen können Verschlüsselungsplatt-formen, die quasi als gemeinsames Dach über den diversen Verschlüsselungs-anwendungen für unterschiedliche Applikationen, Endgeräte und Standorte fungieren.

Unverzichtbare Verschlüsselung

Verschlüsselung ist keine eierlegende Wollmilchsau. Wenn es um die Infrastruktur in Unternehmen geht, kann die Verschlüsselung zwar einen gehörigen Part zur Sicherheit der Daten, Geräte und Anwendungen beitragen, andere Gebiete wie eine leistungsfähige Intrusion Detection, die Aufgaben-bereiche mobile Endgeräte und Netzwerksicherheit, die Konformität zu den nationalen und internationalen Datenschutzvorgaben oder aber auch ein schlüssiges Backupkonzept sind aber ebenso unverzichtbar. Was eine möglichst durchgängige und zentral verwaltbare Verschlüsselung allerdings quasi unverzichtbar macht, ist die Tatsache, dass sie mit ihren Funktionalitäten in alle genannten Bereiche teils unterstützend, teils maßgeblich hineinspielt. Entsprechend kommt der Verschlüsselung eine wichtige Rolle im Sicher-heitskonzept eines Unternehmens zu.

Einsatzgebiete der Verschlüsselung

Verschlüsselungslösungen, traditionell als Stand-alone-Anwendungen im Einsatz, haben sich zunächst bei der Absicherung der Kommunikation über das Netzwerk einschließlich des Internets etabliert, hier sind insbesondere die in E-Mail-Clients integrierten Verschlüsselungsapplikationen zu nennen. Zudem wird die Verschlüsselung schon längere Zeit für Containerdateien oder auch ganze Festplattenvolumina zum Schutz gespeicherter Daten eingesetzt. Hintergrund ist jeweils der Schutz von sensitiven Geschäftsinformationen. Denn Sicher-heitsvorfälle mit illegitimen Datenzugriffen bergen zahlreiche Risiken: negative Auswirkungen auf das Markenimage, möglicher Verlust geistigen Eigentums oder den Verstoß gegen die gesetzlichen Datenschutzbestimmungen. Deutsche Gesetze wie das Bundesdatenschutzgesetz (BDSG) sowie Aufsichtsräte, Aktionäre und Kunden fordern von Unternehmen, private und vertrauliche Kunden-und Geschäftsdaten proaktiv zu sichern und zu verwalten. So waren multinationale Unternehmen im Schadensfall schon mit hohen Kosten konfrontiert, etwa um betroffene Kunden zu benachrichtigen oder um die negativen Auswirkungen eines Datenverlustes auf das öffentliche Image zu minimieren. Zu Beginn des Jahres 2007 waren der Markenschutz, die Zusagen zum Schutz der Privatsphäre sowie die Absicherung der Unternehmensdaten die Hauptgründe der deutschen IT-Abteilungen für die Verschlüsselung von Daten. Im Jahr 2008 haben die Unternehmen zudem erkannt, dass Verschlüsselung notwendig ist, um die gesetzlichen Datenschutzbestimmungen einzuhalten. Mit dem wachsenden Bewusstsein für die Konsequenzen von Datenmissbrauchsfällen – zusammen mit den neuen Gesetzen in Deutschland und der EU – wird der Einsatz von Verschlüsselungslösungen zur Verhinderung von Schadensfällen und den daraus folgenden Konsequenzen künftig voraussagbar weiter zunehmen.

Mehr Einsatzgebiete

In vielen Unternehmen wurde der Einsatz von Verschlüsselungslösungen aus-geweitet – parallel zum Ausbau der IT-Infrastruktur und zu den wachsenden Anforderungen an die Datensicherheit, die teils aus internen Sicherheits-vorgaben, teils aus der Pflicht, gesetzlichen Datenschutzbestimmungen nachzu-kommen, resultieren. Denn, wie bereits angedeutet, bietet sich die Ver-schlüsselung zum Schutz von transportierten und gespeicherten Daten in vielen Bereichen an. In der Netzwerkkommunikation einschließlich Internet sind verschlüsselte Datenpakete vor illegitimen Zugriffen – sei es durch erfolgreiche Hackerangriffe oder auch Man-in-the-middle-Attacken – geschützt, da für den Angreifer nicht lesbar. Und auch Backups sind in verschlüsselter Form unabhängig vom verwendeten Backupmedium geschützt aufbewahrt. Einen wahren Boom zum Einsatz der Datenverschlüsselung hat der Trend zu mobilen Endgeräten ausgelöst. Allein im Jahr 2007 erreichte die Verkaufszahl von Smartphones mit Windows Mobile an Endkunden laut Gartner Dataquest weltweit die Marke von 14,7 Millionen Geräten (Gartner Dataquest, Market Share: Smartphones, Worldwide, 4Q07 and 2007, March 2008). Dies entspricht einer Steigerungsrate von 86,9 Prozent gegenüber dem Absatz von Smartphones mit Windows Mobile im Jahr 2006. Die auf diesen mobilen Geräten gespeicherten Daten lassen sich durch den Einsatz der Verschlüs-selung vor illegitimen Zugriffen, insbesondere im Falle des Verlustes oder des Diebstahls eines Geräts, schützen. In einer weiteren aktuellen Studie dokumentiert das Ponemon Institute, dass der Hauptgrund für Datenverluste der Unternehmen in den USA und Großbritannien im Abhandenkommen oder Diebstahl von mobilen Endgeräten wie Smartphones liegt. Die durch-schnittlichen Kosten bei Datenverlusten wurden pro Datensatz dabei auf knapp 60 Euro (Großbritannien) und rund 125 Euro (USA) eingeschätzt. Entspre-chend, so folgern die Analysten, sei der Schutz von Daten, die auf mobilen Endgeräten gespeichert oder ausgetauscht werden, eine unternehmens-kritische Aufgabe. Zwar haben viele Unternehmen diese Herausforderung erkannt, dennoch würden Verschlüsselungslösungen oftmals erst nach einem Datenverlust eingeführt.

Erhöhte Komplexität

Problematisch ist für Unternehmen allerdings der Wildwuchs an unterschied-lichen Lösungen, die zum Einsatz kommen. Insgesamt sorgt der Ansatz, Ver-schlüsselung über Standalone-Lösungen zu implementieren, zwar für Daten-schutz, ist aber gleichzeitig auch teuer: Geschäfte werden mit redundanten Aufgaben belastet, da sich die Gesamtheit der Verschlüsselungsanwendungen nicht zentral managen lässt. Zudem ist es so nicht möglich, die eigene Sicherheitsstrategie schnell zu erweitern, um die stetig hinzukommenden neuen Produktivanwendungen möglichst rasch zu integrieren. Für IT-Abtei-lungen ist dies keine neue Situation. Dasselbe Problem trat bereits bei der Software-Evolution der Lösungen für das Enterprise Resource Planning (ERP) und Customer Relationship Management (CRM) auf. Beide Bereiche benötigten eine Vielzahl unterschiedlicher Applikationen – jede separat eingesetzt und verwaltet. Erst mit der Umsetzung des Plattformansatzes wurde das Manage-ment zentralisiert und redundante Aufgaben vermieden. Zudem ließen sich neue Applikationen schnell und einfach hinzufügen.

Strategische Verschlüsselung

Die vielfältigen Einsatzmöglichkeiten der Verschlüsselung – von Laptops über Dateiserver bis hin zu Backupsystemen – veranlasst dabei immer mehr Unternehmen, allen voran jene mit den effizientesten IT-Infrastrukturen, den Verschlüsselungseinsatz strategisch zu planen. Dies zeichnet sich als das beste Verfahren ab, die Zahl an Fällen von Datenmissbrauch nachweisbar zu reduzieren. Laut einer Studie des Ponemon Institutes setzen mittlerweile rund 30 Prozent der Unternehmen auf eine Verschlüsselungsstrategie für die gesamte IT-Infrastruktur. Bei 77 Prozent der Unternehmen wird zumindest teilweise ein strategischer Verschlüsselungsansatz verfolgt, der abhängig von den zu schützenden Daten entweder unternehmensweit oder abhängig von den eingesetzten Applikationen ist. Dass ein solcher Schutz notwendig ist, zeigt eine andere Zahl aus dieser Untersuchung: 34 Prozent der befragten Unternehmen hatten mindestens einen Fall von Datenmissbrauch in den letzten zwölf Monaten.

Mehr Sicherheit

Wesentlicher Bestandteil einer strategischen Ausrichtung der unternehmens-weiten Verschlüsselung ist der Einsatz einer zentralen Verschlüsselungsplatt-form. Verschlüsselungsplattformen zeichnen sich durch fünf Hauptvorteile aus, die sich kurz zusammengefasst so präsentieren:

1. Sie erlauben es, Verschlüsselungsrichtlinien in allen Anwendungen automa-tisiert durchzusetzen;

2. viele Arbeitsschritte zum Management der einzelnen Anwendungen sowie zur Schlüsselverwaltung sind automatisiert;

3. auch den gängigen Standards entsprechende Verschlüsselungsapplikationen anderer Hersteller lassen sich in eine Verschlüsselungsplattform integrieren;

4. Administratoren sind in der Lage, alle Anwendungen zentral über eine ein-heitliche Benutzeroberfläche zu verwalten und

5. der Ausbau der Verschlüsselungs-Infrastruktur durch neue Applikationen erfolgt über die Verwaltungsoberfläche mit zentraler Einrichtung und Software-verteilung.

Plattformlösungen stellen sich als nächster Entwicklungsschritt in der Evolution der Verschlüsselung dar. Ausschlaggebend für deren Einsatz ist der Wunsch, statt des Wildwuchses an verschiedenen, über das Unternehmen verteilten Applikationen eine Lösung einzusetzen, die zentrales Management und Ver-teilung von Verschlüsselungsanwendungen sowie die konsistente Durchsetzung von Sicherheitsregeln gewährleistet. Denn diese integriert alle zum Einsatz kommenden Verschlüsselungsanwendungen über diverse Betriebssysteme, Applikationen und Standorte hinweg und bietet für diese ein zentrales Ma-nagement an. Wichtig dabei ist, dass eine Plattformlösung dabei nicht nur die Applikationen des Anbieters, sondern auch die Verschlüsselungsanwendungen unterschiedlicher anderer Hersteller unterstützt. Nur so lässt sich gewähr-leisten, bereits schon getätigte Investitionen zu schützen.

Rasche Realisierung

Eine Lösung auf Plattformbasis erlaubt es Unternehmen, die Verschlüsselung für neue Anwendungen bei Bedarf rasch zu realisieren. Ein Beispiel: Ein Unter-nehmen stellt eine Verschlüsselungslösung für E-Mails bereit. Anschließend stellt es allen Laptop-Benutzern Clients für eine umfassende Festplatten-verschlüsselung zur Verfügung. Später werden über die Plattform Lösungen für die Bereitstellung der End-to-End-Verschlüsselung von Speichersystemen für die Technik-, Personal-, Finanz-, Rechts- und andere wichtige Abteilungen implementiert, in denen sensible oder vertrauliche Daten genutzt werden. Die gesamte Bereitstellung lässt sich auf Plattformbasis über eine einzige Admi-nistrationsoberfläche durchführen. Dabei kommen zentral definierte Verschlüs-selungsrichtlinien zum Einsatz, um die Verschlüsselung zu automatisieren und bei Bedarf neue Benutzer und Anwendungen hinzuzufügen.

Kernpunkt Schlüsselmanagement

Wichtig: Diese zentrale Verwaltung via Plattform erlaubt unter anderem das konsistente Schlüsselmanagement, das beim Einsatz von Einzelapplikationen und der getrennten Verwaltung der Schlüssel ansonsten einen sehr hohen Administrationsaufwand mit sich bringt. So planen die vom Ponemon Institute befragten Unternehmen, 33 Prozent ihres für Verschlüsselungstechnologien veranschlagten Etats allein in die Schlüsselverwaltung zu investieren. Das Schlüsselmanagement umfasst dabei die aktive Verwaltung der Schlüssel während ihrer gesamten Nutzungsdauer, der Policies sowie des Reportings. Ein weiterer Vorteil der Plattformlösung ist die darüber durchführbare Definition, Anwendung und Kontrolle unternehmensweit gültiger Security-Policies. Diese realisieren zum einen den tatsächlichen Einsatz der theoretisch definierten Sicherheitsvorgaben sowie der Maßnahmen zur Einhaltung der gesetzlichen Vorgaben zum Datenschutz und zum anderen einen lückenlosen Schutz über die gesamte IT-Infrastruktur hinweg. Für die an der Ponemon-Studie be-teiligten Unternehmen birgt der Plattformansatz durch die Zentralisierung der Administrationsaufgaben zudem deutliche Möglichkeiten zur Kostenreduzierung im IT-Umfeld. 59 Prozent der Befragten gehen davon aus, dass eine Ver-schlüsselungsplattform ihre Betriebskosten reduziert. Insbesondere in dezen-tralisierten Unternehmen mit zahlreichen unterschiedlichen Standorten er-leichtert eine Plattformlösung nicht nur die Administration und Schlüssel-verwaltung, sondern auch die Einführung neuer Verschlüsselungslösungen. Denn durch die zentrale Benutzerverwaltung ist es möglich, die Benutzerdaten zum Beispiel aus einer bereits implementierten Verschlüsselungslösung für die E-Mail-Kommunikation für eine neue Lösung, die Datenträger und Verzeich-nisse auf stationären, remote angeschlossenen und mobilen Endgeräten verschlüsselt, zu übernehmen. Auch die Softwareverteilung wird in diesem Fall über die Plattform durchgeführt, so dass der Administrationsaufwand deutlich sinkt.

Ingo Wachter ([email protected])

Diesen Artikel finden Sie auch in der Ausgabe September/Oktober 2008 des it security.