Schutzmechanismen gegen den ungewollten Abfluss vertraulicher Daten sind eine Pflichtaufgabe in Unternehmen. Für entsprechende Versäumnisse kann die Unternehmensleitung im schlimmsten Fall auch persönlich zur Rechenschaft gezogen werden.

Die Grenze zwischen Innen und Außen wird in den Unternehmen und Organisationen immer durchlässiger. Kunden, Lieferanten und manchmal sogar Mitbewerber sollen in einzelne Unternehmens-Abläufe eingebunden werden und Zugang auf bestimmte Daten erhalten. Gleichzeitig ist aber zu verhindern, dass sensible Daten in unberechtigte Hände geraten. Gefragt ist deshalb eine Balance zwischen wirksamen Sicherheitsrichtlinien und einem effizient strukturierten Prozessfluss.

Markt-Wirrwarr

Mit rein technischen Maßnahmen wird man diese Balance nicht schaffen können, aber ohne softwaregetriebene Security-Tools geht es auch nicht. Mit sogenannten DLP-Paketen (Data Loss Prevention) sind entsprechende Tools am Markt, die automatische Schutzmechanismen gegen den Verlust vertraulicher Daten versprechen. Leider wird aber mittlerweile alles Mögliche als Schutzmechanismus gegen den unkontrollierten Abfluss von Daten verkauft: Das Spektrum reicht von Festplatten- und E-Mail-Verschlüsselung über aufgebohrte Device-Control-Tools bis zu Endpoint-Security-Werkzeugen und Softwarelösungen für Digital Rights Management (DRM). Zweifellos können alle diese Tools zur Verhinderung von Datenverlust beitragen, aber sie definieren nur Teilaspekte des Problems. Am Beispiel der Device-Control-Tools, also einer Software zur Überwachung der externen Ports eines Rechners, wird dies besonders deutlich. Eine derartige Software kann zwar die Benutzung bestimmter Wechselmedien (USB-Sticks etc.) verbieten oder einschränken, sie kann jedoch nicht verhindern, dass vertrauliche Daten auf zugelassene Medien überspielt werden. DRM-Werkzeuge verfügen demgegenüber über alle Möglichkeiten, unkontrollierte und irrtümlich ausgelöste Datenabflüsse zu verhindern, sind aber wegen der nur schwer erfüllbaren Kompatibilitätsanforderungen zwischen den Kommunikationspartnern in ihren Einsatzmöglichkeiten deutlich eingeschränkt. Endpoint-Security-Tools und Verschlüsselungswerkzeuge wiederum spielen für DLP nur insofern eine (durchaus wichtige) Rolle, als dass das eigentliche DLP-System nicht bis auf die Clientebene durchgreifen muss, wenn gewährleistet ist, dass die Endpunkte sicherheitsmäßig in Ordnung sind.

Architektur von DLP-Tools

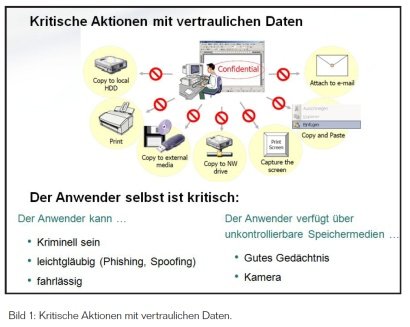

Was aber ist nun die „eigentliche“ DLP-Lösung und was muss sie unbedingt leisten? Die Antwort auf diese Frage ist für die strategische Planung der Unternehmen in Sachen IT-Security ganz entscheidend, und zwar aus zwei Gründen. Eine ehrliche und durchdachte Antwort schützt nämlich zum einen vor Sicherheits-Illusionen, zum anderen aber auch vor resignierendem Nichtstun, „weil man ja ohnehin nicht alle Löcher stopfen kann“. Der IT-Sicherheitsdienstleister Integralis beispielsweise definiert DLP als eine Technologie, die vertrauliche Daten identifizieren kann und den autorisierten Benutzer an deren unzulässiger Nutzung und Weiterverbreitung hindert. Damit ist klar gesagt, was ein DLP-Tool leisten kann und was nicht. Das Verhindern von vorsätzlichem Absaugen von Daten durch Unberechtigte ist also nicht der Hauptfokus eines DLP-Tools, kann aber durchaus durch eine solche Software riskanter werden, weil die Spuren eines Angriffs dokumentiert werden. Trotzdem konzentrieren sich alle DLP-Tools auf die Security-Hilfestellung für autorisierte Nutzer. Wichtige Kriterien für die Qualität eines DLP-Produkts sind die Anzahl der kontrollierbaren Datenkanäle (http, SMTP, Wechselmedien etc.) sowie die Qualität der Inhaltsanalyse, mit der vertrauliche Daten erkannt werden beziehungsweise die verlässliche Kategorisierung von Orten (Laufwerken) möglich ist, auf denen sich vertrauliche Daten befinden. Wenn hier ordentlich klassifiziert wird, dann macht das nicht nur das irrtümliche Versenden von sensiblen Daten unmöglich, sondern bietet auch einen (Teil-)Schutz gegen kriminelle Angriffe. So sind beispielsweise Absaugversuche durch gefälschte E-Mails, die angeblich von Absendern stammen, die der Angeschriebene kennt, ohne Erfolg, da in einem solchen Fall die erschwindelte Zustellung vertraulicher Daten durch das DLP-Tool blockiert wird, entweder weil die Mailadresse als gefälscht erkannt wird oder das Versenden solcher Daten per Mail überhaupt verboten ist.

Policy für den Transport vertraulicher Daten

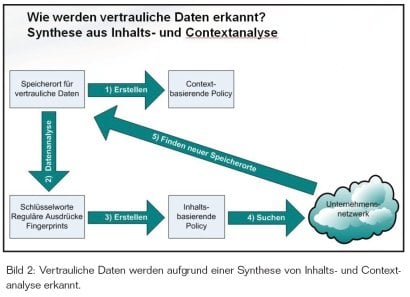

Die Klassifizierung und Kategorisierung von Daten ist das wichtigste Instrument eins DLP-Tools. Dies geschieht mit Hilfe von Schlüsselwörtern und sogenannten regulären Ausdrücken. Unter letzteren verstehen die Informatiker Codes zur Beschreibung von Zeichenmustern. Ein weiteres Verfahren ist das Fingerprinting. Technisch ist das die Erzeugung eines Hash-Werts, an dessen Veränderung verdächtige Teilstücke oder auch Änderungen an einem Dokument erkannt werden können. Für die klassifizierten Dokumente werden dann regelbasiert Aktionen definiert. Eine derartige „Policy“ erlaubt oder verbietet eine bestimmte Aktion, und zwar abhängig von der Dokumentenklasse und dem Rechtestatus von Absender und Empfänger. Bei der Richtliniendefinition muss die richtige Balance zwischen Genauigkeit und Unschärfe gefunden werden. Einerseits müssen die vertraulichen Daten, zur Verhinderung von produktivitätshemmenden Falscherkennungen, möglichst exakt beschrieben werden. Andererseits darf die Beschreibung nicht zu spezifisch ausfallen, da sonst geringe Abweichungen zur Nichterkennung der Daten führen. Noch einmal größere Herausforderungen haben DLP-Tools dann zu überwinden, wenn im Unternehmen Kollaborations-Software wie beispielsweise Sharepoint eingesetzt wird. Bei Kollaborationstools besteht grundsätzlich die Gefahr der Rechtevermischung, dass also der eine der beiden zusammenarbeitenden Mitarbeiter mehr oder andere Rechte hat als der andere. Ein DLP-Werkzeug hat im Falle von Sharepoint und Konsorten regelmäßig den Kollaborationsserver dahingehend zu analysieren, ob auch alle vertraulichen Daten in den richtigen Zonen sind. Mobile Clients sind eine besondere Herausforderung für den Schutz vertraulicher Daten, da diese über mehr Freiheitsgrade als der stationäre PC im Unternehmensnetz verfügen. Zusätzlich zum Datenabfluss über unkontrollierte Netzwerkverbindungen und Schnittstellen wie USB und Bluetooth sind die Daten hier durch Verlust und Diebstahl des Gerätes bedroht. In der Praxis ist deshalb meist eine Kombination verschiedener Sicherheitsmaßnahmen wie Festplattenverschlüsselung, Firewalling, VPN-Technologien und DLP-Agents sinnvoll.

Balance zwischen Policy und Geschäftsprozessen

Um vertrauliche Daten zuverlässig schützen zu können, muss man diese nicht nur kennen (klingt trivial, ist es aber nicht), sondern das Unternehmen muss auch seine Arbeitsprozesse im Griff haben (das ist leider sehr oft nicht der Fall), andernfalls werden sehr schnell und sehr schmerzhaft die Abläufe im Unternehmen gestört oder auch vollständig blockiert. Die DLP-Richtlinien müssen also gegenüber den Prozessabläufen gut ausbalanciert werden. Insofern ist das Thema DLP nicht nur ein technisches, sondern auch ein organisatorisches. Ein entsprechendes DLP-Tool kann nur dann sinnvolle Arbeit leisten, wenn der Rahmen stimmt, in dem es eingesetzt wird. Die organisatorischen Hausaufgaben müssen gemacht sein. Andererseits sind diese Hausaufgaben so schwierig nun auch wieder nicht. Im Firmendurchschnitt haben rund fünf Prozent der in einem Unternehmen vorhandenen Daten einen vertraulichen Charakter und in vielen Unternehmen sind diese vertraulichen Daten auch gut bekannt, so etwa die Kunden und Kontodaten bei Banken und Versicherungen. Unternehmen, die nicht genügend Kapazität für die Risikoanalyse haben, können auf entsprechende externe Dienstleister zurückgreifen. Freilich muss ein solches Risikomanagement von der Geschäftsführung nicht nur geduldet, sondern gewollt sein. Ohne „Management-Commitment“ verpufft jeder Ansatz zum Schutz vertraulicher Daten.

Technische Tools und organisatorische Frameworks

Dass effiziente DLP-Maßnahmen in den Unternehmen Pflicht und keine Kür sind, wird spätestens dann klar, wenn Teile oder der ganze IT-Betrieb an einen externen Dienstleister gegeben werden sollen. In einem entsprechenden Outsourcing-Vertrag muss klar formuliert sein, dass der externe Dienstleister den Schutz vertraulicher Daten gewährleisten kann. Im Gegenzug muss der Auftraggeber natürlich sagen können, welche Daten im Unternehmen vertraulichen Charakter haben. Die Suche nach der Hundertprozent-Lösung darf jedenfalls nicht zur Tatenlosigkeit führen. Es sind heute sowohl zahlreiche leistungsfähige technische Werkzeuge gegen den unerwünschten Abfluss vertraulicher Daten vorhanden als auch entsprechende Frameworks zur organisatorischen Vorgehensweise.

Sven Gerlach

Diesen Artikel finden Sie auch in der Ausgabe März-April 2010 des it security.