Verbrechen werden seit Menschengedenken verübt. Heutzutage sind häufig Computer oder andere elektronische Geräte in derartige Vorfälle involviert – sei es als Tatwerkzeug oder Hilfsmittel. Ganz gleich, ob es sich dabei um „herkömmliche“ Straftaten, Steuerhinterziehung oder computerbezogene Vorfälle handelt: Bei der Entlarvung von Tätern kann die IT-Forensik zur Aufklärung und Beweisführung im Verdachtsfall einen maßgeblichen Beitrag leisten.

Insbesondere Wirtschaftsspionage und Datenklau stellen für Unternehmen aller Branchen ein zunehmendes Problem dar. Die Gefahrenquellen sind vielfältig und reichen von externen Angreifern und Datendieben bis hin zu internen Mitarbeitern, die vertrauliche Informationen aus dem Unternehmen schleusen. An der Stelle, wenn alle präventiven Maßnahmen versagt haben und es bereits zu einem Vorfall gekommen ist, greifen Experten zu IT-forensischen Untersuchungen. Mittels wissenschaftlicher Methoden wird hierbei der Sachverhalt untersucht und derart dokumentiert, dass die Integrität der Beweise gewahrt ist und diese im Falle eines Verfahrens an einem Gericht zugelassen werden.

Wie verhalte ich mich als Opfer?

Bei ihrer Aufgabe, die Beweise eines Computereinbruchs, einer Datenmanipulation oder einer Erpressungzu sichern und gerichtsverwertbar zu präsentieren, haben die Aufklärungs-spezialisten jedoch mit einem weiteren Feind zu kämpfen. Denn oft sind es die betroffenen Opfer selbst, die unwissentlich wichtige Spuren vernichten, oder verfälschen, indem sie die Systeme ausschalten oder etwa neu starten. Sie sind sich zwar im Klaren über die Relevanz des Beweismaterials am Tatort, aber dass auch im Arbeitsspeicher „Fingerabdrücke“ liegen, wird in der Hektik während eines konkreten Verdachtsmoments übersehen. Zu diesem Zeitpunkt können gravierende Fehler begangen werden, die im schlimmsten Fall dazu führen, dass Beweise in einem Verfahren nicht zugelassen werden. Aus diesem Grund gilt es, konkrete Vorgehensweisen beziehungsweise forensische Regeln zu beachten.

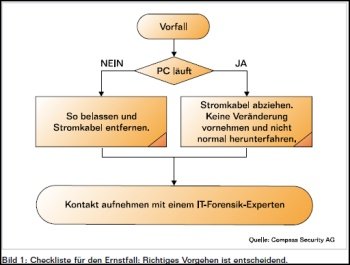

Um eine erfolgreiche Spurensicherung innerhalb von IT-Systemen gewährleisten zu können und etwaige Fehler im Vorfeld zu vermeiden, die eine forensische Untersuchung gefährden könnten, empfiehlt der IT-Forensics-Spezialist Compass Security AG daher folgende Checkliste:

-

Das Wichtigste ist, dass keine Veränderungen vorgenommen werden und alle Spuren erhalten bleiben. Keine eigenen Untersuchungen durchführen, da damit Beweise unwiederbringlich verloren gehen können.

-

Ist der PC bereits ausgeschaltet, so sollte dieser so belassen werden. Zusätzlich das Stromkabel herausziehen, um ein versehentliches Einschalten zu verhindern.

-

Falls der PC noch läuft, gilt die Regel, das Gerät auszuschalten, um die Spuren zu konservieren. In diesem Fall darf der Rechner nicht normal heruntergefahren oder per Power-Knopf ausgeschaltet werden. Korrekt ist es, das Stromkabel heraus zu ziehen.

-

Alternativ kann man das Gerät laufen lassen, um die aktuellen Verbindungsdaten zu analysieren. Dies muss allerdings sehr rasch erfolgen.

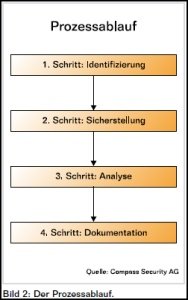

Nach diesen grundlegenden Vorsichtsmaßnahmen, die der Betroffene beachten sollte, kommen die IT-Forensik-Spezialisten ins Spiel, die die Spuren beim Ge- bzw. Missbrauch von digitalen Systemen im Nachgang rekonstruieren und interpretieren können. Hierzu ist die Durchführung eines Prozessablaufs erforderlich, der die forensische Untersuchung in die Schritte „Identifizierung“, „Sicherstellung“, „Analyse“ und „Dokumentation“ gliedert.

Identifizierung und Beweissicherung am „Tatort“

Im ersten Schritt wird die Ausgangslage dokumentiert. Es erfolgt eine detaillierte Bestandsaufnahme und Eruierung der Beweismittel – dies bezieht sich auf ihre Form, Umgebung und so weiter. So kann festgestellt werden, welche Mittel und Sicherungsmethoden zur Erhebung eingesetzt werden müssen.

Sind alle Fragestellungen zur Identifizierung geklärt, folgt die Sicherstellung. Hier sind die Integrität der digitalen Indizien sowie das Aufrechterhalten der Beweiskette durch das Festhalten auf Datenträgern die zentralen Aufgaben. Sobald elektronische Geräte involviert sind, muss zwangsläufig der aktuelle Zustand des Geräts konserviert werden. Vergleichbar ist dies mit der Sicherung eines Fingerabdrucks, bevor dieser zufällig oder bewusst weggewischt wird. Die Integrität der Beweise und das Aufrechterhalten einer Beweiskette sind die zentralen Aufgaben in diesem ersten Schritt der Erhebung.

Die Konservierung wird erreicht, indem eine exakte Kopie des Speichers – in den meisten Fällen also der Festplatte – erzeugt wird. Diesen Prozess bezeichnet man üblicherweise als Imaging. Hierzu werden spezielle Hard- und Software (so genannte Write-Blocker) eingesetzt. Diese verhindern, dass Daten auf dem verdächtigen Speichermedium verändert werden und damit die Beweiskraft einschränken oder zunichte machen. Von dem entsprechenden Medium werden zwei Duplikate erzeugt: eine Arbeitskopie sowie das eigentliche Beweismittel, das versiegelt und sicher verwahrt wird. Mittels eines Prüfsummenverfahrens ist sichergestellt, dass keine Veränderung an den Beweisen vorgenommen wird.

Das Imaging beschränkt sich allerdings nicht nur auf Festplatten von Computern, sondern umfasst sämtliche Geräte, die Spuren enthalten können. Dazu gehören herkömmliche Clients, Server, Netzwerkgeräte (zum Beispiel Firewall, Router), Logfiles, externe Speichermedien (USB-Keys, CDRom, DVD-Rom etc.) sowie mobile Geräte (etwa Mobiltelefon, PDA).

Analyse zur Indiziensammlung und Dokumentation

Nach der Sicherung auf entsprechende Medien erfolgt eine erste Analyse der relevanten Daten. Hierbei werden die gesammelten Beweismittel durch geeignete Hardund Software daraufhin untersucht, ob eine Vermutung bestätigt oder widerlegt werden kann. Die Basis der Untersuchung bildet ausschließlich das vom Datenträger erzeugte Image, niemals das originäre System.

Neben der systematischen Analyse des gesicherten Beweismaterials spielt die Bemessung der Ursachen des eingetretenen Vorfalls sowie dessen Wirkungsweise eine entscheidende Rolle. Im Dialog mit Geschädigten oder auch Beschuldigten zu erarbeiten, was oder wo der eigentliche Schaden lag und die Vermutungen bei der Analyse mit einzubeziehen, stellt die Voraussetzung für die qualifizierte Vorgehensweise einer forensischen Untersuchung dar.

Alle Prozessschritte, inklusive Schlussfolgerungen basierend auf den Resultaten, werden dann im letzten Schritt – der Dokumentation – in einem ausführlichen und nachvollziehbaren Bericht aufbereitet. Hier sind alle Ergebnisse wie Ermittlung der Täteridentität, des Zeitraumes, des Umfangs, der Motivation sowie der Ursache und Durchführung der Tat zusammengefasst. Diese Expertise kann dann auch vor Gericht verwendet werden.

Im Rahmen forensischer Ermittlungen im IT-Bereich stellt sich häufig die Frage, ob die Polizei eingeschaltet werden soll. Oder soll man als Betroffener die Ermittlung vorerst eigenständig durchführen und erst später entscheiden, Anzeige zu erstatten? Sobald Letzteres geschieht, leiten die Behörden die Ermittlungen ein und der Geschädigte hat relativ wenig Einfluss darauf, wie und wann diese durchgeführt werden.

Von Dienstleistungsunternehmen wie der Compass Security AG bereitgestellte IT-Forensiker hingegen können sicherstellen, dass der Betroffene die Zügel in der Hand behält und die benötigten Antworten rasch, zuverlässig und kompetent erhält. Sobald Klarheit über den Sachverhalt besteht, kann eine Anzeige erfolgen, die dann durch die bereits dokumentierten Fakten erfolgversprechend ist.

Die Chancen, be- oder entlastendes Material in Fällen der Wirtschaftkriminalität vorzulegen, sind in der Regel sehr gut. Vermutungen oder Verdachtsmomente können durch die Untersuchungen untermauert werden. Ferner kann das erarbeitete Material dafür genutzt werden, um konkrete und umsetzbare Maßnahmen in die Wege zu leiten, die den Betroffenen vor weiteren Schäden in der Zukunft bewahren.

Marco Di Filippo, Ulrike Peter

Diesen Artikel finden Sie auch in der Ausgabe 7/8-2009 des it security.