Moderne Cloud-Angebote und SaaS (Software-as-a-Service)-Anwendungen bieten viele Vorteile für den Arbeitsablauf und die Administration in der IT, bergen jedoch besondere Herausforderungen was die Security und die Datensicherheit betrifft. Das Gefahrenpotenzial eines Datenverlusts oder für Manipulationsversuche durch Hacker und Cyberkriminelle ist deutlich höher, da potenzielle Angriffspunkte im Gegensatz zur IT im eigenen Rechenzentrum um ein Vielfaches höher sind. Das Potenzial für Hacker und Co. verdeutlichen Prognosen: allein für Cloud-Application-Services wird für das Jahr 2017 ein Wachstum um 20,1 Prozent auf über 46 Milliarden Dollar weltweit prognostiziert (Gartner). Diese positive Geschäftsentwicklung ist Hackern nicht entgangen und erste Großangriffe gab es bereits. Doch der erhöhte Sicherheitsbedarf ist kein Grund, die Vorzüge von Cloud-Angeboten nicht zu nutzen. Wichtig ist ein geplantes und strategisches Vorgehen in Verbindung mit den geeigneten Security- und Controlling-Maßnahmen bereits im Vorfeld der Nutzung von Cloud-Angeboten.

Analyse und Mitarbeitersensibilisierung stehen am Anfang

Viele Unternehmen öffnen sich der Cloud und nutzen diese zu ihrem Vorteil. Dazu gehören Office 365, SalesForce oder oftmals auch Spezialapplikationen für Konstruktionen, Finanzabteilungen oder im Bereich der Human Resources. Diese Anwendungen lassen sich leichter gegen Angriffe schützen, da sie geplant und mit den entsprechenden Schutzmaßnahmen, wie einer sicheren Datenverschlüsselung, im Unternehmen zum Einsatz kommen. Die Cloud lädt auch zur Schatten-IT ein, die Hackern ungeahnte Türen ins Unternehmen und augenscheinlich geschützten Cloud-Anwendungen öffnet. Viele Unternehmen kämpfen mit freien Cloud-Anwendungen, die Mitarbeiter neben den zentralen IT-Anwendungen in Gebrauch haben. Dazu gehören beispielsweise File-Sharing-Produkte, mit denen sehr bequem Daten unter Mitarbeitern oder zwischen Geschäftspartnern ausgetauscht werden – leider oftmals mit völlig ungesicherten Datentransfers. Eine besondere Gefahrensituation findet sich in Unternehmen, die im Außendienst mit vielen mobilen Geräten arbeiten. Eine Vielfalt an Apps sind auf Smart-Phones oder Tablets installiert und entziehen sich ohne geeignete Managementsysteme und Schutzmaßnahmen der Kontrolle und Sicherung durch die zentrale IT im Unternehmen.

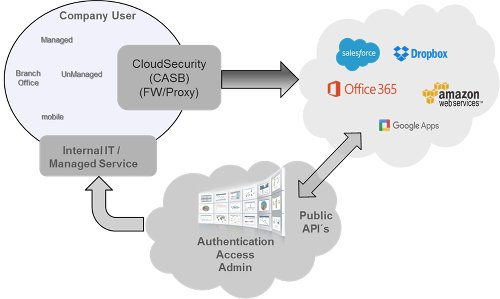

Um dieses Gefahrenpotenzial zu qualifizieren, empfiehlt es sich, ein Prove of Concept (POC) durchzuführen. Mit Hilfe von CASB (Cloud Access Security Broker)-Lösungen, die über eine Zeitspanne von rund 30 Tagen transparent in das Netzwerk eines Unternehmens eingebunden werden, lässt sich sehr leicht herausfinden, welche unautorisierten Cloud-Anwendungen von den Mitarbeitern zusätzlich zu den offiziell zur Verfügung gestellten Applikationen genutzt werden. „Erschreckenderweise finden wir bei den POC-Analysen viele (für den IT-Verantwortlichen unbekannte) Anwendungen, die unter Security-Gesichtspunkten eine ernste Gefahr darstellen. Darunter befinden sich bequeme Consumer-Anwendungen, die Mitarbeiter aus ihrem privaten Umfeld kennen, die jedoch keinerlei Security-Standards für den geschäftlichen Bereich erfüllen“, erklärt Corinna Tripp, Marketing Managerin bei der MTI Technology GmbH.

Nach dem POC gilt es, die gesammelten Daten auszuwerten und die in Nutzung befindlichen Applikationen zu prüfen. Anschließend werden Apps, die zusätzlich zu den Cloud-Kernanwendungen genutzt werden, definiert und in die Security-Strategie des Unternehmens integriert. Cloud-Applikationen, die besonderes Gefahrenpotenzial bergen und nicht mit den Security-Standards des Unternehmens vereinbar sind, sollten über die Application Layer Gateways gesperrt sein. Dasselbe Vorgehen gilt für mobile Geräte, die über ein Mobile Device Management (MDM)-System gegen unerwünschte Apps und Gefahren abgeschirmt werden.

Allerdings sollten bei der Definition der Cloud-Zusatzapplikationen die Mitarbeiter im Unternehmen einbezogen werden. „Erfahrungen haben gezeigt, dass ein schlichtes Verbot und das technische Unterbinden von frei zugänglichen Cloud-Applikationen nur dazu führen, dass Mitarbeiter neue Wege und Anwendungen finden, ihre Arbeit mit ungeeigneten Tools zu verrichten“, so Corinna Tripp. „Die Einbeziehung, Sensibilisierung und Zustimmung der Mitarbeiter sind drei der wichtigsten Komponenten in der unternehmensweiten Security-Strategie, um bei der Nutzung der Cloud die Security deutlich zu erhöhen.“

Nutzung professioneller Cloud-Angebote mit Sicherheit

Software as a Service (SaaS ) in der Cloud bietet viele attraktive Vorteile. Beispielsweise müssen sich IT-Abteilungen weit weniger um Updates und Patches kümmern, was in der Vergangenheit viel Zeit und Ressourcen gekostet hat. Die Herausforderung bei Cloud-Anwendungen besteht darin, dass jedes Unternehmen seinen Security-Anspruch individuell definieren muss. Die großen Cloud-Provider wie Microsoft oder Amazon bieten Grundelemente einer Security, diese sind jedoch weder an den Bedürfnissen einzelner Unternehmen ausgerichtet, noch bieten sie eine vielschichtige Sicherheit, welche sich in das Security-Konzept eines Unternehmens nahtlos integriert. Cloud-Anwendungen hingegen gehören in besonderem Maße in die Sicherheits-Strategie eingebunden, bergen sie doch ein deutlich höheres Gefahrenpotenzial als Anwendungen, die im lokalen und kontrollierten, hauseigenen Rechenzentrum installiert sind.

Neben den klassischen Firewall-, Endpoint- und Gateway-Lösungen spielt in einer ganzheitlichen Betrachtung insbesondere die Authentifizierung und Verschlüsselung eine zentrale Rolle. Jeglicher Datenverkehr über die Cloud sollte verschlüsselt erfolgen. Zwar ist damit nicht garantiert, dass Cyber-Kriminelle oder Industriespione den Datenfluss anzapfen, allerdings ist nach heutigem, technischen Stand eine hochwertige Verschlüsselung der beste Garant dafür, dass kein unautorisierter Dritter die Daten lesen oder nutzen kann. Die Verschlüsselung muss entsprechend der individuellen Sensibilität der Daten für alle Cloud-Anwendungen definiert sein, wobei die Schlüsselsysteme nach wie vor am sichersten im hauseigenen Rechenzentrum des Unternehmens aufgehoben sind. Basiert jegliche Kommunikation von und in die Cloud verschlüsselt und sind die Schlüssel für die Anwendungen an einem sicheren Ort installiert, sind die meisten Gefahren der Cloud gebannt.

Fünf Punkte zur sicheren Nutzung der Cloud

Unternehmen haben unterschiedliche Security-Bedürfnisse und teilweise auch gesetzliche Anforderungen, um Cloud-Angebote sicher zu nutzen. Eine individuelle Betrachtung des Security-Levels ist daher unumgänglich. Eine Hilfestellung für ein strukturiertes Vorgehen geben folgende fünf Punkte:

- Vor der Cloud-Nutzung sollte der Wert der Daten bestimmt werden. Dabei gilt es auch festzulegen, welche Daten trotz bester Security-Mechanismen nicht in der Cloud verarbeitet oder gespeichert werden sollten.

- Die benötigte Verschlüsselungstechnologie muss auch vom Cloud-Provider unterstützt werden. Dies gilt es im Vorfeld zu verifizieren, um die Security durchgängig zu gewährleisten.

- Die Rechtevergabe sollte vor der Nutzung der Cloud genau überprüft werden. Oftmals haben viele Anwender Rechte, die sie nicht zwingend benötigen und damit die Security schwächen. Nutzer sollten nur solche Rechte haben, die sie für die tägliche Arbeit benötigen.

- Die Vereinbarung der Service Level Agreements (SLA) mit dem Cloud-Provider müssen auf die Bedürfnisse der Security abgestimmt und zwingend mit dem Wert der Daten verknüpft sein. Auch der Cloud Service Provider muss die individuell festgelegten Sicherheitsansprüche erfüllen.

- Security in der Cloud ist ein dynamischer Prozess und muss kontinuierlich angepasst und optimiert werden. Eine regelmäßige Prüfung der Security sichert das Unternehmen auch vor neuen Gefahren und schließt Lücken, die durch veränderte Technologie entstehen können.

„Die Nutzung der Cloud ist für die meisten Unternehmen mit individuellen Sicherheitsbedürfnissen vereinbar. Allerdings ist sie das nur, wenn vor der Nutzung eine detaillierte Analyse und Definition der Security, inklusive Transparenz und Monitoring, erfolgt sind. Wurden diese Schritte erfolgreich umgesetzt, stehen den vielschichtigen Vorteilen der Cloud auch aus Sicht der Security nichts im Wege“, resümiert Corinna Tripp von MTI.

Autorin: Corinna Tripp, Marketing Manager, MTI Technology GmbH