Mit Blick auf die aktuellen politischen Ereignisse hat das Thema IT-Sicherheit in Unternehmen einen neuen Stellenwert erreicht. Das gilt besonders auch für Finanzdienstleister, darunter diejenigen aus der Kategorie Kritische Infrastrukturen (KRITIS). Welche Gefahren bergen Konflikte wie der in der Ukraine für die IT von Banken und wie sind Rechenzentrumsbetreiber darauf vorbereitet? Ein Interview mit Ina Märzluft, Abteilungsleiterin Governance & Standards mit den drei Teams Governance, Risk & Compliance, Service Prozess Management und Security Operations Center der noris network AG.

Ulrich Parthier: Was sind die aktuellen Herausforderungen für die IT-Sicherheit in Banken?

Ina Märzluft: Derzeit sorgt natürlich der bewaffnete Konflikt in Europa für Gesprächsbedarf. Bei staatlichen Auseinandersetzungen sind immer öfter auch Cyber-Attacken involviert. Wir müssen uns damit beschäftigen, dass es zu Cyber-Angriffen kommen kann – auch in Deutschland und auf Einrichtungen aus dem Bereich der kritischen Infrastrukturen, aber auch auf Anbieter von digitalen Netzen und Diensten. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat kürzlich eine „abstrakt erhöhte Bedrohungslage für Deutschland“ erkannt. Es lässt sich also nicht ausschließen, dass es zu Kollateralschäden in der deutschen Wirtschaft kommen kann. Dagegen müssen sich Finanzinstitute wappnen.

Ulrich Parthier: Das BSI ruft Unternehmen, Organisationen und Behörden dazu auf, ihre IT-Sicherheitsmaßnahmen zu intensivieren. Wie lässt sich das umsetzen?

Ina Märzluft: Es gibt grundsätzliche Maßnahmen, die Unternehmen möglichst jetzt rasch in Angriff nehmen sollten: Systeme unverzüglich auf den aktuellen Patch-Stand bringen, beispielsweise. Aber auch die Härtung von Systemen mit Zugriff nach außen ist aktuell besonders wichtig. Alle Logins mit Außenanbindung sollten über eine Multi-Faktor-Authentifizierung (MFA) geschützt werden. Falls eine MFA zeitnah nicht umsetzbar ist, müssen mindestens kurzfristig neue, komplexe und für jedes System unterschiedliche Passwörter verwendet werden. Dies gilt vor allem für die Konten von Administratoren. Für den Fall, dass es zu einer weiteren Verschärfung der Bedrohungslage kommt, sollte sichergestellt sein, dass IT-Verantwortliche und ihre Teams von Organisationen aus dem Bereich KRITIS in eine erhöhte Funktionsbereitschaft wechseln können. Das beginnt mit einer 24/7-Rufbereitschaft und führt über einen 24/7-Schichtdienst bis hin zu der Tatsache, dass unter Umständen sogar eine besondere Aufbauorganisation im Rahmen des Unternehmenskrisenmanagements etabliert werden muss.

Wir müssen uns damit beschäftigen, dass es zu Cyberangriffen kommen kann – auch in Deutschland und auf Einrichtungen aus dem Bereich der kritischen Infrastrukturen, aber auch auf Anbieter von digitalen Netzen und Diensten.

Ina Märzluft, Abteilungsleiterin Governance & Standards, noris network AG

Ulrich Parthier: Welche Voraussetzungen müssen Rechenzentrumsdienstleister erfüllen?

Ina Märzluft: Unverzichtbar für Betreiber von hochsicheren Rechenzentren wie noris network ist die Einhaltung entsprechender Schutzklassen und ein bestätigtes IT-Sicherheitsniveau durch Zertifizierungsinstanzen wie dem BSI oder TÜV. Dazu gehören neben der internationalen Security-Zertifizierung ISO 27001 für Informationssicherheitsmanagementsysteme (ISMS) unter anderem auch die Zertifizierung durch den TÜViT nach dem TSI-Standard mit Level 4 (also sehr hohem Schutzbedarf). Diese Schutzklasse eignet sich für Banken und Sparkassen besonders deshalb, weil zu den Forderungen des Level 3 (hoher Schutzbedarf/Hochverfügbarkeit) noch Kriterien wie ein dediziertes Rechenzentrumsgebäude, eine Vorfeldabsicherung, getrennte Wege beziehungsweise Gänge für IT-Personal und Technik-Wartungspersonal, sowie definierte KPIs in Bezug auf Wartungstoleranzen hinzukommen.

Ulrich Parthier: Welchen Beitrag zur Sicherheit leistet noris network als Anbieter hochsicherer Rechenzentren konkret?

Ina Märzluft: Für Organisationen aus dem Finanzwesen hat sich ein Security-Information- & Event-Management (SIEM) bewährt. SIEM umfasst ein Security-Management System, das volle Sichtbarkeit und Transparenz zu Aktivitäten innerhalb des Informationsverbundes bietet. In technischer Hinsicht erhalten Kollektoren Meldungen von Systemen wie Datenbanken, Servern oder Netzwerkkomponenten und normalisieren diese. Mit Hilfe von Korrelationstechniken werden dann die Logs automatisch in verwertbare und übersichtliche Informationen umgewandelt. Das erfolgt beispielsweise in Form von Diagrammen oder Dashboards. Ein Beispiel: Werden etwa an einem Server in der DMZ mehrfache erfolglose Login-Versuche und im Anschluss weitere missglückte Anmeldungen an nachgelagerten Servern erkannt, könnte dies ein Hinweis auf eine Brute-Force-Attacke sein, bei der aktuell die erste Hürde, nämlich der Switch, schon überwunden werden konnte. Dann ist jeden Moment mit der Kompromittierung des angegriffenen Systems zu rechnen. Wurden einmal wichtige Zusammenhänge gefunden, informiert das SIEM-System die verantwortlichen Mitarbeiter über die potenziellen Probleme. Noch effektiveren Schutz bietet ein SIEM in Form eines Security Operation Centers (SOC).

Ulrich Parthier: Was genau macht ein SOC und welche Vorteile bietet es?

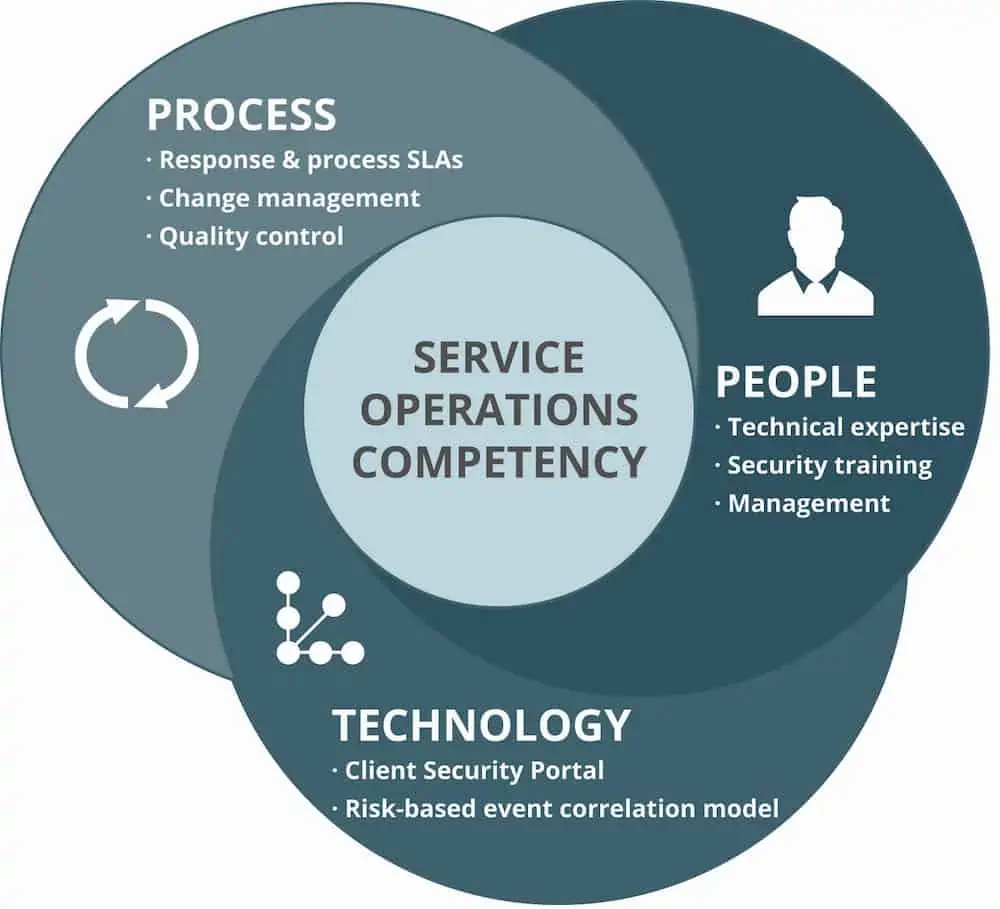

Ina Märzluft: Beim SOC handelt es sich um eine Art Sicherheitsleitstelle, die sich um den Schutz der IT-Infrastruktur eines Unternehmens kümmert. Um diese Aufgabe leisten zu können, integriert, überwacht und analysiert das SOC alle sicherheitsrelevanten Systeme. SIEM im SOC hat für Unternehmen aus der Finanzdienstleistungsbranche gleich mehrere Vorteile. Einer der wichtigsten: Banken erhalten die Möglichkeit, in Echtzeit auf Bedrohungen reagieren zu können. Das SOC von noris network umfasst ein Expertenteam, das Cybersicherheitsvorfälle 365/366 Tage im Jahr und rund um die Uhr überwacht, erkennt und behebt. Mit einer Strukturanalyse werden IT-Systeme und Anwendungen erfasst; eine anschließende Schutzbedarfsfeststellung konkretisiert die Risikobewertung. Über die Erstellung von „Use Cases“ wird definiert, welche Dienste überwacht werden müssen, beziehungsweise wo die Fokussierungen bei der SIEM-Einbindung liegen. Im Vulnerability- und Patch-Management werden Anpassungen durchgeführt und neue Anforderungen festlegt. Nicht nur die IT-Komponenten können überwacht werden. Es wurden sogar der Perimeterschutz der Hochsicherheitsrechenzentren, die Zutrittskontrollsysteme und vieles mehr in das Security-Information- & Event-Management integriert. Der Aufgabenbereich des SOC beschränkt sich dabei nicht nur auf die Erkennung von Bedrohungen, sondern erstreckt sich zudem auf deren Analyse, die Untersuchung der Quellen und das Verhindern gleichartiger oder ähnlicher Vorfälle in der Zukunft.

Ulrich Parthier: Wie erfolgt die Analyse?

Ina Märzluft: Bei der Analyse werden sämtliche Events begutachtet und bewertet, die seit der letzten Analyse angefallen sind. Hierbei werden insbesondere die im SIEM definierten Use-Cases inspiziert. Sollte ein relevanter Vorfall erkannt werden, der mit den bestehenden Metriken nicht erkannt werden konnte, so werden der Kunde entsprechend informiert und gegebenenfalls geeignete Maßnahmen eingeleitet. Die Analyseergebnisse werden darüber hinaus in einem Standard-Report wöchentlich zusammengefasst und im regulären Rhythmus quartalsweise – oder nach Bedarf – mit dem Kunden besprochen.

Ulrich Parthier: Frau Märzluft, wir danken für dieses Gespräch.