73 Prozent der Fachleute gaben in einer Umfrage an, dass Cloud-Technologien die Komplexität erhöhen. Unternehmen müssen proaktive Maßnahmen ergreifen und mit stabilen Sicherheits-Frameworks Risiken effektiv bewältigen, ohne auf die inhärenten Vorteile von Cloud-Plattformen zu verzichten.

Die Cyber-Resilienz geht über die traditionellen Verteidigungsmechanismen hinaus und konzentriert sich auf die Aufrechterhaltung der Betriebskontinuität auch bei Sicherheitsvorfällen. Einer kürzlich durchgeführten Umfrage von Cybersecurity Insiders zufolge machen sich 95 Prozent der Unternehmen erhebliche Sorgen um die Cloud-Sicherheit, was die Dringlichkeit der Umsetzung von Strategien zur Erhöhung der Widerstandsfähigkeit unterstreicht. In der Cloud bedeutet dies die Entwicklung eines robusten Frameworks, das potenzielle Bedrohungen vorhersehen und entschärfen kann. Dieser proaktive Ansatz umfasst eine kontinuierliche Überwachung, die Integration von Bedrohungsdaten und automatische Incident Response-Mechanismen.

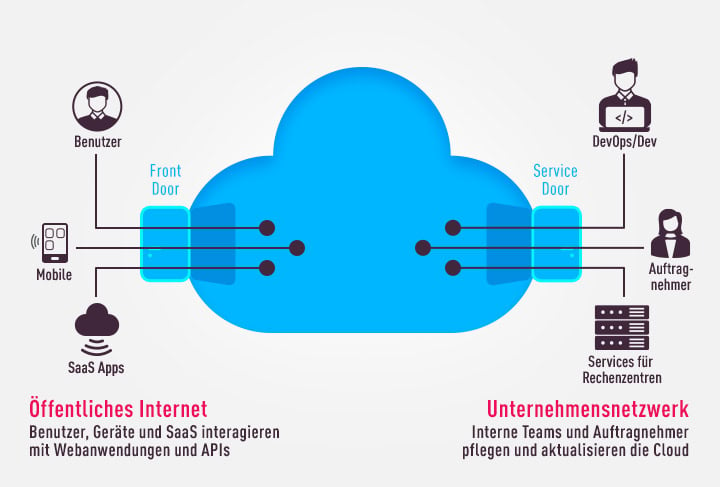

- Perimetersicherheit: Unternehmen müssen einen Schutz vor Netzwerkbedrohungen am Rande der Cloud implementieren, insbesondere an den Schnittstellen zum Internet und zu Cloud-Diensten, die für Entwickler und Auftragnehmer zugänglich sind.

- KI-gestützter Schutz: Cloud-Umgebungen erfordern fortschrittliche, KI-gestützte Tools, die Muster und Verhaltensweisen analysieren können, um Zero-Day-Angriffe zu erkennen und darüber hinaus zu verhindern. Diese Tools bieten im Vergleich zu herkömmlichen Sicherheitsmaßnahmen erhebliche Kosteneinsparungen und schnellere Abhilfemaßnahmen.

- Workload Security: Während agentenlose Lösungen für VMs und Container einfach zu implementieren sind, ist der Einsatz von agentenbasiertem Schutz für kritische Anwendungen entscheidend, um Hacker daran zu hindern, bösartigen Code einzuschleusen.

- Einheitliche Richtlinie für alle Umgebungen: Unternehmen müssen eine einheitliche Zero Trust-Richtlinie für alle Cloud-Umgebungen, egal ob öffentlich, privat oder in Kubernetes Containern, etablieren. Diese Konsistenz ist unerlässlich.

- Adaptive Richtlinien auf Basis von Identitäten: Der Wechsel von IP-basierten Richtlinien zu solchen, die auf Benutzer-, Cloud-Objekt- und Anwendungsidentitäten basieren, um sich dynamisch an veränderte Umgebungen anzupassen, ist unabdingbar.

- Erkennung risikobehafteter Kombinationen: CNAPP als einheitliche Plattform zum Schutz von Cloudanwendungen müssen genutzt werden, um Risikokombinationen zu erkennen, die eine tatsächliche und ernsthafte Bedrohung darstellen. Damit verringern sie die Alarmermüdung und verbessern die Priorisierung von wirklich wichtigen Meldungen.

- Fehlkonfigurationen managen: Automatisierte Tools müssen sicherstellen, dass die Konfigurationen mit den bewährten Sicherheitspraktiken übereinstimmen, wodurch das Risiko eines unbefugten Zugriffs erheblich verringert wird.

- Berechtigungsmanagement: Native Berechtigungsrichtlinien lassen sich zusammen mit Sicherheitsgruppen und Zugriffsrichtlinien bewerten, um die wirklich relevanten Alarme zu priorisieren.

Die Dynamik der Cloud ermöglicht es Unternehmen, schnell innovativ zu werden, aber sie erfordert auch robuste Sicherheitsmaßnahmen. Unternehmen können dieses Gleichgewicht wahren, indem sie fortschrittliche Tools zur Erkennung von und Reaktion auf Bedrohungen einsetzen. Cybersicherheit muss dabei bereits in der Entwicklungsphase ansetzen und implementiert werden, mit gründlichem Code-Scanning über CI/CD-Pipelines hinweg, um Schwachstellen zu erkennen und sensible Daten frühzeitig zu identifizieren.

Für ein effektives Risikomanagement in der Cloud benötigen Unternehmen eine vielschichtige Strategie. Sie muss Künstliche Intelligenz (KI) und Maschinelles Lernen (ML) nutzen, um Risiken zu identifizieren und zu priorisieren. Auf diese Weise können potentiell kritische Sicherheitsschwachstellen in Cloud-Umgebungen schneller identifiziert und mit einem detaillierten Abhilfeplan mitigiert werden. Dies ermöglicht schnellere Reaktionen auf Bedrohungen. Die Automatisierung dieses Schritts kann dazu beitragen, Qualifizierungs- und Ressourcenlücken in bereits eingeschränkten Sicherheitsorganisationen zu schließen. Erstens kann die Anzahl der Bedrohungen, die in die Umgebung eindringen, begrenzt werden und zweitens die verbleibenden Risiken priorisiert werden.

Check Point CloudGuard und Cloud Native Application Protection Platform

Cloud-Sicherheitsspezialisten erhalten durch CloudGuard und Cloud Native Application Protection Platform (CNAPP) die Unterstützung, die sie benötigen, um die folgenden hochkomplexen Herausforderungen erfolgreich zu meistern:

- Effektive Absicherung von fragmentierten APIs, Microservices und Containern – auch im großen Maßstab,

- Umgang mit Schwachstellen in Komponenten von Drittanbietern und Open-Source-Software sowie

- Verankerung eines Sicherheitsdenkens, bei dem Anwendungssicherheit nicht im Widerspruch zu agilen CI/CD-Pipelines steht.

Unternehmen aller Größenordnungen können mit CloudGuard sicherstellen, dass sie auch gegen die fortschrittlichsten Bedrohungen gewappnet bleiben, da sich auch die Angriffe mit Hilfe von KI weiterentwickeln und stetig anpassen. Zusätzlich muss eine proaktive Sicherheitsstrategie adaptiert werden, um schnell und umfassend auf aktuelle und zukünftige Gefahren reagieren zu können. Mehr über CloudGuard und CNAPP von Check Point erfahren Sie hier.