Das Darknet ruft bei den meisten Menschen bedrohliche Assoziationen hervor. Für Andere ist das Darknet die Hoffnung auf ein besseres Internet ohne Überwachungen und Spionage. Aber was genau ist das Darknet, wie funktioniert es und welche Inhalte gibt es dort?

Was ist das Darknet?

Es gibt nicht nur ein Darknet, sondern mehrere. Darknets sind Netzwerke, die dezentral betrieben werden und technisch anonymisierte Kommunikation und das Anbieten von Diensten ermöglichen. Beispiele sind Tor, I2P oder Freenet. Darknets sind Anonymisierungstechnologien, die auf dem Internet aufbauen und die Kommunikation durch das Internet, aber unter anderen Bedingungen, realisieren. Deshalb benötigen die Nutzer von Darknets auch zusätzliche Software.

Bei normaler Internetkommunikation werden die IP-Adressen von Sendern und Empfängern im Klartext mitverschickt. Dadurch ergeben sich eine Reihe von Anonymitätsproblemen: Es können unter anderem die Internetanschlüsse der Kommunikationspartner identifiziert und überwacht werden, oder es kann versucht werden, Dienstleister am Bereitstellen von Diensten zu hindern. Darknets versuchen solche Anonymitätsprobleme zu unterbinden und verhindern, dass Verbindungen abgehört, manipuliert oder blockiert werden können.

Darknets sind in erster Linie Technologien, die verschiedene Aufgaben erfüllen können. Sie werden von Teilnehmern mit unterschiedlichen Motivationen und Interessen genutzt. Sie haben als Technologien nur so lange Popularität und Sichtbarkeit, wie sie benutzt und beobachtet werden, und wie über sie berichtet wird. Demzufolge können sich einzelne Darknets auch komplett auflösen, sofern nicht mehr genügend Teilnehmer für das jeweilige Netzwerk existieren. Die Popularität von Darknets kann über die Zeit stark schwanken.

Wie funktioniert das Tor-Netzwerk?

Die bekannteste Technologie für ein Darknet ist zurzeit Tor. Das Tor-Netzwerk basiert auf mehreren tausenden Tor-Knoten, die weltweit von Freiwilligen betrieben werden. Diese Tor-Knoten sind öffentlich bekannt und daher nicht anonym. Durch diese kann aber eine anonyme Verbindung aufgebaut werden.

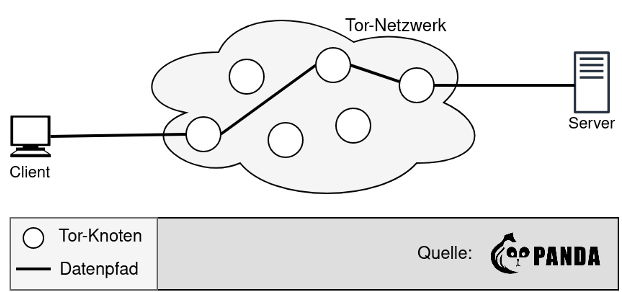

Tor unterscheidet zwischen zwei Anwendungsbereiche. Der erste und am häufigsten verwendete Anwendungsbereich ist das Aufrufen von Clearnet-Diensten über das Tor-Netzwerk. Dabei werden alle Internetpakete auf ihrem Weg zum Zielserver über einen Pfad geleitet, der aus mindestens drei Tor-Knoten besteht. Diese Pakete werden mehrfach so verschlüsselt, dass jeder Tor-Knoten nur die Information erhält, an wen das Paket als nächstes weitergeleitet werden soll. Jeder Tor-Knoten in diesem Pfad kennt nur seinen unmittelbaren Vorgänger bzw. seinen unmittelbaren Nachfolger. Keiner dieser Knoten kennt den gesamten Pfad. Der Zielserver erhält nur die IP-Adresse des letzten, sogenannten Exit-Knotens, und nicht mehr die IP-Adresse des Internetnutzers. Der Internetnutzer ist vor dem Server demnach anonym, da seine IP-Adresse durch den aufgebauten Pfad verschleiert worden ist.

Bild: Datenpfad über das Tor-Netzwerk vom Client zum Server (Quelle Panda Projekt)

Der zweite Anwendungsbereich von Tor ist das anonyme Bereitstellen von Internetdiensten. Da der Tor-Nutzer in diesem Anwendungsbereich den Server nicht kennt, wird über die Tor-Software ein sogenannten Rendezvous-Punkt im Tor-Netzwerk vereinbart. Über diesen Rendezvous-Punkt, der ein beliebiger Tor-Knoten sein kann, läuft die gesamte Kommunikation des Tor-Nutzers mit dem Server. Beide verbinden sich über einen Tor-Pfad, der auch hier jeweils aus mindestens drei Tor-Knoten besteht, zu dem Rendezvous-Punkt. Dadurch können beide Parteien anonym miteinander kommunizieren. Da die Dienste der Server nicht im Clearnet erreichbar sind, werden diese Dienste als „Hidden Services“ und die Server als „Hidden Server“ bezeichnet. Das Angebot der Hidden Services wird umgangssprachlich als Darknet bezeichnet.

Welche Inhalte gibt es im Darknet?

Als Hidden Services werden im Tor-Netzwerk Dienste wie zum Beispiel Mail-, IRC- oder Web-Dienste angeboten. Unter den Web-Diensten findet man im Schutz der Anonymität betriebene Marktplätze, die illegale Waren wie zum Beispiel Drogen, gestohlene oder gehackte Bank-, oder andere private Daten zum Verkauf anbieten. Auch existieren Plattformen, auf denen kinderpornografisches Material ausgetauscht wird. Auf einigen wenigen Seiten werden Auftragsmorde oder andere Gewaltszenarien als Dienstleistungen zum Verkauf angeboten, allerdings konnten diese Seiten bisher nicht als echt identifiziert werden.

Weiterhin existieren auch viele Seiten, die man aus dem „normalen“ Web kennt. Man findet u.a. Wiki-Seiten, Foren zu verschiedenen Themengebieten, soziale Netzwerke, Blogs oder Radio-Streaming-Plattformen. Viele Tageszeitschriften bieten für Wistleblower einen sogenannten „Anonymen Briefkasten“ an, worüber geheime Informationen sicher und anonym übermittelt werden können.

Im interdisziplinären Projekt “Parallelstrukturen, Aktivitätsformen und Nutzerverhalten im Darknet (PANDA)” untersuchen wir daher die Bedeutung des Darknets für die zivile Sicherheit.

Hier können Sie die anderen Teile der Darknet-Serie lesen:

Teil 2: Soziale Netzwerke im Darknet

Teil 3:

Weiterbildung Cybersecurity

Das Fraunhofer Lernlabor Cybersicherheit bietet für Sie eine Weiterbildung mit praxisnahen Übungen an, in der Sie technische und rechtliche Perspektiven und die Inhalte im Darknet kennenlernen, damit Sie Chancen sowie Risiken der Anonymität und Zensurfreiheit im Darknet beurteilen können.

Florian Platzer