Vielen Unternehmen ist heute nicht bewusst, dass sie zwar Technik und Datenbanken bei einem Hosting-Provider ausgelagert haben, sie aber nach wie vor selber für die Daten und die Sicherheit ihrer SAP-Systeme verantwortlich sind. Welche Fragen Sie sich vor der Zusammenarbeit stellen sollten, erläutert Herr Patrick Boch, Produktmanager Sast Solutions von Akquinet AG.

Ein von uns im Kundenauftrag vor einiger Zeit durchgeführter Penetrationstest brachte es an den Tag: Nach kürzester Zeit konnte sich unser Team Zugriff auf den (SAP) Solution Manager verschaffen, den der Hoster unseres Kunden betreibt. Wir erweiterten daraufhin in Abstimmung mit dem Kunden den Test und konnten innerhalb kürzester Zeit auf die SAP-Systeme von 40 Kunden zugreifen! Dieses Beispiel, das zugegebenermaßen schon etwas zurückliegt, verdeutlicht aber ganz klar ein Problem, das nach wie vor Bestand hat: dass die Verträge zwischen Kunde und Hosting-Dienstleister, die sogenannten Service Level Agreements (SLAs), das Thema Sicherheit oft ungenügend oder nur sehr dürftig behandeln.

Hosting Provider: Zwei Möglichkeiten der Zusammenarbeit

Um das zu verstehen, müssen wir die Modelle, die Hosting Provider bieten, näher betrachten. Legen wir den Fokus auf zwei mögliche Szenarien: Entweder betreibt der Hoster lediglich die Hardware, oder aber er übernimmt zusätzlich den Betrieb der SAP Basis. Beide Varianten haben ein hohes Potential für Unwägbarkeiten, was die Absicherung der Systeme angeht.

Im ersten Fall liegt die Sicherheit von Server, Netzwerk und Betriebssystem eindeutig beim Provider. Aber es ergeben sich einige Fragestellungen: Was ist mit den Einstellungen im SAP-System, die auf eine dieser Komponenten zugreifen? Liegt der SAP-Gateway, um ein Beispiel zu nennen, in der Verantwortung des Unternehmens, obwohl hier ja – rein physisch gesehen – eine Datei direkt auf dem Betriebssystem liegt? Was ist mit der Absicherung der Datenbank bzw. des Datenbank-Users für das SAP-System auf Seiten des Hosters?

Wenn der Provider zusätzlich das SAP-System betreibt, wird es noch komplexer: Rollen und Berechtigungen sollten dann beispielsweise vom Unternehmen definiert, umgesetzt und regelmäßig überprüft werden. Und wie sieht es mit kritischen Berechtigungskombinationen aus, die theoretisch einen umfassenden Zugriff auf die SAP-Basis ermöglichen? Fallen diese in den Verantwortungsbereich des Kunden oder des Hosting Providers? Was ist mit vom Unternehmen entwickelten Anwendungen, die Zugriff auf das Dateisystem oder die Webservices erfordern? In Zeiten von UI5 und Browser-Access hochaktuelle Fragestellungen.

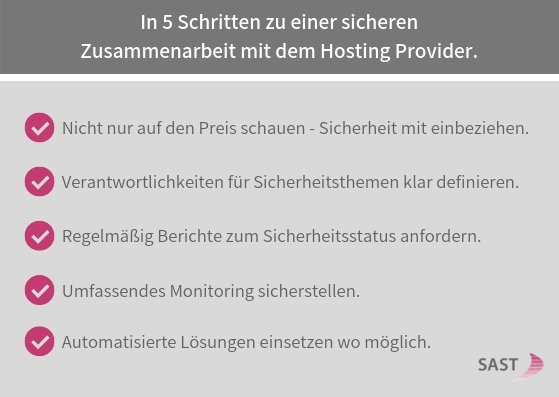

Basierend auf diesen zwei Szenarien ergeben sich fünf wichtige Schritte zur sicheren Zusammenarbeit mit einem Hosting-Provider.

1. Sorgfältige Auswahl: Nicht nur auf den Preis schauen!

Bei der Auswahl des Hosting Providers sollte – vor allem in der heutigen Zeit – der Preis nicht der ausschlaggebende Faktor sein. Ganz andere Fragestellungen sollten im Vordergrund stehen: Wie ist es um die Ausfallsicherheit bestellt? Gibt es einen weiteren Standort, der bei einem Ausfall übernimmt? Wie ist die Klimatisierung und die Gebäudesicherheit, hier vor allem die physischen Zugangsregelungen? Und bezogen auf die Netzwerke sollten Unternehmen bei der Auswahl des Hosting-Providers vor allem auf getrennte Netzwerke sowie die Möglichkeit eines Paket-Monitorings achten.

2. Gute Vorbereitung: Mehr SAP-Sicherheit durch klare Verantwortlichkeiten

Um Sicherheitsrisiken durch unklare Verantwortlichkeiten zu vermeiden, sollten Kunde und Hoster im Vorfeld das Thema Sicherheit unbedingt mit einbeziehen. Ein guter Ansatzpunkt, um die Abgrenzung klar vornehmen zu können, sind immer die verfügbaren Standards und Leitlinien, entweder von der SAP selbst bereitgestellt oder in Form des Prüfleitfadens der DSAG. Ein weiterer Baustein sollte eine kontinuierliche Absicherung sein, die nicht nur die üblichen Infrastrukturkomponenten, sondern auch das SAP-System berücksichtigt.

3. Geregeltes Reporting: Immer auf dem Laufenden sein

Hier spielt natürlich das Überwachungssystem des Providers eine entscheidende Rolle: Was wird überwacht? Hat der Dienstleister ein SIEM-System, das nur auf die Infrastruktur beschränkt ist? Wichtig ist aber auch die Kontrolle der Anwendungen, wie zum Beispiel der SAP-Systeme. Sollte es zu einem Zwischenfall kommen, welche Reaktionen sind im Verdachtsfall geplant? Wie ist die Reaktionszeit und welche Maßnahmen werden in kritischen Situationen ergriffen? Sorgen Sie dafür, dass Sie auf dem Laufenden bleiben und wissen, wie es um Ihre Daten bestellt ist.

In fünf Schritten zu einer sicheren Zusammenarbeit: Bei Berücksichtigung dieser fünf Aspekte gehen Unternehmen in eine sichere Zusammenarbeit mit einem Hosting-Provider

Foto: SAST

4. Immer Herr der Lage bleiben: den Überblick behalten und in Echtzeit reagieren

Wir bieten mit unserem Security Radar innerhalb der SAST SUITE nicht nur eine solche Überwachung, sondern über die weiteren Module zusätzlich eine Analyse des aktuellen Sicherheitsstatus, die regelmäßig abgerufen werden kann. So können Unstimmigkeiten zwischen Provider und Kunde zeitnah geklärt und Handlungsempfehlungen abgeleitet werden, und das in Echtzeit. Für eine effiziente IT-Sicherheit ist es darüber hinaus unverzichtbar, sich in kürzester Zeit einen umfassenden Überblick zu verschaffen – das bietet ein Management Dashboard. Ein Dashboard ist laut DSAG-Arbeitskreis Security & Vulnerability übrigens die zentrale Voraussetzung, um zwingend erforderliche bessere Sicherheitskonzepte zu entwickeln.

5. Automatisierte Lösungen einsetzen wo möglich

Der Kunde sollte auf seiner Seite automatisierte Lösungen einsetzen, um das Thema SAP-Sicherheit auch intern effizient und ressourcenschonend umzusetzen. Tausende von sicherheitsrelevanten Einstellungen in SAP-Systemen sowie Millionen Zeilen kundeneigenen Codes kann man nur dann sinnvoll bewältigen, wenn man auf Automatisierung setzt. Mit unserem Code Management-Ansatz oder auch unserem automatisierten Identity and User Management bieten wir innerhalb unserer Lösungen effiziente Möglichkeiten, um den Aufwand auf Unternehmensseite möglichst gering zu halten, aber gleichzeitig die bestmögliche Sicherheit der SAP-Systeme zu erreichen.

Insgesamt ist es also mehr als fahrlässig, die oben genannten Punkte bei der Auswahl eines Hosting-Providers nicht zu berücksichtigen. Unternehmen sollten die Chance nutzen, hierbei die Sicherheit der SAP-Systeme ganzheitlich zu überprüfen und wenn nötig neue automatisierte Lösungen zu implementieren, um die eigenen Daten vor Missbrauch und unerlaubtem Zugriff von außen zu schützen.