Seit Bitcoin 2009 veröffentlicht wurde, erfreuen sich zahlreiche weitere Kryptowährungen wie Ethereum, Tether, Ripple, Monero oder zuletzt auch Dogecoin großer Beliebtheit.

Doch wie funktioniert eigentlich eine Kryptowährung wie Bitcoin und wodurch wird beispielsweise sichergestellt, dass man sein Geld nicht mehrfach ausgibt oder ausgeraubt wird?

Typischerweise basieren Kryptowährungen wie Bitcoin auf einem Peer-to-Peer-Netzwerk mit einem Buchungssystem, das keine zentrale Regulierungsstelle benötigt, sondern vielmehr durch alle Benutzer*innen des Netzwerks reguliert wird. Die Benutzer*innen tauschen über das Netzwerk Informationen über neue Transaktionen aus und überprüfen diese. Alle gültigen Transaktionen werden in einen Distributed Ledger eingetragen, quasi ein digitales verteiltes Kassenbuch, das zwischen allen Benutzer*innen verteilt wird. Durch den Einsatz kryptographischer Methoden wird sichergestellt, dass Transaktionen in eine korrekte zeitliche Abfolge gebracht und auf Gültigkeit überprüft (verifiziert) werden können.

Für Bitcoin wurde als Distributed Ledger die sogenannte Blockchain entworfen. Um zu verstehen, wie die Blockchain sicherstellt, dass Bitcoins überhaupt entstehen können, dass diese nicht mehrfach ausgegeben, kopiert, gestohlen oder ungültig gemacht werden können, werden zwei kryptographische Mechanismen eingesetzt: Kryptographische Hashes und eine Public-Key-Infrastruktur (PKI).

Kryptographische Grundlagen

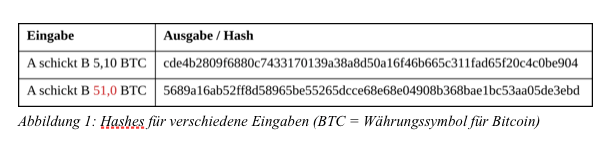

Kryptographische Hashes sind das Ergebnis mathematischer Einwegfunkionen, sogenannter kryptographischer Hashfunktionen, mit denen für beliebige Eingabedaten eine Ausgabe fester Länge – der Hash – berechnet werden kann. Das besondere an kryptographischen Hashes ist, dass aus ihnen nicht auf die Eingabe geschlossen werden kann, dass durch die Eingabe keinerlei Beeinflussung oder Vorhersage des berechneten Hashes möglich ist und dass selbst kleinste Änderungen an der Eingabe eine starke Änderung am jeweils berechneten Hash bewirken (siehe Abbildung 1). Um herauszufinden, zu welcher Eingabe ein bestimmter bekannter Hash gehört, bleibt keine andere Möglichkeit, als alle möglichen Eingaben (per brute force) durchzuprobieren –umgedreht ist es aber sehr einfach und schnell, den Hash zu einer beliebigen Eingabe zu berechnen. Somit ist es quasi unmöglich, einen Hash zu berechnen, der zufällig für eine ganz bestimmte Eingabe passt, die erst später bekannt wird: Wird zunächst nur ein Hash zu einem bestimmten Zeitpunkt veröffentlicht und später eine dazu passende Eingabe, bedeutet dies, dass die Eingabe auch bereits zur Veröffentlichung des Hashes existiert haben muss.

Eine PKI ist ein System, in dem die Nutzer*innen mittels asymmetrischer Kryptographie Daten verschlüsseln und signieren bzw. entschlüsseln und Signaturen überprüfen können. Die Kryptographie wird deshalb als asymmetrisch bezeichnet, weil jede*r Nutzer*in des Systems mindestens ein Schlüsselpaar besitzt: Einen privaten (geheimen) und einen öffentlichen Schlüssel, der typischerweise unter allen Nutzer*innen publiziert wird. Mit dem öffentlichen Schlüssel können Daten verschlüsselt werden, die dann nur der*die Besitzer*in des dazu passenden privaten Schlüssels entschlüsseln kann. Ebenfalls kann nur der*die Besitzer*in des privaten Schlüssels Daten mit einer eigenen digitalen Signatur versehen. Diese kann von allen anderen mithilfe des zugehörigen öffentlichen Schlüssels überprüft werden. Eine gültige digitale Signatur stellt sicher, dass die signierten Daten nicht verändert wurden und wirklich von der Person, die den zugehörigen privaten Schlüssel besitzt, signiert wurden.

Die Eigenschaften kryptographischer Hashes und einer PKI sind nicht nur fundamental wichtig für die Funktionsweise der Blockchain, sondern auch für viele andere in der Praxis verwendete kryptographische Protokolle.

Im nächsten Teil wird der Aufbau der Blockchain genauer beschrieben.

York Yannikos, https://www.sit.fraunhofer.de/de/

Lesen Sie hier Teil 2:

Die Blockchain: Bitcoin: Wie funktioniert eine Kryptowährung?

Lesen Sie hier Teil 3: