Die BaFin hat Mitte August 2021 eine neue Fassung der Bankaufsichtlichen Anforderungen an die IT (BAIT) veröffentlicht. Die weiter ausgeführten Bedingungen für die sichere Informationsverarbeitung betreffen nicht nur IT-Verantwortliche von Banken, sondern auch ihre Dienstleiter mittelbar.

Sind Rechenzentrumsbetreiber von Banken darauf vorbereitet? Ein Interview mit Ina Märzluft, Team Lead Governance, Risk & Compliance im Bereich Governance & Standards der noris network AG.

Was hat es mit der Novelle der BAIT auf sich und was sind die wesentlichen Änderungen?

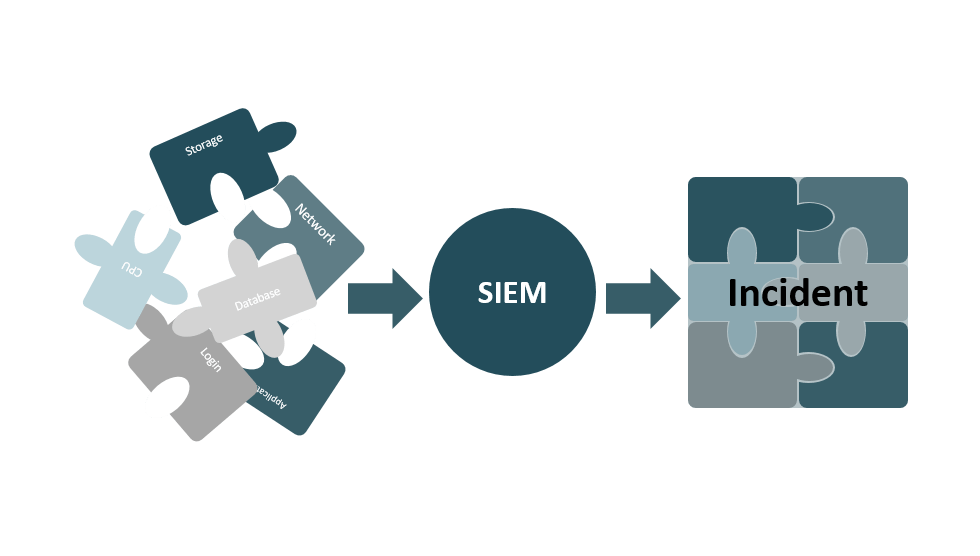

Ina Märzluft: Mit der neuen Fassung der BAIT setzt die BaFin Leitlinien der europäischen Bankenaufsichtsbehörde um und lässt darin Erfahrungen aus der Aufsichtspraxis einfließen. Neu ist zum Beispiel das Kapitel „Operative Informationssicherheit“. Hier geht es um die Ausgestaltung von Wirksamkeitskontrollen für bereits umgesetzte Informationssicherheitsmaßnahmen in Form von Tests und Übungen. Solche Kontrollen wie etwa Abweichungsanalysen, Schwachstellen-Scans, Penetrationstests oder Angriffssimulationen sind ein wesentlicher Bestandteil von effektiven und nachhaltigen Informationssicherheitsmanagementsystemen im Rahmen des Betriebs eines Security Operation Center (SOC). Institute müssen die Sicherheit der IT-Systeme also regelmäßig und anlassbezogen kontrollieren. Das Kapitel „Informationssicherheitsmanagement“ fordert unter anderem das Logging und Monitoring, also die Protokollierung von Ereignissen und die Überwachung in Echtzeit – also Security Incident and Event Management (SIEM). Potenziell sicherheitsrelevante Informationen müssen angemessen zeitnah, regelbasiert und zentral ausgewertet und analysiert werden.

Wichtig ist auch das Kapitel IT-Notfallmanagement,in dem gefordert wird, dass Geschäftsfortführungs- und Wiederherstellungspläne für kritische Prozesse mindestens jährlich überprüft werden.

Eine sprachliche Änderung ist, dass in den BAIT nun stets von Informationssicherheit statt IT-Sicherheit die Rede ist. Was bedeutet das?

Ina Märzluft: Wir verstehen das so, dass das Verständnis für das Thema Sicherheit weiter gefasst werden soll. Es geht eben nicht mehr nur um Technik wie die Infrastruktur, sondern auch um Organisation, Prozesse und Zuständigkeiten. Risiken für die Informationssicherheit müssen überall thematisiert werden, etwa auch in der Applikationsentwicklung und in Projekten.

Die Neufassung der BAIT gilt ohne Übergangsfrist ab sofort. Ist es überhaupt machbar, so schnell compliant zu werden?

Ina Märzluft: Durchaus, denn die BaFin stellt keine grundlegend neuen Anforderungen, sondern konkretisiert vielmehr bestehende Vorgaben. Eigentlich sollten Verantwortliche in den Banken davon nicht überrascht werden. In der Praxis dürfte sich bei einigen Finanzinstituten dennoch Bedarf für Verbesserungen von Maßnahmen ergeben. Das gilt insbesondere für die kontinuierliche Kontrolle von Maßnahmen.

Der 24/7-Service eines Security Operations Center (SOC) stellt sicher, dass jederziet sofort auf Cyber-Security-Vorfälle reagiert werden kann.

Kunden aus dem Bankenumfeld werden jetzt vermutlich mit neuen Anforderungen auf noris network zukommen. Sind Sie darauf vorbereitet?

Ina Märzluft: Ja, das sind wir. Die Anforderungen sind längst Teil unseres Angebots, insbesondere die weiter oben angeführten SOC- und SIEM-Leistungen. Das gilt bis hin zum Perimeterschutz in unseren Hochsicherheitsrechenzentren. Wir bieten inzwischen sogar TÜV TSI Level 4 an. Auch was die Trennung von Verantwortungsbereichen zwischen Ausführung und Kontrolle betrifft, sind wir organisatorisch so aufgestellt, dass unsere Bankenkunden ihre Anforderungen bei uns durchsetzen können – mit meiner Organisationseinheit Governance, Risk & Compliance, dem Service Management für die operativen Fragen oder mit unserer internen Revision – als Three Lines of Defence.

Können Sie uns ein konkretes Beispiel für eine neue Forderung der BAIT und ein dazu passendes Angebot nennen?

Ina Märzluft: Nehmen wir ein Beispiel aus dem Kapitel Operative Informationssicherheit. Dort heißt es: „Sicherheitsrelevante Ereignisse sind zeitnah zu analysieren, und auf daraus resultierende Informationssicherheitsvorfälle ist unter Verantwortung des Informationssicherheitsmanagements angemessen zu reagieren. Sicherheitsrelevante Ereignisse ergeben sich beispielsweise aus der regelbasierten Auswertung der potenziell sicherheitsrelevanten Informationen. Die zeitnahe Analyse und Reaktion kann eine ständig besetzte zentrale Stelle, zum Beispiel in Form eines Security Operation Centers (SOC), erfordern.“ Wir betreiben bei noris network ein SOC und bieten dies auch als Service an. Diese Sicherheitsstelle ist rund um die Uhr besetzt und ein Paradebeispiel für drängende Aufgaben. Viele Institute werden das aus Personalmangel auslagern. Dasselbe gilt für SIEM, also Security-Information- und Event-Management. Damit wird das vorhin erwähnte Logging und Monitoring abgedeckt. Tatsächlich passt unser Managed Service SIEM sehr gut zu den jetzt konkretisierten Anforderungen an die Banken-IT.

Bei SIEM geht es um das Monitoring von Logfiles und automatische Alarme bei Anomalien?

Ina Märzluft: Das ist die Aufgabe eines SIEM, denn Advanced Persistent Threats können nur durch die Detektion unterschwelliger Anomalien im Netzwerkbetrieb erkannt werden. Deshalb müssen Datenserver, Mailserver, Netzwerkknoten oder Firewalls fortlaufend überwacht werden. Zwei Aspekte legen aber nahe, SIEM als Service betreiben zu lassen. Bereits bei der Konzeption eines SIEM bringt die Einbindung externer Experten unmittelbaren Nutzen. Schon die notwendigen Systemanalysen bei einer SIEM-Einführung starten einen permanenten Optimierungsprozess und härten die IT-Infrastruktur. Unabhängig von einem Angriff legt die Analyse der Logfiles Konfigurationsfehler sowie Schwächen in Prozessen und Organisation offen. Berechtigungssammler, unnötiger Einsatz von Admin-Passwörtern oder das verspätete Einspielen von Updates und Blacklists fallen schnell auf. Ein SIEM lebt vom Vergleich eines geregelten Normalbetriebs mit Abweichungen. Die erforderliche Auseinandersetzung mit den Regeln für den Betrieb härten Systeme bereits, bevor das SIEM Security Events meldet und Angriffe abgewehrt werden. Der zweite Aspekt: Auch wenn ein SIEM fertig eingerichtet ist, kann man es nicht unbeaufsichtigt laufen lassen. So nützlich ein System auch ist, das automatisch auf Angriffe reagiert – die automatische Antwort ist in der Regel, etwas zu seinem Schutz abzuschalten. Das will man natürlich vermeiden. Nur menschliche Experten können beurteilen, ob das, was das SIEM als Anomalie erkennt, auf einen Cyber-Angriff zurückzuführen ist, oder auf unbedenkliche Interaktionen. Solche Fachleute sind rar, weshalb wir bei noris network auch selbst ausbilden, um unsere SIEM- und SOC-Dienstleistungen weiter auszubauen.

Frau Märzluft, vielen Dank für das Gespräch.