IAM

Sobald ein Angreifer erfolgreich Anmeldeinformationen gehackt hat, muss er keine auffälligen Aktivitäten durchführen, die von Cloud-Dashboards gemeldet werden; er könnte still dasitzen und gerade genug tun, um keine Warnungen auszulösen. Die Zeit bis zur Entdeckung beträgt in diesem Fall viele Wochen oder Monate.

Sicherheitsgruppen

Obwohl sie nur den Zugang zu den notwendigen Ports öffnen, haben Sicherheitsgruppenkonfigurationen keinen Anwendungskontext und keinen Einblick in höhere Schichten (über L4 hinaus). Angriffe könnten über diese Ports in der Anwendungsschicht erfolgen und zur Verbreitung von Malware oder zur Exfiltration von Daten führen.

Protokolle

Sie wissen, wer mit wem kommuniziert hat, haben aber keine Aufzeichnungen darüber, worum es bei der Kommunikation ging. Es werden keine Pakete oder Nutzdaten erfasst. Bei stillen Angriffen, bei denen Angreifer die Infrastruktur nutzen und versuchen, unterhalb der Grenzen von Schwellenwertverletzungen zu operieren, sind Protokolle nicht hilfreich.

WAF

Cloudnative WAFs sind in ihrer Funktionalität im Vergleich zu im Markt führenden WAFs sehr eingeschränkt und schützen Anwendungen nur vor den zehn häufigsten OWASP-Angriffen. Außerdem sind sie eine Art Blackbox, auf die die SecOps-Teams keinen Zugriff haben.

Auch die cloudnativen Sicherheitstools können eine vollständige Visibilität nicht gewährleisten.

Hybrid Traffic Intelligence wirft das Licht der Wahrheit auf alle Daten in Bewegung

Um einen effektiven Sicherheits- und Netzwerkstandard in der hybriden Cloud sicherzustellen, müssen CloudOps, DevOps und SecOps auf Hybrid Traffic Intelligence setzen. Eine solche Plattform bildet ein intelligentes Netz zwischen Endgeräten, Anwendungen sowie Clouds und erfasst, analysiert, optimiert und verteilt Datenverkehr und -pakete automatisch auf unterschiedliche lokale und cloudbasierte Tools. Durch die Optimierung wird auch der Datenverkehr insgesamt reduziert. Denn unserer Erfahrung nach sind bis zu 40 % der Anwendungsdaten im Netzwerk überflüssig und über 90 % der Log-, Monitoring- und Reporting-Daten.

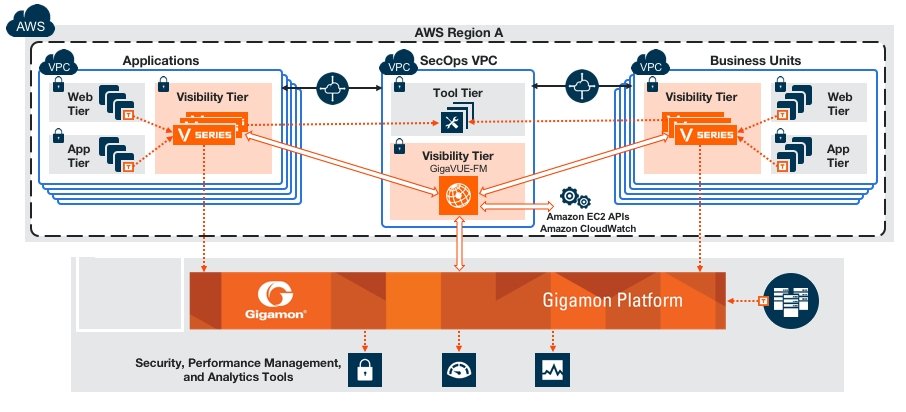

Bild 1: Beispiel einer hybriden Multi-Cloud-Infrastruktur mit Hybrid Traffic Intelligence. (Quelle: Gigamon)

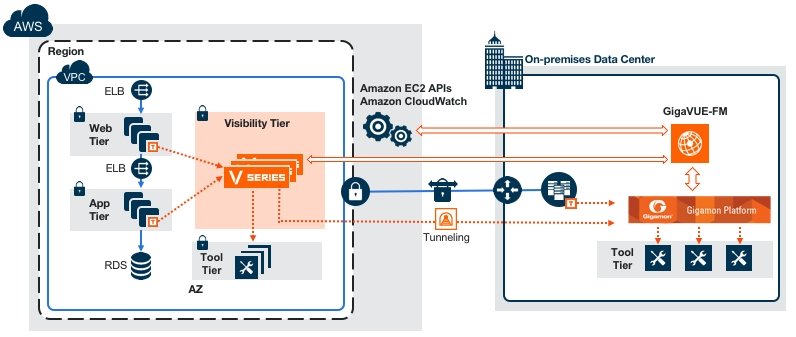

Insgesamt stellt eine Hybrid-Traffic-Intelligence-Plattform umfassende Sichtbarkeit in den gesamten Cloud-Workload-Verkehr über unterschiedliche Cloud-Anbieter hinweg her. Auch Inter-VPC bzw. Intra-Cloud-Sichtbarkeit wird sichergestellt und es wird NetFlow in der Cloud generiert. Durch Sicherstellung vertraulicher Datenübertragungen, das Erkennen von Anomalien ohne Rohdatenverkehr und eine Verschleierung der Identifizierung interner Ressourcen wird auch die Sicherheit und Compliance gewährleistet. Zudem bietet eine solche Lösung hohe Flexibilität und eine einfache Bereitstellung, da jede Cloud-Migrationsstrategie, mehrere Tools und automatisierte Skalierbarkeit unterstützt werden.

Schlussendlich führt der Einsatz hybrider Traffic-Intelligence durch vereinfachte Datenverkehrserfassung, Unterstützung nativer Verkehrsspiegelungsdienste in großem Umfang und verbesserter Tool-Kapazität zu einer erhöhten Kosteneffizienz.

Ohne Netzwerkvisibilität durch Hybrid Traffic Intelligence kann heute keine angemessene Sicherheit und Performance mehr gewährleistet werden – egal ob On-Premises, virtualisiert, in der Cloud oder in einer hybriden Netzwerkinfrastruktur.

Bild 2: Beispiel einer hybriden Cloud-Infrastruktur mit Hybrid Traffic Intelligence. (Quelle: Gigamon)