Cloud Computing und Compliance

Cloud Computing hat sich von einem Trend zu einem Wettbewerbsfaktor gemausert, der Unternehmen mehr und mehr dazu bringt Cloud Services unterschiedlichster Couleur einzusetzen um Vorteile wie Kostensenkungen, schnelleren Time-to-Market oder globale Datenverfügbarkeit zu erzielen.

Soweit so gut, könnte man meinen. Skepsis und mangelndes Vertrauen sind allerdings noch immer der Hauptgrund für eine zurückhaltende Cloud-Nutzung vieler Unternehmen.[BIT16] Vertrauen in ein IT-System setzt unter anderem Rechtskonformität voraus [GKW16] und erfordert die Einhaltung der im Unternehmen geltenden Compliance Regularien.

Compliance steht für die Einhaltung aller Regeln und Vorschriften, die regulatorischen, gesetzlichen oder unternehmensinternen Ursprungs sein können. Im Cloud-Kontext betrifft das meist ein buntes Potpourri interner und externer Reglementierungen wie Vertragsrecht, Lizenzmanagement und klassische IT-Compliance-Bereiche wie Verfügbarkeit, Steuerbarkeit, Desaster Recovery, Datensicherheit und Datenschutz.

Oberste Managementebene ist verantwortlich

Die Verantwortung für eine rechtskonforme Datenverarbeitung im Unternehmen trägt, auch beim Cloud Computing, die oberste Managementebene. Das Management ist also auch dafür zuständig, ein effizientes und rechtskonformes Cloud-Compliance- und -Sicherheitsmanagement ausarbeiten zu lassen und in die bereits bestehenden Compliance-Regularien zu integrieren. Da die Datenverarbeitung bei Cloud Computing in der Regel in den Rechenzentren des Cloud-Anbieters erfolgt und dieser die Daten aus Optimierungsgründen auf freie Ressourcen verteilt, sind die organisatorischen, technologischen und vertraglichen Maßnahmen so zu gestalten, dass das Unternehmen stets Herr seiner Daten bleibt. Die Bestimmung der konkreten Maßnahmen, stellt sich dabei regelmäßig als Herausforderung für das Management heraus.

Datensicherheit und Datenschutz in der Cloud

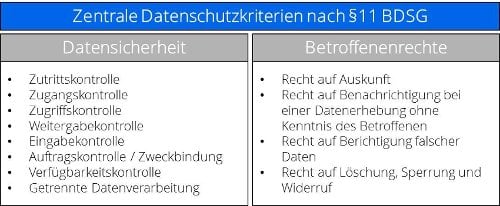

Werden zudem personenbezogene Daten im Auftrag des Cloud-Nutzers durch den Cloud-Anbieter verarbeitet, ist der Cloud-Nutzer verantwortlich, die Anforderungen an die Auftragsdatenverarbeitung nach §11 des Bundesdatenschutzgesetzes (BDSG) zu erfüllen. Er muss bei der Anbieterauswahl besondere Sorgfalt zeigen und fortlaufend überprüfen, ob die organisatorischen und technologischen Anforderungen an Datensicherheit nach BDSG erfüllt sind und ob die Daten nur auf Weisung und zu einem vorher definierten Zweck verarbeitet werden.

Im Allgemeinen ist davon auszugehen, dass die Datensicherheitsmaßnahmen des Cloud-Anbieters aufgrund seiner Fachkompetenz und Spezialisierung die unternehmenseigenen Möglichkeiten übersteigen. Datensicherheit zielt aber lediglich auf den Schutz von Informationen ab und fordert deren vertrauliche Behandlung, Korrektheit und Verfügbarkeit. Der Begriff Datenschutz geht darüber noch hinaus und soll den Schutz der Privatsphäre von Personen und deren informationelle Selbstbestimmung sicherstellen. Aus diesem Grund räumt das BDSG den Betroffenen Rechte bei der Verarbeitung ihrer personenbezogenen Daten ein, die von den Verantwortlichen eines Unternehmens berücksichtigt werden müssen.

Abbildung 1: Übersicht zu zentralen, nach §11 BDSG geforderten Datenschutzkriterien

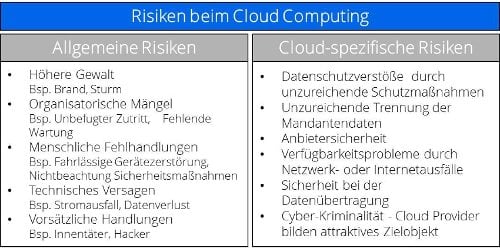

Die Sicherheits- und Datenschutzmaßnahmen sollten dabei in einem angemessenen Verhältnis zu dem angestrebten Schutzzweck stehen und je nach Art der zu schützenden personenbezogenen Daten festgelegt werden.[Anlage zu §9 Satz 1 BDSG] Die zu treffenden Maßnahmen und Verantwortlichkeiten zwischen Cloud-Anbieter und Cloud-Nutzer werden entsprechend definiert und im Cloud-Vertrag verankert. Für die Bewertung der Risiken und die Sicherung eines angemessenen Schutzniveaus müssen zum einen allgemeine Risiken der Datenverarbeitung und zum anderen spezifische Risiken des Cloud Computings ins Kalkül gezogen werden.

Abbildung 2: Übersicht Risiken beim Cloud Computing

Das Unternehmensmanagement steht hier vor zwei wesentlichen Fragen:

1) Wie können die implementierten organisatorischen und technologischen Sicherheitsmaßnahmen beim Cloud-Anbieter vollständig bewertet werden?

2) Wie kann die Risikobewertung hinsichtlich der getroffenen Sicherheitsmaßnahmen erfolgen, die ein den Daten entsprechendes Schutzniveau gewährleistet?

Die Sicherheitsmaßnahmen beim Cloud-Anbieter könnten durch selbst durchgeführte Audits bewertet werden. Dies scheint aus organisatorischen Gründen allerdings kaum praktikabel und könnte die eigenen Kompetenzen übersteigen. Zudem ist eine klassische Risikobewertung mit Hilfe quantitativer Methoden nicht möglich, da keine ausreichende empirische Datengrundlage zur Ermittlung einer exakten Schadenshöhe und Risiko-Eintrittswahrscheinlichkeit zur Verfügung steht.[BSI08] Außerdem wird vom Gesetzgeber nicht erläutert, welche konkreten Maßnahmen für ein spezifisches Schutzniveau erforderlich sind.

1) Bewertung der Sicherheitsmaßnahmen beim Cloud-Anbieter

Zur Beurteilung und Überprüfung der Sicherheitsmaßnahmen des Cloud-Anbieters kann der Cloud-Nutzer auf Zertifikate unabhängiger Prüfstellen zurückgreifen. Exemplarisch seien hier die Testate der ISO/IEC-27000-Reihe, das CSA-Star oder das C5-Zertifizierungsschema des Bundesamt für Sicherheit in der Informationstechnik (BSI) genannt. Ist ein Cloud-Anbieter zum Beispiel ISO/IEC 27001 zertifiziert, kann dies als Nachweis für die Erfüllung der organisatorischen und technologischen Sicherheitsanforderungen nach §11 BDSG betrachtet werden. Mit einem solchen Testat kann der Cloud-Nutzer die Erfüllung seiner gesetzlich vorgeschriebenen Sorgfaltspflicht nachweisen.

Datensicherheit stellt wie eingangs erwähnt nur eine notwendige Bedingung für die Gewährleistung von Datenschutz dar. Sie lässt also keinen Umkehrschluss zu. Rückschlüsse auf das Datenschutzniveau eines Cloud-Anbieters lassen sich aus den Sicherheitszertifikaten nicht ziehen. Auch das ISO/IEC-27018-Zertifikat, das explizite Anforderungen an den Datenschutz beim Cloud Computing stellt und unter anderem die Einhaltung der Weisungen des Kunden fordert oder Anforderungen für grenzüberschreitendes Cloud Computing und die Einbindung von Subunternehmern beinhaltet, gibt nur Empfehlungen für die Umsetzung Cloud-spezifischer Datenschutzanforderungen [TCDP16b], trifft aber keine Aussage zum Schutzniveau.

Jeder Cloud-Nutzer muss daher den Anforderungskatalog eines Zertifikates und dessen Aussagekraft kennen, um einzuschätzen, ob dadurch die eigenen und für die Daten entsprechenden Sicherheitsvorgaben eingehalten werden. Von einer Risikobewertung, die erforderliches Schutzniveau und getroffene Sicherheitsmaßnahmen abwägt, ist er aber auch durch eine Zertifizierung nicht entbunden.

2) Ein Risikobewertungsansatz nach dem Trusted Cloud-Datenschutzprofil

Das TCDP wurde im Rahmen des Technologieprogramms „Trusted Cloud“ des Bundeswirtschaftsministeriums entwickelt, im September 2016 veröffentlicht und soll die Datenschutz-Zertifizierung von Cloud-Diensten gesetzlich regeln.[TCDP16a] Im Unterschied zu bisherigen Testaten werden hiermit ganze Cloud-Dienste zertifiziert und nicht mehr nur IT-Management-Systeme. Cloud-Nutzer sollen damit der Datenschutzkonformität von zertifizierten Cloud Diensten vertrauen können. [TCDP16b]

Das TCDP beruht auf dem BDSG und ist bereits auf die ab Mai 2018 gültige EU-Datenschutz-Grundverordnung (DSGVO) ausgerichtet, die erstmalig in Artikel 28 eine gesetzliche Grundlage für Datenschutzzertifizierungen enthält und einen risikobasierten Ansatz verfolgt. [TCDP16a]

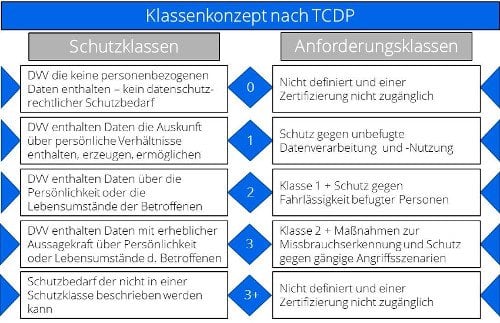

Das TCDP definiert fünf Schutzklassen, für die jeweils Schutzbedarf und Schutzanforderungen beschrieben werden. Die Schutzklassen definieren den Schutzbedarf für Datenverarbeitungsvorgänge anhand genereller Merkmale wie Art der verarbeitenden Daten oder konkrete Verarbeitungsumstände. Die Schutzanforderungen definieren in allgemeiner Form die technischen und organisatorischen Anforderungen, die für Datenverarbeitungsdienste der betreffenden Schutzklasse maßgeblich sind.

Abbildung 3: Übersicht zu Schutz- und Anforderungsklassen des TCDP in Anlehnung an [TCDP16b]; DVV = Datenverarbeitungsvorgang

Vereinfacht ausgedrückt hat der Cloud-Anbieter zukünftig die Möglichkeit, seine Dienste per Zertifizierung einer Schutzklasse zuordnen zu lassen und muss gewährleisten, dass die korrespondierenden Schutzanforderungen erfüllt sind. Der Cloud-Nutzer hat umgekehrt die Aufgabe, den Schutzbedarf seiner Datenverarbeitung festzulegen und die für seine Datenverarbeitung maßgeblichen Schutzanforderungen zu ermitteln. Bei der Wahl der Cloud-Dienste darf er nur Cloud-Services nutzen, die übereinstimmende Schutzanforderungen haben. Zudem soll das TCDP garantieren, dass der Cloud-Anbieter alle Anforderungen erfüllt, die nach dem gesetzlichen Regelungskatalog für eine datenschutzrechtskonforme Datenverarbeitung vorausgesetzt werden.

Da bisher nur wenige Cloud-Anbieter nach TCDP zertifiziert sind, lässt sich dieses Vorgehen in der Praxis nur bedingt anwenden. Bei der Einschätzung, ob die organisatorischen und technologischen Sicherheitsmaßnahmen zum Schutzbedarf passen, empfiehlt es sich, sich schon heute an den Schutzklassen und Schutzanforderungen des Zertifikats zu orientieren und Maßnahmen gegebenenfalls danach auszurichten. Darüber hinaus hilft es, einzuschätzen, welche Anforderungen zusätzlich im Cloud-Vertrag für eine datenschutzkonforme Datenverarbeitung geregelt werden müssen, zum Beispiel für Weisungsrechte, Zweckbindung, Auskunfts- und Informationspflichten.

Fazit

Cloud Computing stellt eine Herausforderung für das Compliance Management dar, insbesondere im Umgang mit Datensicherheit und Datenschutz. Zertifikate können helfen, die Sicherheitsmaßnahmen des Cloud-Anbieters einzuschätzen, sie treffen aber keine Aussage zum Datenschutzniveau der Datenverarbeitung in der Cloud. Das Trusted Cloud-Datenschutzprofil bietet hingegen eine Orientierung, um die Sicherheitsmaßnahmen im Hinblick auf den Schutzbedarf der verarbeiteten personenbezogenen Daten zu bewerten und nach diesem auszurichten. Bei Unsicherheiten sind Unternehmen jedoch immer gut beraten, einen Experten hinzuzuziehen.

Autor: Manuel Juschkewitz, Opitz Consulting Deutschland GmbH

Literaturverzeichnis

[BIT16] BITKOM (2016): Cloud-Monitor 2016. Cloud Computing in Deutschland – Status quo und Perspektive. Hg. v. Bitkom Research GmbH und KPMG AG Wirtschaftsprüfungsgesellschaft. Köln.

[BSI08] Bundesamt für Sicherheit in der Informationstechnik (2008): BSI-Standard 100-1. Managementsysteme für Informationssicherheit (ISMS). Bonn, zuletzt geprüft am 30.12.2016.

[GKW15] Gebauer, Kroschwald, Wicker (2015): Anforderungsmuster zur Förderung der Rechtmäßigkeit und Rechtsverträglichkeit von Cloud Computing-Diensten. Hg. v. Wissenschaftliches Zentrum für Informationstechnik‐Gestaltung (ITeG) an der Universität Kassel. Kassel (ITeG Technical Reports).

[TCDP16a] TCDP (2016a): TCDP-Konzept der modularen Zertifizierung von Cloud-Diensten. Hg. v. Pilotprojekt „Datenschutz-Zertifizierung für Cloud-Dienste“.

[TCDP16b] TCDP (2016b): Trusted Cloud-Datenschutzprofil für Cloud-Dienste (TCDP) – Version 1. Hg. v. Pilotprojekt „Datenschutz-Zertifizierung für Cloud-Dienste“.