Hybride IT-Infrastrukturen sind in Unternehmen mittlerweile Norm. Das Management des Technologie-Mix setzt vor allem Transparenz voraus. Das wird nirgends so klar wie bei End-of-Life(EOL)-Anwendungen, Software Vulnerabilities und SaaS.

IT-Asset-Daten entwickeln sich in diesem Zusammenhang mehr und mehr zur Grundvoraussetzung für das IT-Asset-Daten-Management (ITAM). Wem Daten zu Softwarebestand, Nutzung, Versionsnummer, Herstellerspezifikationen und Kompatibilität nicht kennt, kann nun mal keine Updates bereitstellen, Abhängigkeiten verstehen und Kosten managen. Und selbst das effektivste ITAM-Tool ist nur so gut, wie die Daten, mit denen es arbeitet.

Gefährliches Duo: EOL und Software Vulnerabilities

Und wie sieht es mit der Datenqualität in Unternehmen aus? Nicht gerade prickelnd. Laut dem Flexera 2021 State of IT Visibility Report sehen 81% der Unternehmen in fehlenden, falschen und unvollständigen IT-Asset-Daten als eine der größten Hürden, wenn es darum geht, smarte IT-Entscheidungen zu treffen. Insbesondere das Software Vulnerability Management macht den meisten CIOs und IT-Verantwortlichen dabei Sorge. Aber auch die unkontrollierte Verbreitung und Nutzung von Anwendungen (Software Sprawl) sowie das Produktlebenszyklus-Management und die rechtzeitige Identifizierung von EOL/EOS-Anwendungen leiden unter fehlender IT-Transparenz. In 67% der Unternehmen haben bis zu 30% der Hardware-Produkte bereits ihr „Verfallsdatum“ überschritten und werden vom Hersteller nicht mehr unterstützt. Bei EOL-Software sind es sogar 73% der Unternehmen.

Das öffnet die ohnehin unter Cyberangriffen bebende Sicherheitstür um weitere gefährliche Zentimeter. In den letzten eineinhalb Jahren wurden insgesamt 21.513 Schwachstellen in EOL-Anwendungen entdeckt. Betroffen sind über 274 Hersteller. Rund 31% davon gelten als „sehr kritisch“, 1,5% als „extrem kritisch“. Fast drei Viertel (72%) der Angriffe auf veraltete und nicht mehr unterstützte Software erfolgte dabei über Remote-Zugänge – was das Home-Office zumindest aus IT-Sicht zum gefährlichsten Arbeitsplatz überhaupt macht. Zwar gehört das Software Vulnerability in den meisten Unternehmen zur Routine. Trotzdem bleiben in 55% der Unternehmen mehr als die Hälfte der Sicherheitslücken ungepatcht – aus Zeitgründen, Prioritäten und mangelnden Einblicks.

Abb 01: Software Vulnerabilities in EOL-Anwendungen 2020 bis Juni 2021

Wer sich hier mehr Klarblick wünscht und sein ITAM auf saubere und umfassende IT-Bestandsdaten aufsetzen will, sollte drei grundsätzliche Best Practices beherzigen:

Im IT-Haushalt aufräumen und Datenqualität verbessern

Daten sind das eine, die Datenintegrität das andere. Uneinheitliche Schreibweisen ein und desselben Assets, unverständliche Abkürzungen oder Tippfehler, kaum auffindbare EOL/EOS-Daten oder gänzlich fehlende Informationen der Hersteller – bei Tausenden von Assets in hybriden IT-Infrastrukturen ist es kein Wunder, wenn IT-Verantwortliche beim Blick auf IT-Asset-Daten am liebsten das Handtuch werfen möchten.

Ganz so dramatisch ist die Situation jedoch nicht. So gibt es heute ITAM-Managementlösungen, die mit Hilfe von Machine Learning-Funktionen und Fuzzy- und Direct-Matching-Algorithmen das Daten-Chaos entwirren. Die vorliegenden IT-Assets werden dabei mit einem externen IT-Assets-Repository abgeglichen, um entweder direkte Übereinstimmungen zu identifizieren oder unbekannte Assets automatisch den richtigen Anbieter und Versionsnummer zuzuordnen. So lassen sich selbst Hieroglyphen wie „ADB PHTSHP“ in die offizielle Bezeichnung „Adobe Photoshop“ umwandeln.

Die Mehrheit der IT-Verantwortlichen (71%) investiert bereits in solche Tools zur Normalisierung und Konsolidierung von IT-Asset-Daten – mit unterschiedlichem Erfolg. So hat die Mehrheit der Unternehmen bislang weniger als 50% ihrer Bestandsdaten normalisiert. Wie schnell die Normalisierung voranschreitet, ist demnach auch eine Frage des Tools und der Zuverlässigkeit und Größe des zugrundeliegenden Daten-Repository.

IT-Asset-Daten für alle: Teilen statt Horten

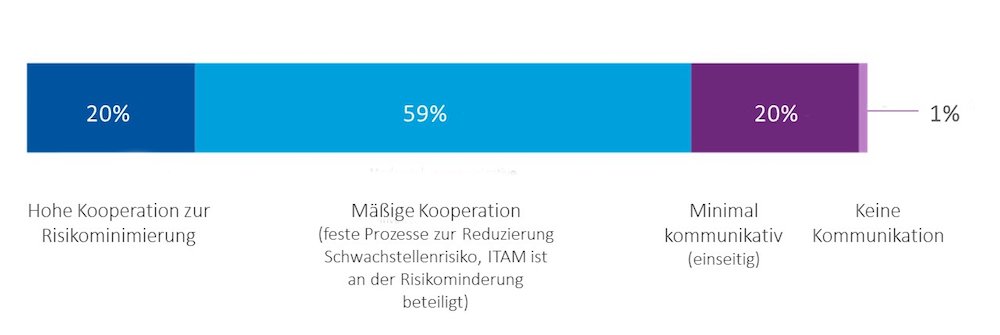

Sicherheit und IT werden oft als getrennt voneinander agierende Unternehmensbereiche wahrgenommen, die viel zu wenig miteinander zusammenarbeiten. Das stimmt nicht ganz. Insbesondere zwischen den Teams des ITAMs und der Security Operations (SecOps) findet ein regelmäßiger Austausch statt. Schließlich geht es darum, Schwachstellen in Anwendungen zu schließen und Sicherheitsrisiken zu entschärfen.

Abb 02: Kommunikation zwischen ITAM und SecOps

Geblieben sind die Datensilos jedoch in anderen IT-Bereichen. Wer für das Cloud Management verantwortlich ist, teilt nicht automatisch wichtige IT-Asset-Daten mit Kollegen der Enterprise Architecture (EA) oder des IT Financial Management (ITFM). Das IT-Management-Strategie bleibt fragmentiert, was die strategische Planung und Umsetzung von IT-Geschäftsinitiativen nicht gerade vereinfacht.

Vor allem aber sind die Datensilos unnötig und frustrierend. Wenn ein IT-Asset sein Lebensende erreicht, sind davon unterschiedliche Unternehmensbereiche betroffen: die IT und die Sicherheit, aber auch die Finanzabteilung, die Beschaffung, die Compliance und schließlich die Anwender der Hardware und Software. Ein unternehmensweites Lebenszyklus-Management von IT-Assets braucht daher eine zentrale Datenbank, in der Bestandsdaten, konsolidiert und normalisiert, jeder Abteilung zur Verfügung stehen. Als gute Lösung haben sich hier Konfigurationsmanagement-Datenbanken (CMDB) oder zentrales Daten-Repositories etabliert.

In der Cloud nicht nachlassen

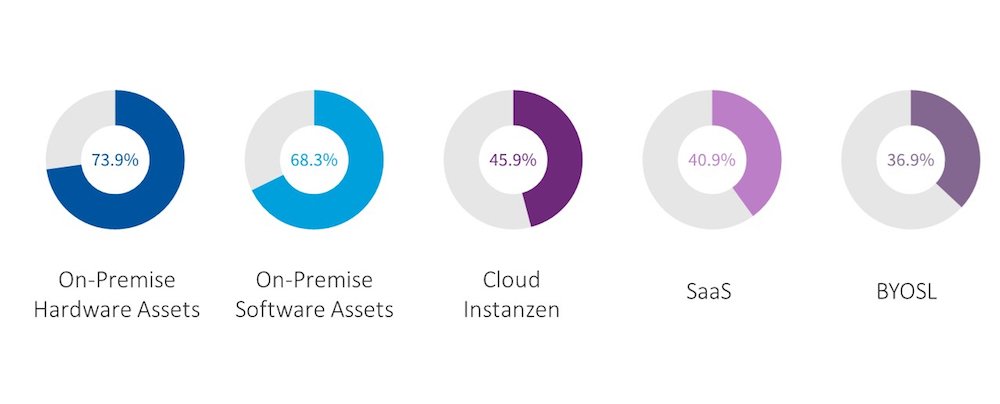

Wenn die meisten Unternehmen angesichts ihrer On-Premise Hardware und Software noch guter Dinge sind, zieht es ihnen in der Cloud den Boden unter den Füßen weg. Die Sichtverhältnisse sinken bei SaaS auf 46%, bei Cloud-Instanzen sind es 41%. Angesichts der wachsenden Bedeutung von Cloud kein gutes Zeichen.

Abb 03: Einblick in IT-Assets: On-Premise vs Cloud

Cloud-Anwendungen erfordern andere Methoden als On-Premise Anwendungen. Eines bleibt jedoch gleich: Auch SaaS-Managementlösung brauchen saubere Daten. Hier kann es sinnvoll sein, entsprechende Tools mit dem Finanzcontrolling zu verknüpfen. Ein Blick auf interne Transaktionen und Abrechnungscodes der Anbieter verrät beispielsweise, wo sich Rogue-SaaS verstecken und in welchen Abteilungen der IT unbekannte Cloud-Instanzen laufen. Wer wissen will, welche SaaS-Anwendung tatsächlich gebraucht und welche entfernt werden kann, sollte darüber hinaus Nutzungsdaten prüfen. Einen guten Einblick ermöglicht zum Beispiel das Anmeldeverfahren über Single-Sign-On(SSO). Fehlen cloudbasierte SSO-Systeme lassen sich SaaS-Managementsysteme auch mit dem Active Directory im Unternehmen verbinden – idealerweise in der Cloud, wenn nötig, aber auch lokal.

IT-Asset-Daten und IT Visibility sind nicht nur ein Segen für die Durchführung täglicher IT-Aufgaben. Sie bilden auch die Entscheidungsgrundlage für zukünftige IT-Investitionen und Initiativen. Nur wenn dieses Fundament auf sicheren Beinen steht, lassen sich hybride IT-Infrastrukturen in die nächste digitale Transformation führen.