Im Januar 2025 entdeckten die Sicherheitsexperten von Check Point Research eine besorgniserregende Welle von Phishing-Angriffen, die gezielt gegen europäische Regierungsbeamte und Diplomaten gerichtet sind. Im Zentrum der Attacken steht eine raffinierte russische Hackergruppe: APT29, auch bekannt als Midnight Blizzard oder Cozy Bear – dieselben Akteure, die hinter dem berüchtigten SolarWinds-Hack standen.

Die jüngste Kampagne zeigt deutliche Parallelen zur sogenannten Wineloader-Operation, einer früheren Phishing-Welle, die sich durch täuschend echte Einladungen zu diplomatischen Weinevents tarnte.

Grapeloader: Neue Malware, alte Handschrift

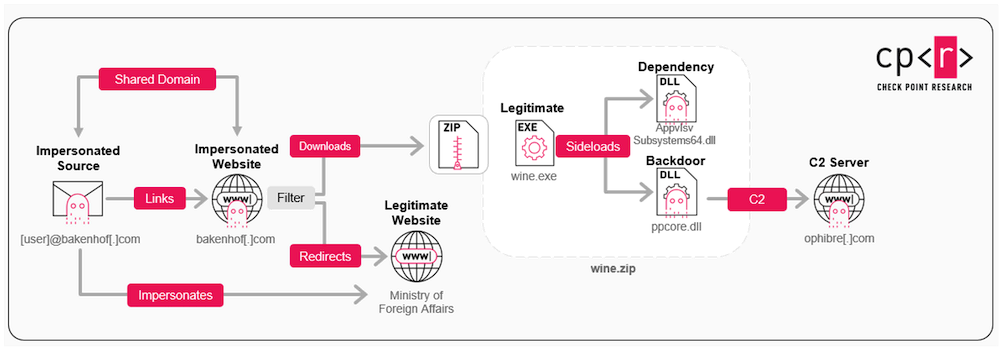

In der aktuellen Phishing-Kampagne setzen die Angreifer auf eine neue Schadsoftware namens Grapeloader. Versteckt in ZIP-Dateien mit harmlos wirkenden Namen wie wine.zip, wird die Malware über täuschend echte E-Mails verbreitet. Die Betreffzeilen wie „Wine Testing Event“ oder „Diplomatic Dinner“ zielen auf das Vertrauen der Opfer – überwiegend hochrangige Diplomaten und Beamte.

Besonders perfide: Die Domains der Links stimmen exakt mit den Absender-Adressen überein, was die Glaubwürdigkeit der Nachrichten erheblich erhöht.

Tarnung auf höchstem Niveau

Die technische Raffinesse dieser Kampagne ist alarmierend: Der Server, der die Schadsoftware bereitstellt, erkennt gezielt, wann und wo ein Zugriff stattfindet – und liefert den Download nur unter bestimmten Bedingungen aus. Damit entzieht sich der Angriff einer einfachen Analyse durch Sicherheitssysteme.

Darüber hinaus wurde eine neue Variante der bereits bekannten Wineloader-Malware entdeckt, die vermutlich zu einem späteren Zeitpunkt im Angriffsverlauf aktiviert wird.

Angriffsziel: Die internationale Diplomatie

Die Zielscheibe der russischen Hacker ist klar: europäische Außenministerien, Botschaften und diplomatische Vertretungen weltweit. Selbst Diplomaten im Nahen Osten wurden ins Visier genommen.

Ein besonders hinterhältiger Trick: In einigen Fällen wurden Opfer auf die echte Website ihres Außenministeriums weitergeleitet – eine Täuschung, die den Anschein von Seriosität verstärkt und das eigentliche Ziel verschleiert: die unbemerkte Installation von Backdoors wie Grapeloader.

Fazit: Mehr als nur Cyber-Spionage

Diese Kampagne ist kein gewöhnlicher Hackerangriff – sie ist ein Paradebeispiel für staatlich unterstützte Cyberkriegsführung im digitalen Zeitalter. Sie zeigt, wie geschickt sich digitale Angreifer tarnen können, wenn geopolitische Interessen auf technische Raffinesse treffen.

Die Bedrohung ist real – und sie richtet sich an das Herz internationaler Diplomatie.

Weitere Informationen:

Um die neueste Kampagne von APT29 im Detail zu verstehen, lesen Sie den umfassenden Bericht von Check Point Research: Renewed APT29 Phishing Campaign Against European Diplomats – Check Point Research

(vp/Check Point Software Technologies Ltd.)