Die Sicherheitsforscher von Zscaler ThreatLabz haben zwei neue Kampagnen aufgedeckt, die auf das Malware-as-a-Service-Angebot von Venom Spider zurückzuführen sind.

Venom Spider, auch bekannt als GOLDEN CHICKENS, bietet MaaS-Tools wie VenomLNK, TerraLoader, TerraStealer und TerraCryptor, die in der Vergangenheit von Malware-Gruppierungen wie FIN6 und Cobalt eingesetzt wurden. Jetzt haben die Forscher zwei neue Kampagnen auf Basis von Venom Spiders MaaS-Tools entdeckt, die die Namen RevC2 und Venom Loader erhalten haben.

RevC2: API-Dokumentation wird zur Payload-Übertragung eingesetzt

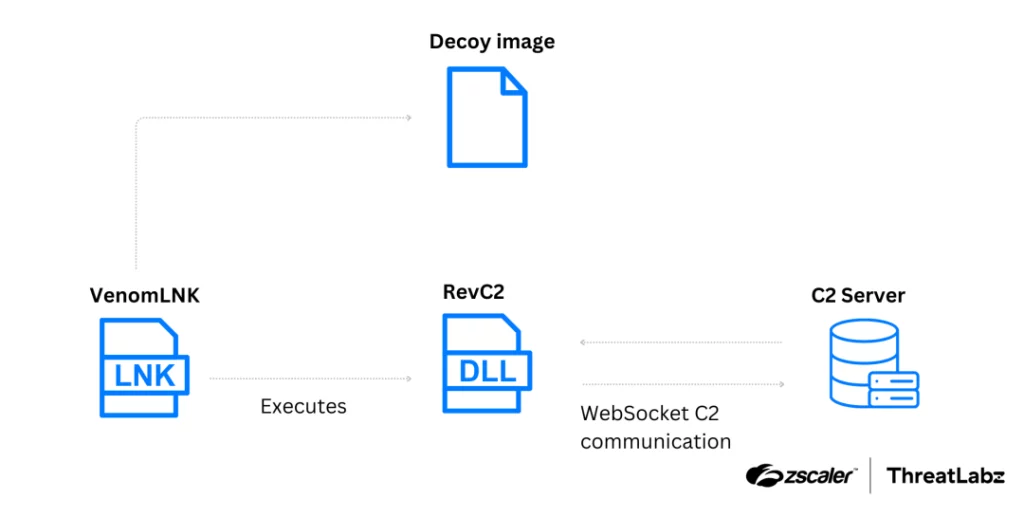

Die erste der beiden Kampagnen war von August bis September aktiv. RevC2 ist eine Backdoor mit der Fähigkeit, sensible Daten wie Cookies oder Passwörter zu stehlen, Screenshots zu erstellen und Remote Code Execution (RCE) durchzuführen. WebSockets werden für die Command & Control-Kommunikation eingesetzt.

In einem ersten Schritt wird eine VenomLNK-Datei ausgeliefert, die ein verschlüsseltes Batch-Script enthält. Wenn dieses Script ausgeführt wird, erfolgt der Download eines PNG-Bildes mit einer API-Dokumentation. Wird auf diesen Köder geklickt, ruft RevC2 Kommandozeilen ab und überprüft nach Übereinstimmungen mit dWin.ocx-Endungen und Dateinamen. In einem zweiten Schritt wird der Pfad der ausführbaren Datei abgerufen und verglichen mit regsvr32.exe. Erst wenn diese zwei Checks erfolgreich ausfallen, wird die bösartige Software ausgeführt, da auf diese Weise eine Ausführung in Sandbox-Umgebungen unterlaufen wird.

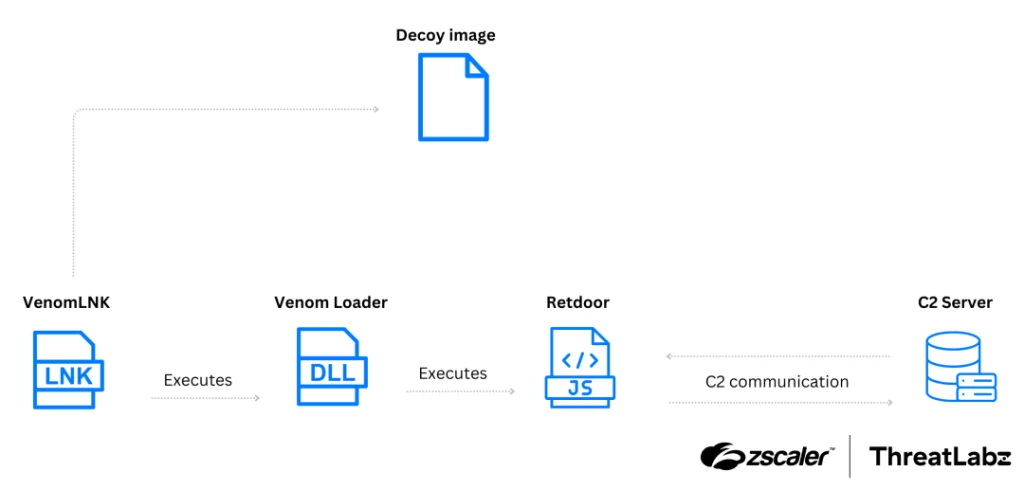

Venom Loader: Individuell anpassbare Malware

Die zweite Kampagne fand von September bis Oktober statt und setzte eine Krypto-Währungstransaktion zur Auslieferung von Venom Loader ein. Nach der Aktivierung wird die JavaScript-Backdoor Retdoor nachgeladen, die dem Malware-Akteur Remote-Code-Execution-Fähigkeiten bietet. Eine Besonderheit von Venom Loader ist, dass die Malware für jeden Angriff individuell angepasst wird und den Computernamen des Opfers verwendet, um die Payload zu kodieren. Durch die Kontrolle der infizierten Geräte können die Angreifer wie bei RevC2 sensible Benutzerdaten stehlen oder weitere bösartige Tools laden. Venom Loader wird hauptsächlich zum Zweck der Spionage, des Abgreifens persönlicher Daten und zur Verbreitung von Ransomware eingesetzt.

Malware so schnell wie möglich von infizierten Geräten entfernen

Bei den entdeckten Malware-Familien RevC2 und Venom Loader handelt es sich um gefährliche Loader, die zu erheblichem Schaden in infizierten Systemen beitragen können. Sie sollten so schnell wie möglich von befallenen Geräten entfernt werden. Das ThreatLabz-Team erwartet in Zukunft das Hinzufügen weiterer Funktionen und Anti-Analyse-Techniken zu diesen Familien und beobachtet die Weiterentwicklung der neuen Kampagnen zum fortlaufenden Schutz der Kunden.

Die detaillierte Analyse der neu entdeckten Malware-Familien RevC2 und Venom Loader sollte hier zum Nachlesen verfügbar sein.

(ds/Zscaler)