Die Ergebnisse des State-of-Software-Security-Reports von Veracode sind alarmierend: 88 Prozent der Java-Anwendungen enthalten demnach mindestens eine Komponente, die sie für Cyberangriffe verwundbar macht. Grund dafür ist die fehlende Visibilität und das Management von Open-Source-Komponenten in Unternehmensanwendungen.

Weniger als 28 Prozent der Firmen führen regelmäßige Analysen der Open-Source- und Third-Party-Komponenten, die in ihren Anwendungen eingesetzt sind, durch.

„Die universelle Verwendung von Komponenten in der Anwendungsentwicklung führt dazu, dass die Entdeckung einer Schwachstelle in einer einzigen Komponente das Potential hat, tausende Anwendungen gleichzeitig zu kompromittieren“, erklärt Chris Wysopal, CTO, CA Veracode.

Darüber hinaus deckt CA Veracode in dem Report noch weitere bemerkenswerte Fakten auf, etwa, dass Unternehmen bekanntgewordene Sicherheitslücken zu langsam schließen. Im Branchenvergleich schneiden Regierungsorganisationen am schlechtesten ab – in ihren Anwendungen werden besonders häufig Mängel entdeckt.

Apache Struts 2

In den vergangenen zwölf Monaten kam es zu mehreren schwerwiegenden Angriffen auf Java-Applikationen, bei denen Cyberkriminelle Schwachstellen in quelloffenen und proprietären Komponenten ausnutzten. Ein Beispiel liefert die im März 2017 entdeckte “Struts-Shock”-Schwachstelle. Die Analyse von CA Veracode ergibt, dass 68 Prozent der Java-Anwendungen, die auf die Apache Struts 2 Bibliothek zurückgreifen, auch in den Wochen nach der ersten Angriffswelle noch eine angreifbare Version der Komponente weiterhin nutzten.

Die kritische Schwachstelle in der Bibliothek ermöglichte eine unter der Bezeichnung Remote Code Execution (RCE) bekannte Angriffsmethode, bei der ein Angreifer beliebige Befehle in die Anwendung einschleusen kann. Weil mehr als 35 Millionen Webseiten davon betroffen waren, gelang Cyberkriminellen eine ganze Reihe an spektakulären Einbrüchen, zum Beispiel in die Systeme der Canada Revenue Agency, der University of Delaware und Equifax.

Risiken von Open-Source- und Drittanbieter-Komponenten

Der State of Software Security Report zeigt, dass 53,3 Prozent der Anwendungen angreifbare Versionen von Commons-Collections-Komponenten nutzen. Damit liegt dieser Wert auf dem gleichen Niveau wie im Vorjahr. Entwickler setzen auf Komponenten von Fremdanbietern, damit sie nicht jedes Mal das Rad neu erfinden müssen: Die Komponenten enthalten funktionierenden Code zur Lösung von wiederkehrenden Aufgaben, durch ihren Einsatz gewinnt die Anwendungsentwicklung an Effizienz. Studien zufolge bestehen deshalb 75 Prozent des Codes einer typischen Anwendung aus Open-Source-Komponenten.

„Entwickler können auf Komponenten nicht verzichten – und das sollten sie auch gar nicht. Wenn jedoch ein Exploit bekannt wird, zählt jede Sekunde“, so Wysopal weiter. „Open-Source- und Drittanbieter-Komponenten sind nicht notwendigerweise unsicherer als selbstentwickelter Code, aber die Ausnutzung ihrer Schwachstellen kann besonders lukrativ sein, da oftmals Tausende oder gar Millionen von Anwendungen gleichzeitig betroffen sind. Cyberkriminelle legen deshalb einen Fokus auf diese Schwachstellen – und die IT-Sicherheit sollte es auch tun. Jedes Unternehmen benötigt eine Übersicht darüber, welche Komponenten es in welchen Versionen im Einsatz hat und welche Komponenten ein Risiko darstellen. Hierzu bedarf es der richtigen Tools.“

Anwendungssicherheit birgt ungelöste Herausforderungen

Der fortdauernde Einsatz von angreifbaren Komponenten in Anwendungen ist nicht die einzige bedenkliche Entwicklung, die der State of Software Security Report aufdeckt. So zeigt er zum Beispiel auch, dass viele Unternehmen der Beseitigung von Schwachstellen zwar eine hohe Priorität einräumen, ihre Software aber dennoch nicht im Griff haben. Selbst die Beseitigung der schwerwiegendsten Mängel kostet die Unternehmen viel Zeit – lediglich 22 Prozent wurden in 30 Tagen oder weniger behoben. Angreifer werden aber bereits wenige Tage nach der Aufdeckung einer Schwachstelle aktiv. Somit besteht ein großes Zeitfenster, in dem Cyberkriminelle freie Hand haben.

Darüber hinaus deckt der State of Software Security Report noch weitere Entwicklungen auf:

- Ein alarmierend großer Teil von zuvor ungetesteter Software weist Mängel auf. Bei 77 Prozent der Anwendungen wurde im Rahmen des ersten Scans zumindest eine Schwachstelle identifiziert.

- Regierungsorganisationen schneiden im Branchenvergleich am schlechtesten ab. Nur 24,7 Prozent ihrer Anwendungen bestehen den ersten Test, außerdem kommen bei ihnen schwerwiegende Schwachstellen wie Cross-Site-Scripting (49 Prozent) und SQL-Injections (32 Prozent) am häufigsten vor.

- Vergleicht man den ersten und den letzten Scan im Untersuchungszeitraum, dann hatten kritische Infrastrukturen zu Beginn zwar mit 29,8 Prozent bestandenen Tests die geringste Durchfallquote, allerdings ging dieser Wert leicht zurück auf 29,5 Prozent beim letzten Scan. Zwei Branchen, die sich zwischen dem ersten und dem letzten Scan gebessert haben, sind das Gesundheitswesen (27,5 Prozent zu 30,2 Prozent) sowie der Einzelhandel und die Gastronomie (26,2 Prozent zu 28,5 Prozent).

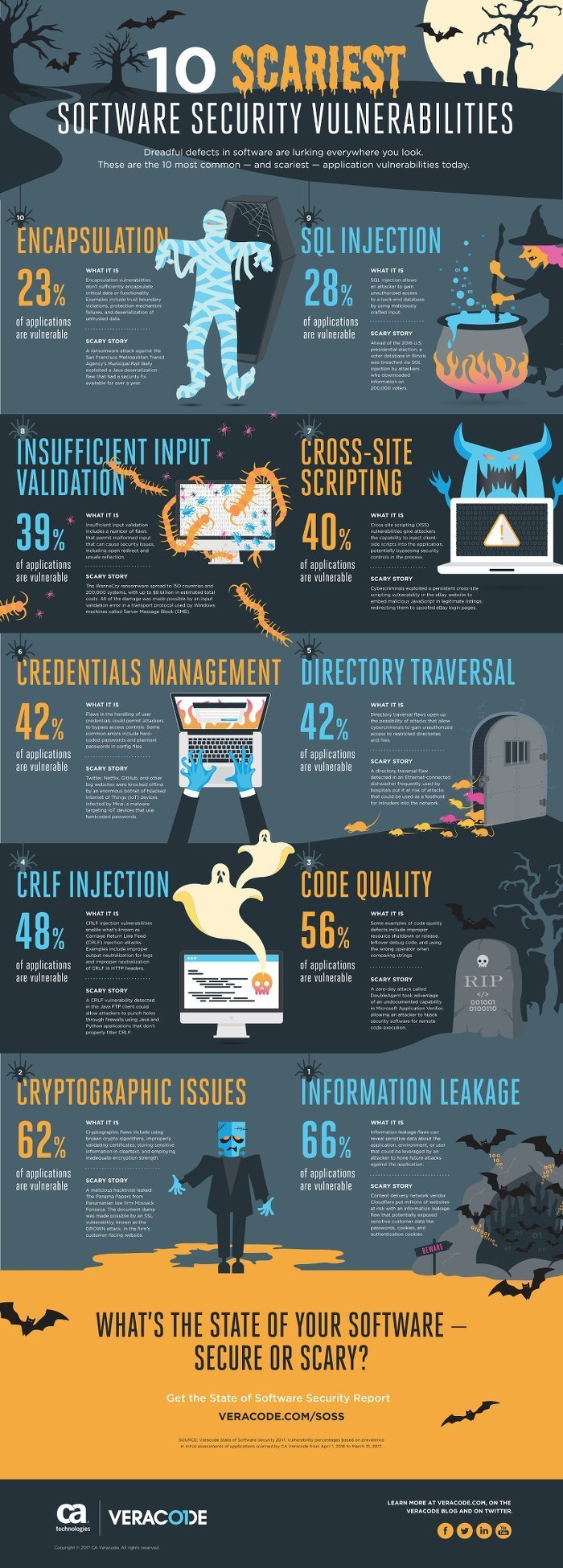

Der vollständige 2017 State of Software Security Report sollte hier verfügbar sein. Eine Infografik sollte hier zum Download bereit stehen.

Methode

Die Daten für die achte Ausgabe von CA Veracodes State of Software Security Report stammen aus dem über 1.400 Mitglieder zählenden Kundenstamm von Veracode und wurden aus einer Auswertung von fast 250 Milliarden Zeilen Code gewonnen. Grundlage waren über 400.000 Analysen im zwölfmonatigen Zeitraum zwischen dem 1. April 2016 und dem 31. März 2017. Damit liefert der State of Software Security Report den umfassendsten Blick auf die in Anwendungstests gewonnenen Daten.