Wie Self Sovereign Identites (SSI) das Internet zu einem sichereren Ort machen.

Der Schutz von Identitäten, Daten und Interaktionen im Internet wird immer wichtiger. Technologien wie Self Sovereign Identity (SSI), die neue und offene Digital Wallet-Initiativen beinhalten, helfen dabei und ermöglichen mehr Selbstbestimmung, Sicherheit und Vertrauen. Doch auch hier könnten Cyber-Kriminelle Wege und Möglichkeiten finden, Sicherheitslücken für sich auszunutzen.

Cyber-Kriminelle haben viele Jahre damit verbracht, ihre Mechanismen zu perfektionieren, mit denen sie relevante personenbezogene Daten stehlen und für ihre eigenen Zwecke missbrauchen. Bekannt ist dieses Vorgehen als Tactics, Techniques und Procedures (TTPs). Mit Tactics werden die Aktivitäten, beispielsweise die genauen Ziele des Angreifers beschrieben, wie das Beschaffen von Zugängen zu sensiblen Daten. Die Techniques umfassen den technologischen Ansatz, das heißt, die Art und Weise des Angriffs, mit welcher die Tactics erreicht werden sollen. Hier geht es um die Methoden, die Angreifer nutzen, um an ihr Ziel zu kommen – und jede Taktik kann aus mehreren Techniken bestehen. Die Procedures repräsentieren die spezifische Implementierung, auf die ein Angreifer zurückgreift, das bedeutet eine Abfolge von spezifischen Schritten.

Gerade die Techniques stellen für Security-Expert*innen eine Herausforderung dar, da sie ihre Sicherheitslösungen ständig an die sich verändernden Vorgehensweisen anpassen müssen. Über großes Potenzial zur besseren Absicherung von Daten und Kommunikationskanälen verfügt das Konzept der Self Sovereign Identity (SSI). Dank seiner dezentralen Ausrichtung sind Unternehmen wie auch Privatpersonen weitgehend unabhängig gegenüber Drittanbietern, die sensible personenbezogene Daten speichern und zentral verwalten. Nutzer*innen müssen sich somit weniger Sorgen darüber machen, wo ihre Daten abliegen und für welche Zwecke diese eventuell missbraucht werden könnten.

Die Karten werden neu gemischt

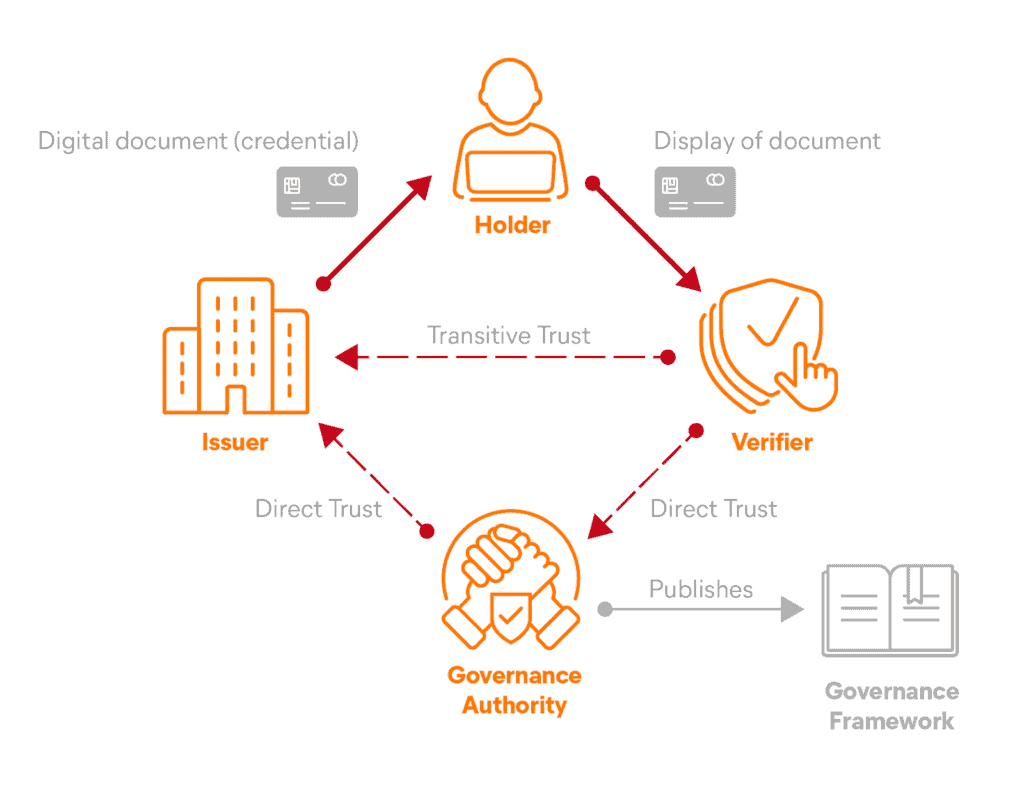

Self Sovereign Identity definiert sich über das Zusammenspiel verschiedener Technologien und Richtlinien, die es ermöglichen, frei und selbstbestimmt über Daten zu verfügen. Drei Akteure spielen hierbei eine wesentliche Rolle, die das sogenannte Trust Triangle bilden: Der Aussteller von digitalen Identitätsnachweisen (Issuer), der Besitzer derselben (Holder) und der Verifizierer (Verifier). Dabei kommt jedem eine zentrale Funktion zu.

Im Mittelpunkt stehen die Besitzer der digitalen Nachweise. Sie besitzen ein sogenanntes Digital Wallet, das sowohl Privatpersonen als auch Unternehmen befähigt, zielgenau darüber zu bestimmen, mit wem, wann und für welchen Zweck sie ihre Daten teilen. Denn in der Wallet können die von den Ausstellern bereitgestellten Nachweise sicher abgelegt und bei Bedarf bequem und einfach vorgezeigt werden. Notwendig ist hierzu lediglich ein Smartphone, auf dem die Anwendung installiert wird.

Was tun, wenn ein Gerät mit digitaler Wallet verloren geht?

Geht die Brieftasche verloren, wird in der Regel der Gang zu den Behörden, Banken oder Krankenkassen notwendig. Ein mühseliges Unterfangen, da die erneute Beantragung nicht nur zeitintensiv ist, sondern auch unnötige Kosten verursacht. Mit dem Digital Wallet gehört dies der Vergangenheit an. Doch wie sollen sich Nutzer*innen verhalten, wenn das Smartphone gehackt wurde, beschädigt oder eben einfach verschwunden ist? Eine gute Nachricht vorab: Anders als bei der guten alten Brieftasche sind die in der Digital Wallet gespeicherten Identitätsdaten generell durch einen Key geschützt.

Daneben existiert noch ein weiterer Key, mit dem die verlorenen Daten komplett wiederhergestellt werden können. Denn digitale Wallets verfügen in der Regel über eine integrierte Software, die automatisch Backups erstellt und verschlüsselt. Diese Software sorgt auch dafür, dass die Backup-Informationen permanent aktualisiert werden und mit den Original-Daten übereinstimmen. Den Ablageort bestimmen die Nutzer*innen selbst. Sie können frei entscheiden, ob sie lieber die Dienste externer Anbieter wie Google Drive und Dropbox beanspruchen oder den Backup-Service des Wallet-Anbieters wählen.

Mit der Hilfe des so genannten Recovery Keys und des automatisch hergestellten Backups erhalten Anwender*innen also relativ unkompliziert und schnell Zugriff auf ihre verlorenen Identitätsnachweise. Ganz wichtig ist jedoch die sichere Verwahrung des Keys. Denn bei Verlust oder Unlesbarkeit hilft auch keine Notruf-Nummer. Der Recovery Key ist der einzige Weg, um die verlorenen Inhalte wiederherzustellen.

Wie kann das SSI-Trust-Ökosystem angegriffen und wie kann es geschützt werden?

Wie bereits beschrieben besteht das SSI-Ökosystem in seiner einfachsten Form aus drei Parteien: Aussteller, Besitzer und Verifizierer. Doch für den Erfolg von SSI sollte auch eine Aufsichts-Instanz miteingebunden werden. Sie verantwortet die Rahmenbedingungen, die den sicheren und vertrauensvollen Datenaustausch im SSI-Netzwerk sicherstellt. Konkret bedeutet das: Sie autorisiert die Aussteller und Verifizierer, setzt rechtliche Anforderungen durch und identifiziert Sicherheitsrisiken für alle Teilnehmer*innen.

So wird aus dem Trust Triangle ein stabiler Trust Diamond, der einen noch besseren Schutz vor Cyber-Angriffen gewährleistet. Kriminelle hindert dies jedoch nicht daran, noch raffiniertere Methoden zu entwickeln, um an die gewünschten Daten zu gelangen. Zu diesem Zweck entwickeln sie Angriffsvektoren, die die Schwachstellen des angegriffenen Systems ausnutzen. Die IT-Sicherheitsbranche reagiert darauf mit verschiedenen Lösungen.

Eine Methode von Hackern ist es, sich als Aussteller auszugeben und gefälschte Nachweise zu übermitteln. Entweder weist sich der Besitzer im Anschluss mit einem gefälschten Zertifikat aus oder die verifizierende Instanz erkennt dies als Betrugsversuch. Zu einer effektiven Trust-Infrastruktur gehören Features, die Besitzer vor solchen Täuschungsversuchen schützen. Möglich ist dies mit einer eingehenden Sicherheitsüberprüfung, die alle relevanten Gefahrenpunkte analysiert und bewertet. Jegliches Risiko, das die Bewertung aufdeckt, wird entsprechend gekennzeichnet.

Ein weiteres unverzichtbares Tool ist das Identity Wallet, das Daten über den Besitzer verifiziert und personalisiert, sodass sie für Unbefugte unbrauchbar werden. Die Daten werden dabei vorab vom Aussteller mit einer Signatur versehen, sodass ihre nachträgliche Veränderung direkt als Fehler im System identifiziert werden kann.

Die hier vorgestellte Auswahl wird schließlich durch einen Dienst komplettiert, der die Verifizierer vor schädlichen Angriffen schützt. Dies gelingt, indem er eine validierte und verifizierte Auflösung der Domain bietet. So wird verhindert, dass Hacker über Subdomains das Zielsystem mit einer Schadsoftware infizieren.

Dies sind nur ein paar Beispiele, die das Potenzial eines SSI-Trust-Ökosystems zum Schutz vor Angriffen veranschaulichen. SSI-Technologien sind Schlüsselelemente für eine Zukunft, die mehr Sicherheit und Schutz für Identitäten, Daten und Online-Interaktionen bietet. Indem sie das Risiko von cyberkriminellen Angriffen erfolgreich eindämmen, tragen sie wesentlich zu einem Internet bei, in dem Privatpersonen und Nutzer*innen auf vertrauensvoller Basis interagieren können.